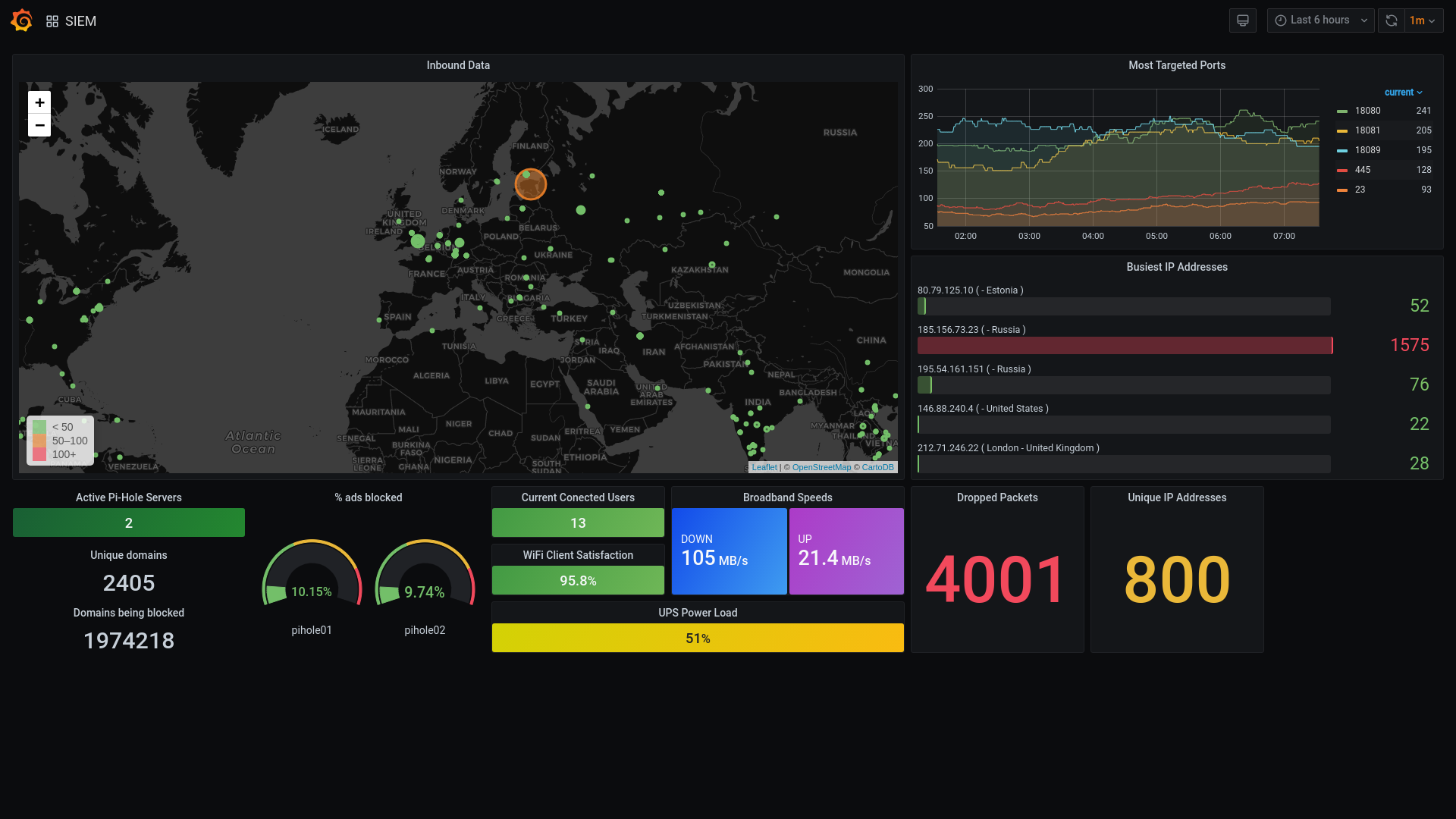

Mein aktueller Open-Source-SIEM-Status

Ein Blick auf meinen modularen SIEM-Stack, der spezialisierte Open-Source-Tools zu einer mächtigen Einheit verbindet.

Ein moderner SIEM-Stack muss nicht zwangsläufig mit hohen Lizenzkosten und starrer Herstellerbindung einhergehen. Durch die intelligente Kombination von spezialisierten Open-Source-Werkzeugen lässt sich eine hochflexible und leistungsstarke Lösung aufbauen, die kommerziellen Produkten in nichts nachsteht. Dieser Artikel skizziert meinen Bauplan für ein solches modulares SIEM-Ökosystem, das auf realen Herausforderungen und Praxiserfahrungen basiert.

Das Dilemma kommerzieller SIEM-Lösungen

Wer schon einmal vor der Aufgabe stand, ein Security Operations Center (SOC) mit den richtigen Werkzeugen auszustatten, kennt die Hürden nur zu gut. Kommerzielle SIEM- und SOAR-Plattformen sind oft mit erheblichen Kosten verbunden, die schnell fünf- bis sechsstellige jährliche Lizenzgebühren erreichen können. Zudem gleichen sie oft einer “Black Box”: Man erhält ein fertiges Produkt, dessen Anpassungs- und Integrationsmöglichkeiten außerhalb des herstellereigenen Ökosystems stark limitiert sind.

Ein weiteres Problem ist die mangelnde übergreifende Transparenz. Ein Werkzeug analysiert Firewall-Logs, ein anderes Endpoint-Alarme und ein drittes Portal zeigt die Erkennungen des Virenscanners. Doch die entscheidenden Zusammenhänge zwischen diesen isolierten Datenpunkten bleiben oft verborgen. Die Integration mit externen Systemen wie Jira oder E-Mail-Gateways kann sich je nach Plattform als kompliziert oder gar unmöglich erweisen.

Die Philosophie: Ein modularer Open-Source-Stack

Anstatt auf ein einziges “Mega-Tool” zu setzen, das vorgibt, alles zu können, verfolgt der hier vorgestellte Ansatz eine modulare Strategie. Es gibt eine Methode hinter dem Wahnsinn. Es werden spezialisierte “Best-in-Class” Open-Source-Werkzeuge verwendet, von denen jedes eine spezifische Herausforderung meisterhaft löst – von der Endpoint-Sichtbarkeit über die Log-Anreicherung und Visualisierung bis hin zur Automatisierung und Reaktion.

Dieser Ansatz bietet maximale Flexibilität. Der Stack kann in jeder Umgebung implementiert werden, vom kleinen IT-Team bis zum ausgewachsenen Managed Security Service Provider (MSSP). Da die Komponenten quelloffen sind, können sie nahtlos miteinander verbunden und an sich ändernde Anforderungen angepasst werden. So entsteht ein SIEM-Ökosystem, das den vielfältigen Herausforderungen eines modernen SOC gewachsen ist.

Die Bausteine des Stacks im Detail

Jedes Werkzeug in diesem Stack hat eine klar definierte Aufgabe. Das Zusammenspiel der Komponenten erzeugt eine Lösung, die weitaus mehr ist als die Summe ihrer Teile.

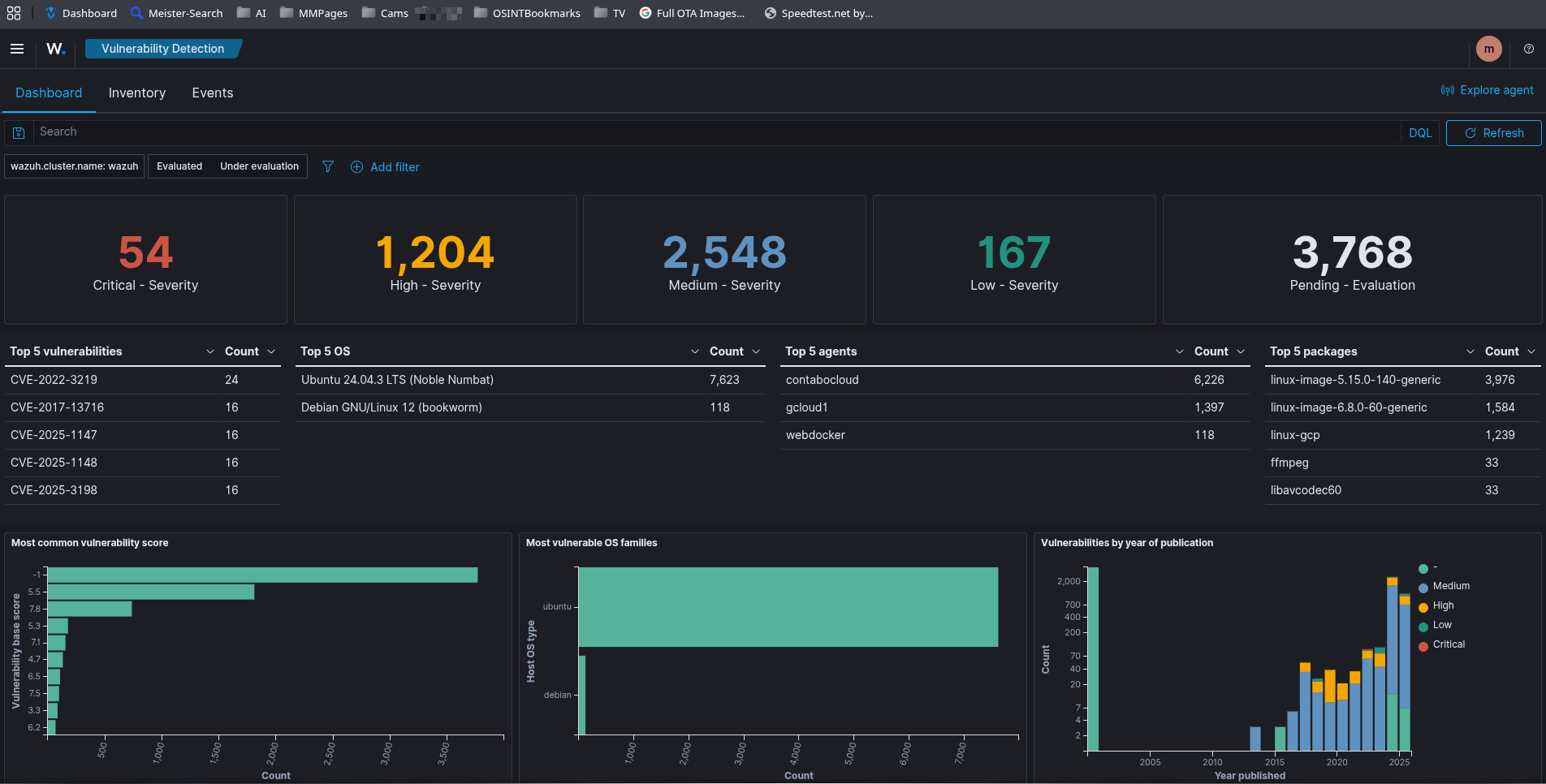

Wazuh: Der Wächter auf den Endpunkten

Am Anfang jeder Analyse stehen die Daten von den Endgeräten. Wazuh ist hier das Fundament. Als agentenbasierte Plattform sammelt es eine Fülle an Telemetriedaten von Linux-, macOS- und Windows-Systemen. Dazu gehören Dateiänderungen, Benutzeranmeldungen, gestartete Prozesse, Netzwerkverbindungen und DNS-Anfragen.

Wazuh ist leichtgewichtig, zuverlässig und bietet ein solides Framework für die Erkennung von Bedrohungen direkt auf dem Endpunkt. Seine Stärke liegt in der Endpoint-Detection-and-Response (EDR)-Funktionalität.

Allerdings stößt es bei der Normalisierung und Verarbeitung von Log-Daten, die nicht von Endpunkten stammen (z. B. komplexe Firewall-Logs), an seine Grenzen. Genau hier kommt die nächste Komponente ins Spiel.

Graylog: Das Gehirn der Log-Verarbeitung

Graylog agiert als zentrales Nervensystem für alle Log-Daten. Es sammelt Events aus den unterschiedlichsten Quellen: Firewalls, Router, Cloud-Plattformen und sogar vom Wazuh-Manager selbst. Graylog ist ein Meister der Log-Normalisierung – es bringt alle Daten in ein einheitliches, strukturiertes Format.

Seine wahre Stärke liegt jedoch in der Echtzeit-Anreicherung (Enrichment) von Log-Daten. Eingehende Events können automatisch mit Kontextinformationen aus externen Quellen versehen werden, beispielsweise mit Threat-Intelligence-Feeds, GeoIP-Daten oder Informationen aus internen Systemen über benutzerdefinierte APIs. Zudem ist Graylog hervorragend für mandantenfähige Architekturen und die langfristige Datenaufbewahrung geeignet. Die Endpoint-Detektion bleibt dabei aber die Aufgabe von Wazuh.

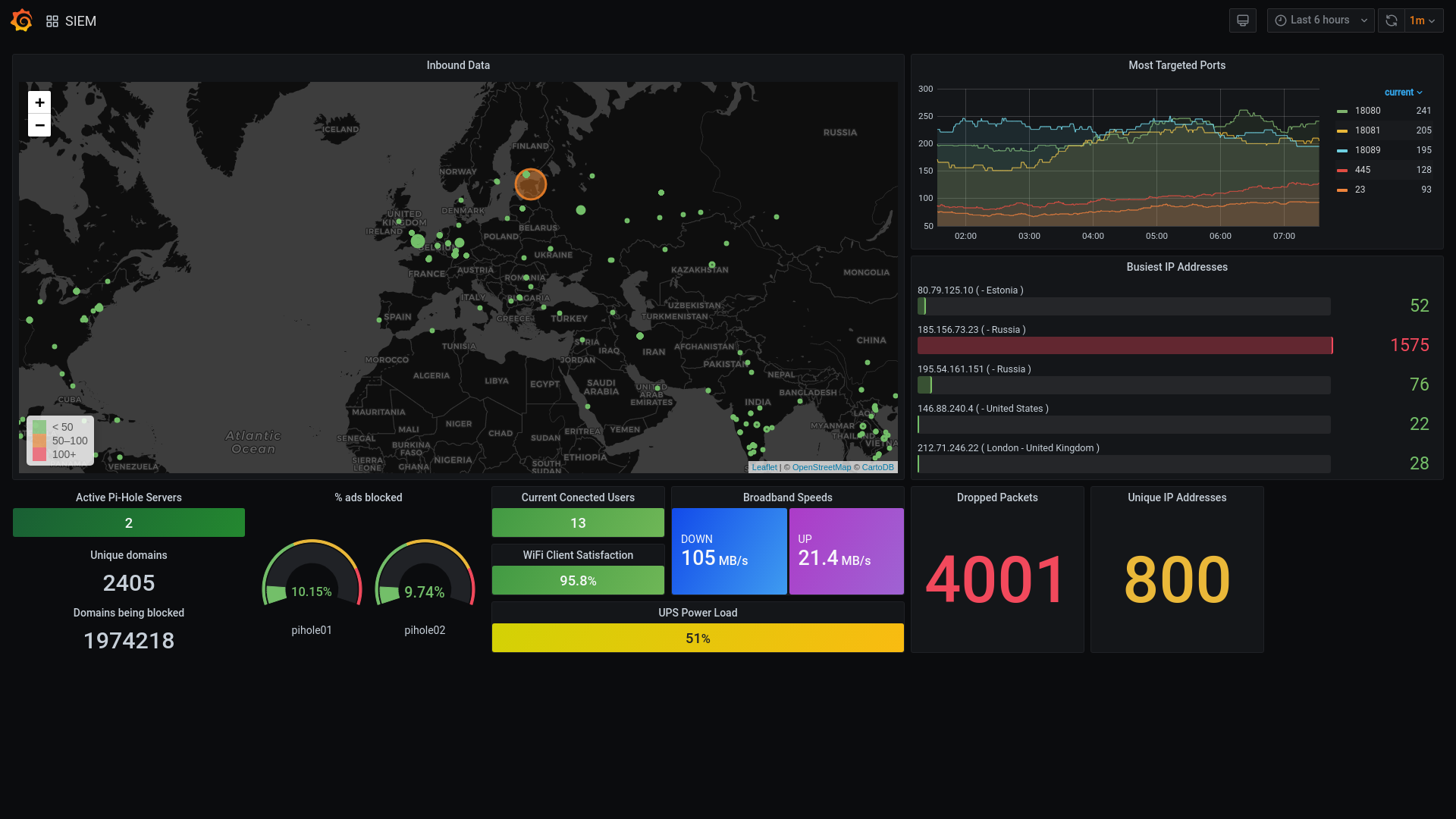

Grafana: Das Auge für das Wesentliche

All die gesammelten und verarbeiteten Daten sind nur dann wertvoll, wenn sie verständlich visualisiert werden. Hier glänzt Grafana. Mit Grafana lassen sich aussagekräftige Dashboards erstellen, die Alarm-Trends, SOC-KPIs und beliebige andere Metriken visualisieren. Ob Echtzeit-Monitoring oder retrospektive Analyse – Grafana macht die Daten sichtbar.

Besonders hervorzuheben ist die hohe Anpassbarkeit und die Vielzahl an verfügbaren Datenquellen. Grafana kann direkt an den Wazuh-Indexer angebunden werden, aber auch auf SQL-Datenbanken zugreifen oder Daten über REST-APIs abfragen.

Diese Flexibilität ermöglicht es, Dashboards zu bauen, die exakt auf die Bedürfnisse des Analyse-Teams und der Kunden zugeschnitten sind.

Velociraptor: Das Skalpell für die Incident Response

Wenn ein Alarm eine tiefere Untersuchung erfordert, ist Velociraptor das Werkzeug der Wahl. Es ermöglicht eine live Forensik und Incident Response auf entfernten Endpunkten, ohne dass eine manuelle Remote-Verbindung notwendig ist. Ein SOC-Analyst kann damit gezielt den Browser-Verlauf auslesen, einen Speicherabzug erstellen, die Windows-Registry abfragen oder nach spezifischen Artefakten jagen.

Velociraptor ist auf Geschwindigkeit und Skalierbarkeit ausgelegt. Es ist keine primäre Erkennungs-Engine, sondern das perfekte Werkzeug für den zweiten Schritt: die detaillierte Untersuchung eines Verdachtsfalls. Es gibt Analysten die Mittel an die Hand, um zu einer fundierten Einschätzung (True Positive/False Positive) zu gelangen und bei Bedarf sogar Endpunkte zu isolieren.

Shuffle: Der Motor für die Automatisierung (SOAR)

Manuelle, repetitive Aufgaben sind der größte Feind der Effizienz in einem SOC. Shuffle dient als SOAR-Plattform (Security Orchestration, Automation, and Response) und hilft, diese Aufgaben zu automatisieren. Es verbindet die einzelnen Komponenten des Stacks über deren APIs und ermöglicht die Erstellung von automatisierten Workflows und Playbooks.

Shuffle kann aber nicht nur interne Prozesse automatisieren, sondern den SIEM-Stack auch an externe Systeme anbinden. Ob die Erstellung eines Tickets in Jira, die Abfrage einer Datei-Reputation bei VirusTotal oder das Blockieren einer IP-Adresse an der Firewall – Shuffle macht es möglich. Damit transformiert sich der Stack von einem rein reaktiven zu einem proaktiven Sicherheitssystem.

Auch wenn ich Shuffle bisher nur ausprobiert habe und nicht ernsthaft einsetze, war es eine positive Erfahrung. Doch gehe ich diesbezüglich immer mehr zu n8n über. Hierzu wird auch bald ein Artikel erscheinen.

Das Zusammenspiel: Die Architektur des SIEM-Ökosystems

Das reibungslose Funktionieren des Stacks hängt von der korrekten Verbindung der Komponenten ab. Der Datenfluss ist dabei klar strukturiert:

- Datenerfassung:

- Endpoints (Linux, macOS, Windows): Der Wazuh-Agent sendet Logs an den Wazuh-Manager. Dort finden die ersten Analysen und Detektionen statt.

- Netzwerkgeräte & Cloud-Dienste (Firewalls, O365, AWS): Diese senden ihre Logs (meist via Syslog oder API-Abruf) direkt an Graylog.

- Zentralisierung & Verarbeitung:

- Der Wazuh-Manager leitet alle seine Alarme und Logs ebenfalls an Graylog weiter. Somit ist Graylog der zentrale Punkt, an dem sämtliche Log-Daten des gesamten Ökosystems zusammenlaufen.

- In Graylog erfolgt die Normalisierung, die Korrelation und die Anreicherung aller eingehenden Daten.

- Speicherung:

- Nach der Verarbeitung sendet Graylog die normalisierten und angereicherten Daten zur Speicherung an den Wazuh-Indexer (der auf OpenSearch basiert). Auf diese Weise werden alle Daten an einem zentralen, hochperformanten Ort gespeichert und sind für Abfragen verfügbar.

- Nutzung & Interaktion:

- Grafana greift direkt auf den Wazuh-Indexer zu, um Daten für die Dashboards abzufragen und zu visualisieren.

- Velociraptor arbeitet parallel dazu. Der Velociraptor-Client auf den Endpunkten kommuniziert direkt mit dem Velociraptor-Server, um forensische Aufgaben auszuführen.

- Shuffle interagiert über die APIs mit allen Komponenten (Wazuh, Graylog, Velociraptor etc.), um Workflows zu orchestrieren und externe Systeme anzubinden.

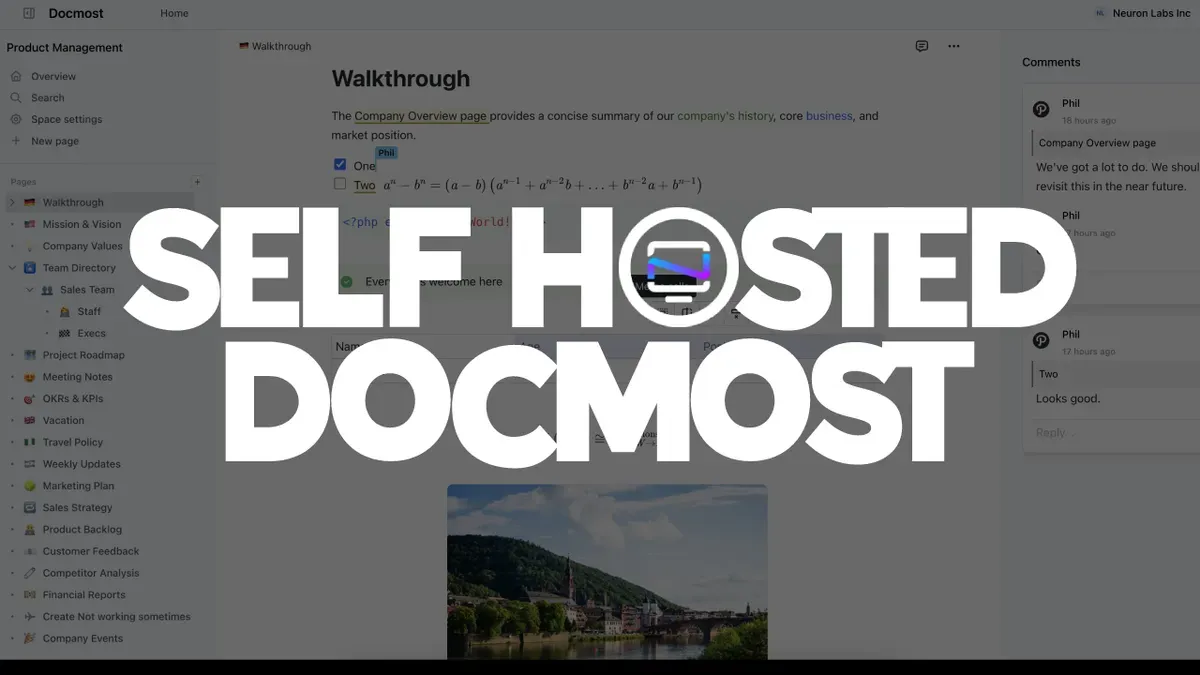

Die Krönung: Ein zentrales Management-Frontend

Um zu verhindern, dass Analysten ständig zwischen fünf verschiedenen Browser-Tabs wechseln müssen, ist der letzte logische Schritt die Implementierung eines zentralen Management-Frontends. Eine solche “Single Pane of Glass” nutzt die APIs aller zugrundeliegenden Komponenten, um eine einheitliche Oberfläche für das Alert- und Case-Management, das Kunden-Onboarding (im MSSP-Kontext) und das Reporting zu schaffen. Hier teste ich eine Oberfläche, ähnlich zu open-webui. So kann man seine lokale KI zu Alarmen befragen, aber auch Fragen stellen, wie: "Welcher Host ist den meisten Angriffen ausgesetzt? Welche davon hatten die höchste Kritikalität?".

Auch wenn dies oft eine Eigenentwicklung erfordert, rundet es den Stack ab und maximiert die Effizienz des SOC-Teams.

Fazit

Der vorgestellte modulare SIEM-Stack ist ein Beweis dafür, dass eine erstklassige Sicherheitsplattform nicht von einem einzigen Anbieter stammen muss. Durch die Kombination von spezialisierten Open-Source-Werkzeugen wie Wazuh, Graylog, Grafana, Velociraptor und Shuffle/n8n entsteht eine flexible, transparente und extrem leistungsfähige Lösung. Teams erhalten die volle Kontrolle über ihre Daten und Prozesse, ohne sich in die Abhängigkeit teurer und starrer kommerzieller Produkte zu begeben oder gar ihre Daten an einen Dienstleister in der Cloud zu verlieren. Das betrifft auch die Dokumentationen!