Wow! Neues SIEM ist in Betrieb!

Ich habe so viel dazu gewonnen durch die Migration von Splunk zu Wazuh. Jetzt macht Security wieder richtig Freude. Das absolut beste Feature, welches mich zum Wechsel bewegt hat, beschreibe ich weiter unten.

Homelab und Cloud-VPS

Mein Homelab besteht, abgesehen von den Raspberries und J1900 Appliances, aus drei Proxmox-Servern und einem Truenas-Server. In der Cloud miete ich eine VPS-Instanz bei Contabo, eine bei Oracle und drei Google-Compute Instanzen. Bei Google nutze ich das "free tier". Das bedeutet zwar eingeschränkte Ressourcen, bietet aber die Möglichkeit die verschiedenen Cloud-Infrastrukturen kennenzulernen.

Warum ein neues SIEM?

Wie man sieht, habe ich ein paar Systeme, die direkt aus dem Internet erreichbar sind. Bisher habe ich nur Syslog-Meldungen an Splunk gesendet und konnte so Zusammenhänge erkennen, die Splunk zu einem Alarm aggregiert hat. Die Erkenntnisse daraus waren schon erschreckend genug. Mehr Logs und Features würden jedoch sehr teuer werden.

Ein "Homelab" mit geringem finanziellen Einsatz zu betreiben blieb weiterhin mein Anliegen. Aus diesem Grund musste eine Alternative her. Und die habe ich nun in wazuh gefunden.

Wazuh ist für ein kostenloses Stück Software mit Funktionen geradezu überladen. Und da im Hintergrund Elasticsearch läuft, konnte ich auch meine Dashboards in Grafana erstellen. Aber das beschreibe ich in einem späteren Artikel.

Nach einem frischen Start wird man bereits mit einem gut voreingestellten System begrüßt:

Security Dashboard and Events

Hier finden sich die von wazuh generierten Alarme. Als erster Blick auf die angebundenen Systeme bereits eine gute Übersicht:

Hier kann man bereits die fünf aktivsten Systeme sehen. Für mehr Details habe ich auf den Servern (vor Allem im Internet), Agenten installiert. Sie liefern deutlich mehr Möglichkeiten als dies per Syslog möglich wäre.

Unter meinen Systemen ist auch ein Testserver, den ich absichtlich schlecht Pflege. Er soll unter Anderem als angreifbares Opfer zur Verfügung stehen. Aber dazu später mehr.

Gerade die vielen Login-Versuche (Brute-Force-Attacks) fallen besonders ins Auge. Bei einem meiner Server kann ich leider keinen zertifikatsbasierenden Zugriff konfigurieren. Da mache ich mir schon Gedanken, wie nahe der Angreifer bereits mit seinen Passwörtern ist.

Der entscheidende Vorteil

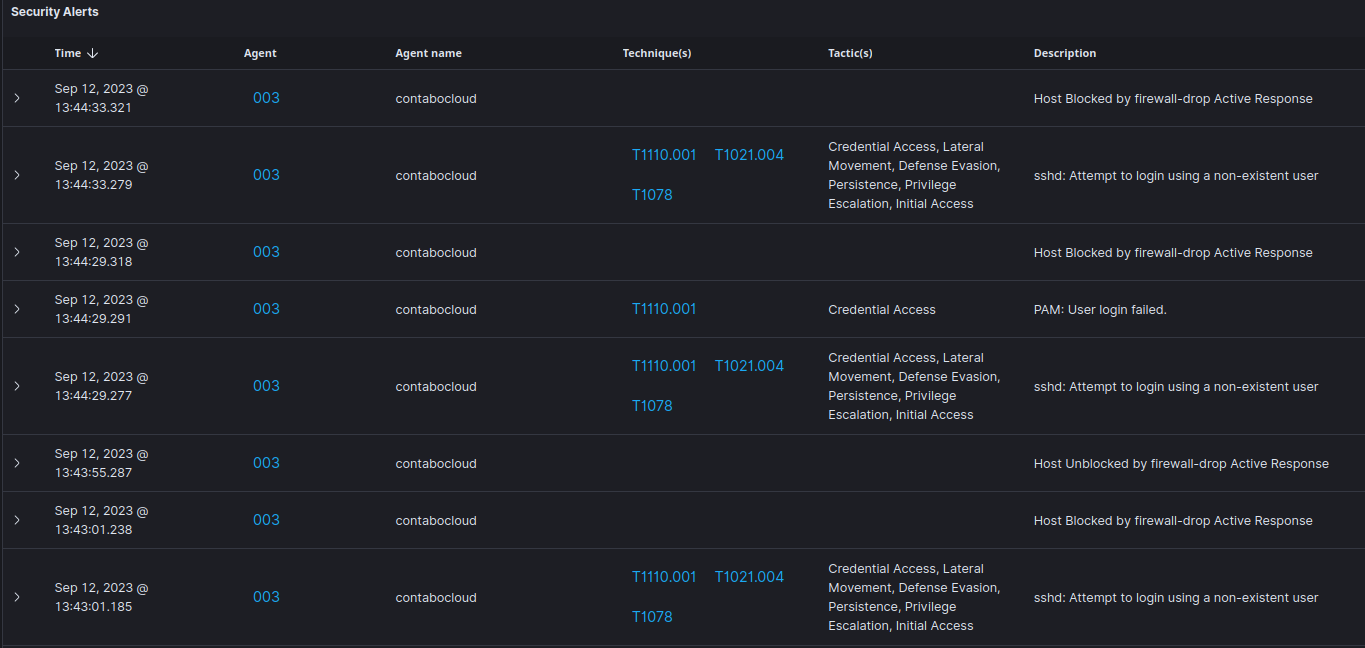

Durch die Nutzung der Agents auf den Servern kann nun das SIEM aktiv eingreifen. Wenn also eine IP auffällig wird, weil sie zu viele Anmeldefehler hatte oder falsche User benutzt, kann die Kommunikation mit dieser IP unterbrochen werden. Wie man auf dem folgenden Screenshot sehen kann, passiert genau dies nun auf meinen angebundenen Systemen:

Diese EDR-Funktionalität ist ein entscheidender Vorteil für ein kostenloses SIEM. Hier hätte ich sehr hohe Lizenzkosten zahlen müssen, wäre ich bei meiner alten Lösung geblieben.

Aber das ist noch lange nicht alles.

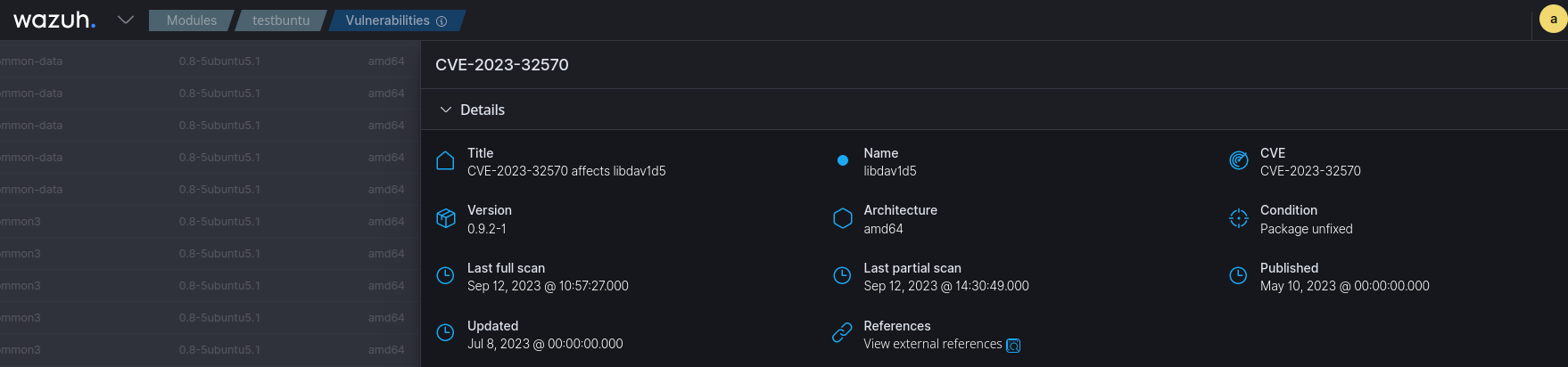

Schwachstellenanalyse auf dem überwachten System

Der Agent kann nicht nur Verbindungen unterbrechen. Er weiß auch, welche Software installiert wurde und kennt die damit einhergehenden Schwächen:

Auf meinem Testserver wurde hier eine Version der libdav gefunden, in der im Mai 2023 eine Sicherheitslücke bekannt wurde. Vielleicht kann ich hier mal einen Exploit ausprobieren und schauen, wie das in wazuh gemeldet wird und ob ich zentral eine Gegenmaßnahme einleiten kann.

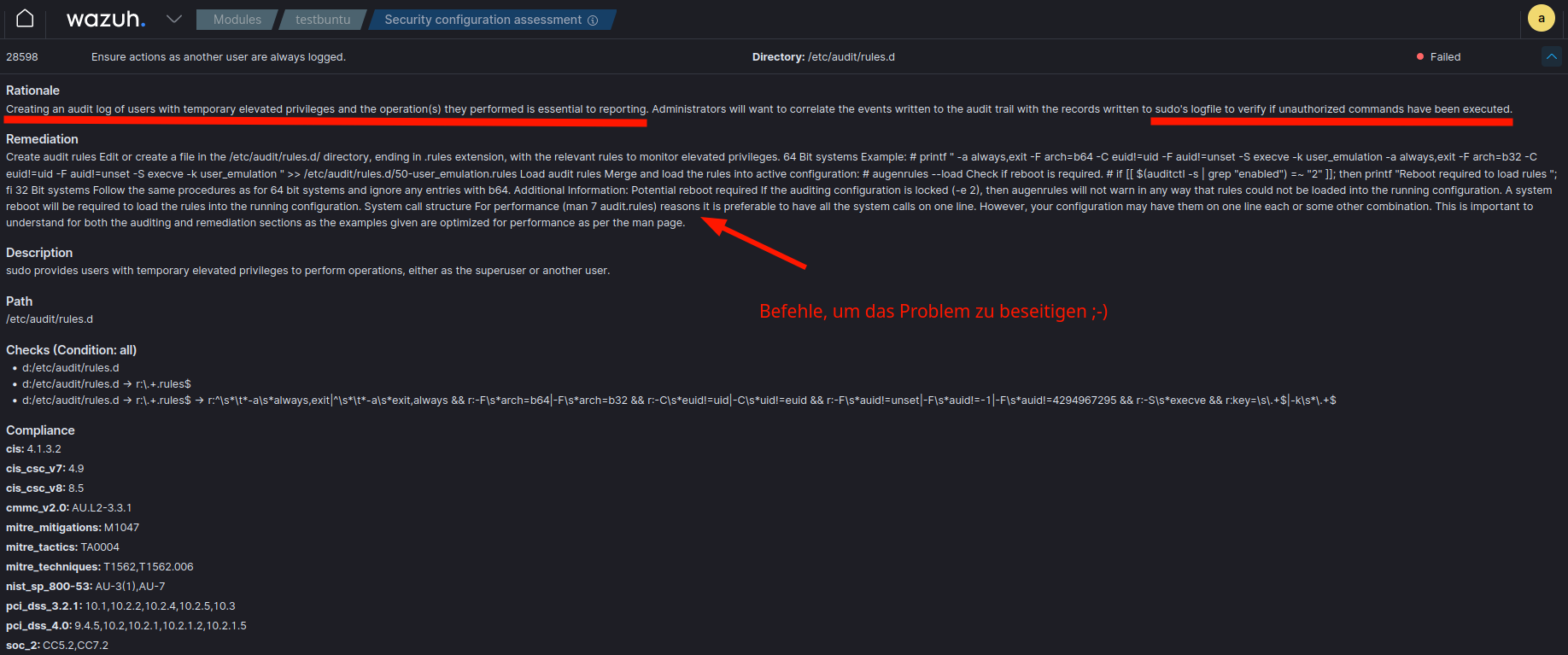

Konfigurationsfehler aufdecken

Doch damit immer noch nicht genug. Der wazuh-Agent prüft auch etwaige Konfigurationsfehler. Aber diese werden nicht einfach nur gelistet. Vielmehr werden sie auch genauer erklärt und im Detail beschrieben, wie man diese beheben kann:

Links auf externe Seiten helfen, die Fehler genauer zu verstehen.

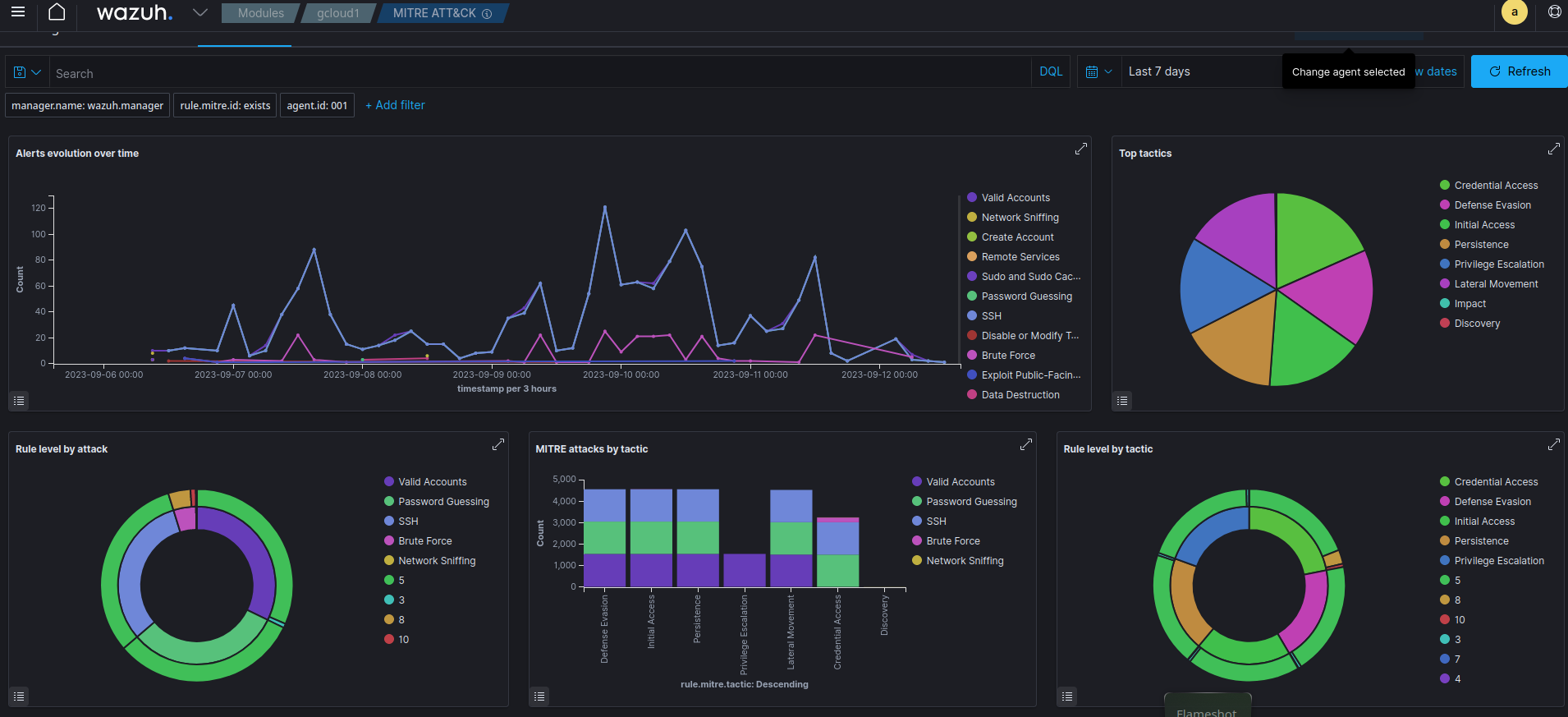

Tactics and Compliance

Es will einfach nicht aufhören... Auch der zeitliche Verlauf von Techniken gemäß Mitre ist gut zu erkennen. Ebenso eventuelle Verstöße gegen gesetzliche Vorgaben sind einsehbar:

IPS und Visualisierung

Wie auch früher schon lassen sich die normalen IPS- und Firewall-Logs auswerten.

Meine Firewalls schicken nun die Meldungen an wazuh und können dort übersichtlich analysiert werden.

Hier sieht man einen Zugriff auf mein Mini-Display, das meine PV-Anlage darstellt. Es wird von der Hausautomation aktuell gehalten. Die Verwendung von Passwörtern über eine unverschlüsselte HTTP Verbindung ist eher unschön, aber aufgrund des abgeschlossenen Netzes tolerierbar.

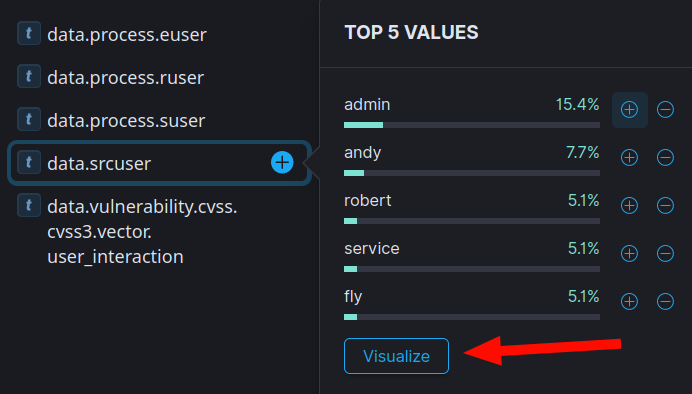

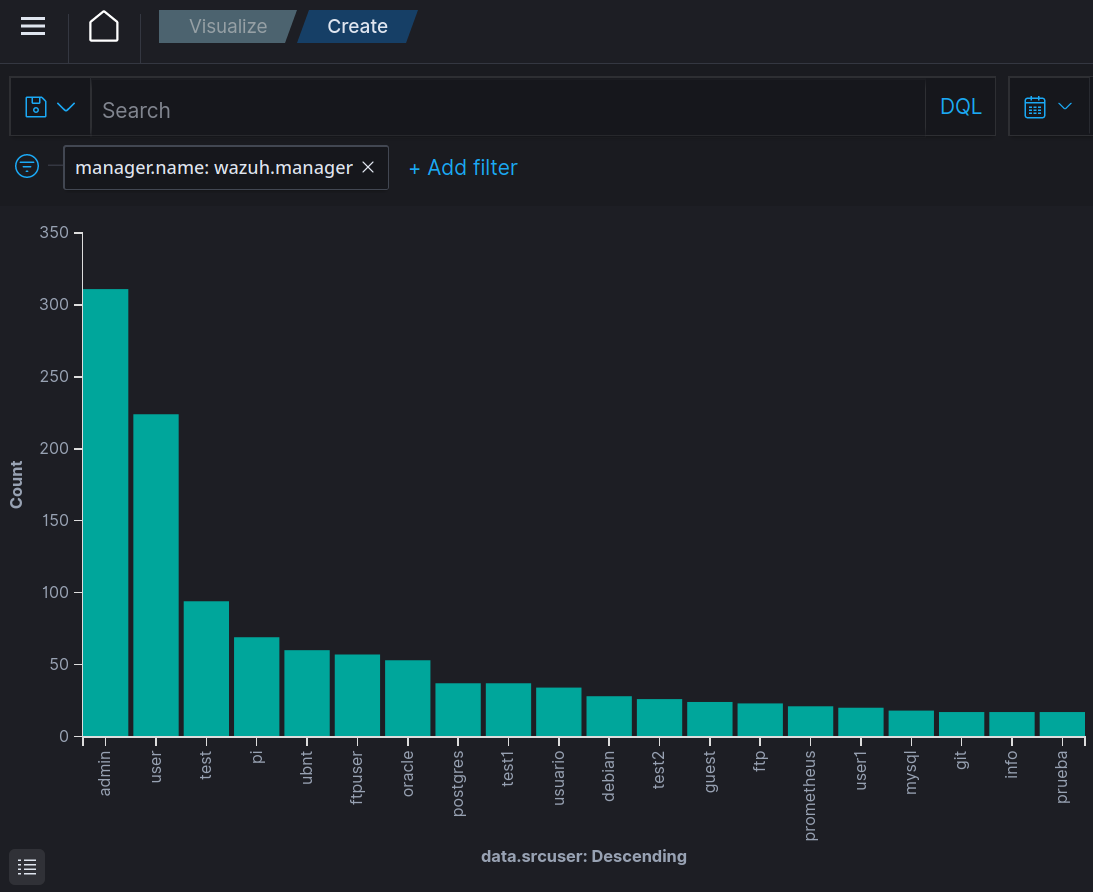

Wenn man nun Interesse daran hat, welche Zugangsdaten aus dem Internet ausprobiert werden, ist das sehr leicht möglich.

Hierzu klickt man einfach in der Eventliste auf das interessante Feld und wählt dann "Visualize".

Schon erhält man eine graphische Darstellung der Zugangsdaten:

Diese Visualisierungen lassen sich dann in Dashboards organisieren, um eine zentrale Übersicht über die überwachten Systeme zu erhalten:

Fazit

Auf jeden Fall war diese Migration für mein Homelab und meine Services im Internet ein sehr gewinnbringender Aufwand. Abgesehen vom Sicherheitsgewinn konnte ich dabei sehr viel Neues dazulernen.

Die Darstellungen in Grafana erscheinen mir deutlich schneller als jene in Kibana (die Oberfläche, die wazuh mitbringt). Aber genau hier liegt der Vorteil der freien Software: Es lässt sich vieles miteinander verbinden.

Hier werden sicherlich noch weitere Erfahrungsberichte folgen...