Dockers virtuelle Netzwerke

Docker-Netzwerke ermöglichen flexible und sichere Container-Kommunikation. Von Bridge- bis Overlay-Netzwerken bieten sie vielfältige Einsatzmöglichkeiten.

Docker hat sich als eine der führenden Technologien zur Container-Virtualisierung etabliert. Diese Technologie ermöglicht es, Anwendungen in isolierten Containern auszuführen, die alle notwendigen Abhängigkeiten enthalten. Dies sorgt für eine konsistente und reproduzierbare Umgebung, unabhängig von der zugrunde liegenden Infrastruktur. Ein entscheidender Aspekt von Docker ist seine Fähigkeit, Netzwerke effizient zu verwalten, was es zu einem idealen Werkzeug für die Erstellung meiner Schulungsumgebungen macht. Diese Netzwerke benötigen nur minimale Ressourcen und bieten dennoch eine vollständige Umgebung für Tests und Entwicklung.

In diesem Artikel möchte ich die verschiedenen Netzwerktypen vorstellen, die Docker bietet und die ich sowohl dienstlich als auch privat schätzen gelernt habe. Dazu gehören:

- Bridge-Netzwerke: Der Standardtyp, der es Containern ermöglicht, miteinander zu kommunizieren.

- Benutzerdefinierte Bridge-Netzwerke: Bieten mehr Kontrolle und Flexibilität.

- MACVLAN-Netzwerke: Ermöglichen Containern, direkt mit dem physischen Netzwerk zu kommunizieren.

- IPVLAN-Netzwerke: Bieten eine ähnliche Funktionalität wie MACVLAN, jedoch mit unterschiedlichen Implementierungsdetails.

- Overlay-Netzwerke: Werden in verteilten Systemen verwendet, um Container über mehrere Hosts hinweg zu verbinden.

- Das 'None'-Netzwerk: Deaktiviert die Netzwerkkonnektivität für Container.

Diese Netzwerke bieten eine Vielzahl von Möglichkeiten, die spezifischen Anforderungen von IT- und Sicherheitsumgebungen zu erfüllen. Im Folgenden werden wir diese Netzwerktypen detailliert untersuchen und praktische Beispiele für ihre Implementierung geben.

Grundlagen der Docker-Netzwerke

Docker-Netzwerke sind ein wesentlicher Bestandteil der Container-Orchestrierung und ermöglichen die Kommunikation zwischen Containern sowie zwischen Containern und externen Systemen. Diese Netzwerke sind entscheidend für die Erstellung skalierbarer und flexibler Anwendungen, die in isolierten Umgebungen laufen. Hier sind einige grundlegende Konzepte, die das Verständnis von Docker-Netzwerken erleichtern:

Was sind Docker-Netzwerke?

Docker-Netzwerke sind virtuelle Netzwerke, die Docker-Containern die Kommunikation untereinander und mit der Außenwelt ermöglichen. Sie bieten eine flexible und effiziente Möglichkeit, Netzwerkressourcen zu verwalten und die Netzwerkarchitektur von Anwendungen zu definieren. Docker stellt verschiedene Netzwerkmodi zur Verfügung, die unterschiedliche Anforderungen an die Konnektivität und Isolation abdecken.

Warum sind sie wichtig?

Docker-Netzwerke sind aus mehreren Gründen von Bedeutung:

Isolation und Sicherheit: Docker-Netzwerke bieten eine isolierte Umgebung für Container, was die Sicherheit erhöht und den Einfluss von Sicherheitslücken minimiert.

Flexibilität: Sie ermöglichen die einfache Konfiguration und Verwaltung von Netzwerktopologien, die den spezifischen Anforderungen von Anwendungen entsprechen.

Skalierbarkeit: Docker-Netzwerke unterstützen die nahtlose Skalierung von Anwendungen, indem sie die Kommunikation zwischen Containern auf verschiedenen Hosts ermöglichen.

Ressourceneffizienz: Durch den Einsatz von Docker-Netzwerken können komplexe Netzwerkkonfigurationen mit minimalem Ressourcenaufwand realisiert werden, was sie ideal für Entwicklungs- und Testumgebungen macht.

Im nächsten Abschnitt werden wir uns mit dem Standard-Bridge-Netzwerk befassen, dem am häufigsten verwendeten Netzwerktyp in Docker, und seine Funktionsweise sowie seine Vor- und Nachteile untersuchen.

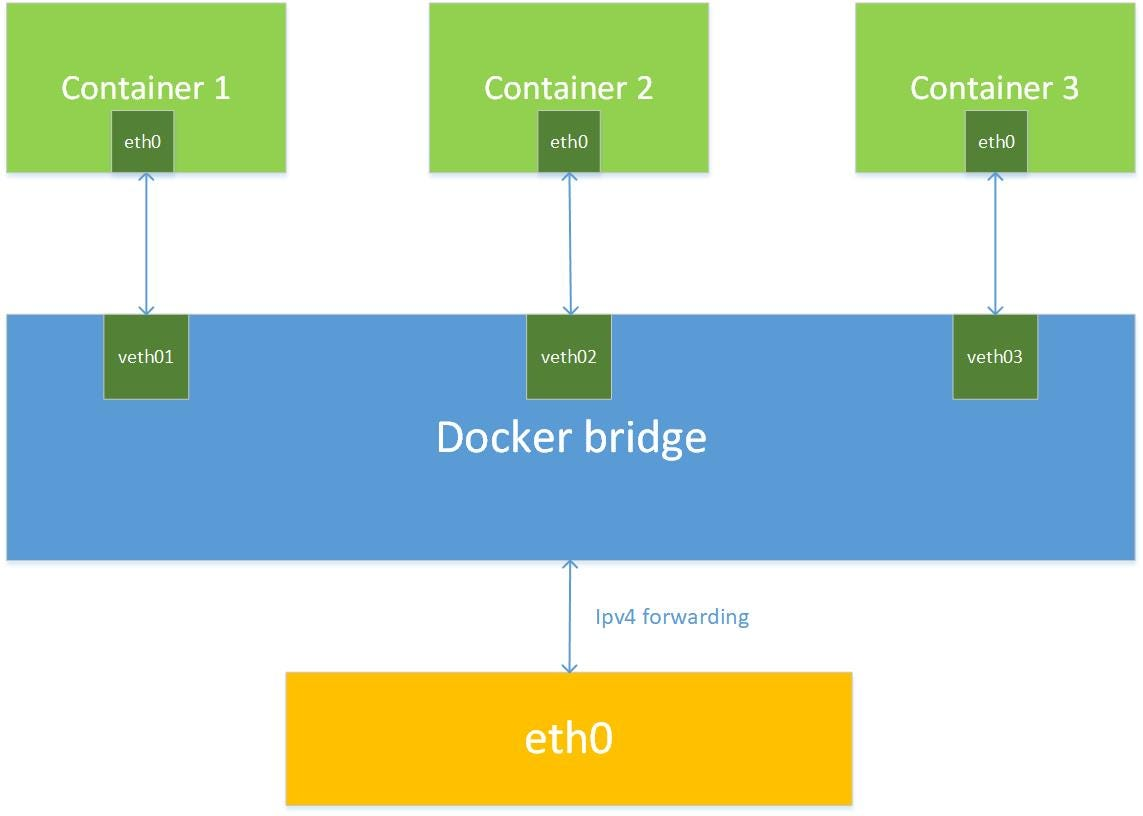

Das Standard-Bridge-Netzwerk

Das Standard-Bridge-Netzwerk ist der am häufigsten verwendete Netzwerktyp in Docker und wird automatisch erstellt, wenn Docker auf einem Host installiert wird. Es bietet eine einfache Möglichkeit, Container miteinander zu verbinden und ermöglicht die Kommunikation zwischen Containern auf demselben Host.

Funktionsweise und Eigenschaften

Das Bridge-Netzwerk fungiert als virtueller Switch innerhalb des Docker-Hosts. Wenn ein Container erstellt wird, wird er standardmäßig mit diesem Netzwerk verbunden, es sei denn, ein anderes Netzwerk wird explizit angegeben. Jeder Container im Bridge-Netzwerk erhält eine eigene IP-Adresse aus einem privaten IP-Adressbereich, wodurch die Container isoliert und sicher bleiben.

Eigenschaften des Bridge-Netzwerks:

- Isolierung: Container im Bridge-Netzwerk sind standardmäßig von externen Netzwerken isoliert. Sie können jedoch durch Port-Mapping mit der Außenwelt kommunizieren.

- Einfache Kommunikation: Container im selben Bridge-Netzwerk können über ihre IP-Adressen oder Container-Namen miteinander kommunizieren.

- Automatische DNS-Auflösung: Docker bietet eine integrierte DNS-Auflösung, die es Containern ermöglicht, sich gegenseitig über ihre Namen zu finden.

Beispiel: Deployment von Containern im Standard-Bridge-Netzwerk

Ein einfaches Beispiel zur Nutzung des Bridge-Netzwerks ist die Bereitstellung zweier Container, die miteinander kommunizieren sollen:

# Erstellen eines Containers im Standard-Bridge-Netzwerk

docker run -d --name webserver nginx

# Erstellen eines weiteren Containers im selben Netzwerk

docker run -d --name appserver myapp

# Überprüfen der Kommunikation zwischen den Containern

docker exec appserver ping webserver

In diesem Beispiel wird ein Nginx-Webserver und eine Anwendung im selben Bridge-Netzwerk bereitgestellt. Der Befehl ping wird verwendet, um die Erreichbarkeit des Webservers vom Anwendungserver aus zu überprüfen.

Herausforderungen und Einschränkungen

Obwohl das Bridge-Netzwerk einfach zu verwenden ist, gibt es einige Einschränkungen:

- Skalierung: Das Bridge-Netzwerk ist auf einen einzigen Host beschränkt, was die Skalierung von Anwendungen über mehrere Hosts hinweg erschwert.

- Komplexität bei der Konfiguration: Während die Standardkonfiguration einfach ist, kann die Anpassung der Netzwerkeinstellungen komplex werden, insbesondere bei der Verwaltung von IP-Adressen und Port-Mappings.

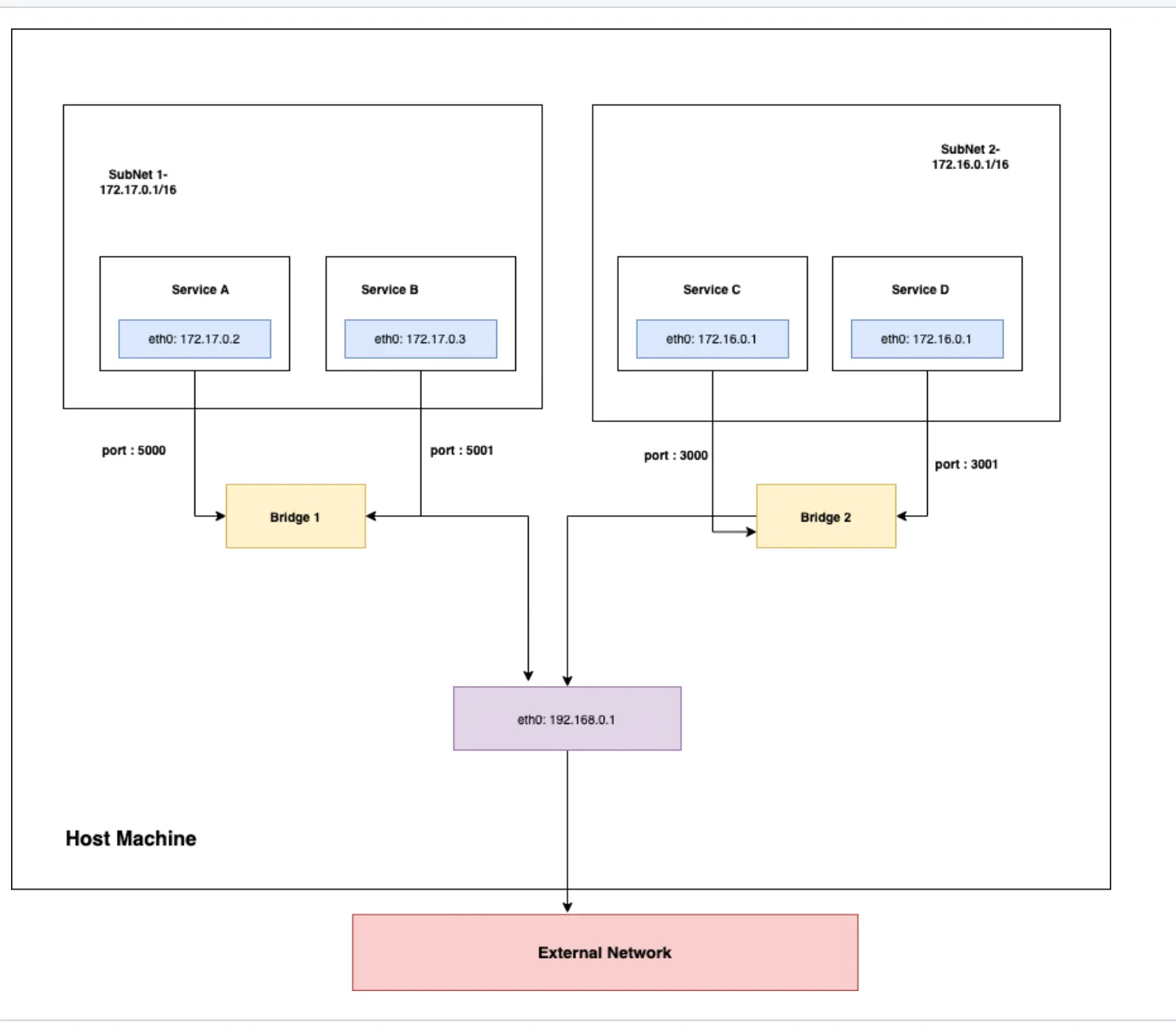

Benutzerdefinierte Bridge-Netzwerke

Benutzerdefinierte Bridge-Netzwerke bieten eine erweiterte Funktionalität und Flexibilität gegenüber dem Standard-Bridge-Netzwerk. Sie ermöglichen es Entwicklern, spezifische Netzwerkkonfigurationen zu erstellen, die den Anforderungen komplexerer Anwendungen gerecht werden.

Erstellung und Vorteile

Ein benutzerdefiniertes Bridge-Netzwerk kann einfach mit dem Docker-CLI-Befehl docker network create erstellt werden. Diese Netzwerke bieten mehrere Vorteile:

- Bessere Isolation: Container in einem benutzerdefinierten Bridge-Netzwerk sind besser isoliert als im Standard-Bridge-Netzwerk, da sie nur miteinander kommunizieren können, wenn sie explizit in das gleiche Netzwerk eingebunden sind.

- Automatische DNS-Auflösung: Container können sich gegenseitig über ihre Namen anstelle von IP-Adressen ansprechen, was die Verwaltung erleichtert.

- Einfachere Verwaltung von IP-Adressen: Docker verwaltet automatisch die IP-Adressen der Container innerhalb des Netzwerks, was die Netzwerkkonfiguration vereinfacht.

Beispiel: Erstellen eines benutzerdefinierten Bridge-Netzwerks

Hier ist ein einfaches Beispiel, wie man ein benutzerdefiniertes Bridge-Netzwerk erstellt und Container darin bereitstellt:

# Erstellen eines benutzerdefinierten Bridge-Netzwerks

docker network create my_custom_network

# Erstellen eines Containers im benutzerdefinierten Netzwerk

docker run -d --name webserver --network my_custom_network nginx

# Erstellen eines weiteren Containers im selben benutzerdefinierten Netzwerk

docker run -d --name appserver --network my_custom_network myapp

# Überprüfen der Kommunikation zwischen den Containern

docker exec appserver ping webserver

In diesem Beispiel wird ein benutzerdefiniertes Netzwerk namens my_custom_network erstellt. Zwei Container, webserver und appserver, werden in diesem Netzwerk bereitgestellt, was ihnen ermöglicht, miteinander zu kommunizieren.

Vorteile gegenüber dem Standard-Bridge-Netzwerk

- Erweiterte Sicherheitskontrollen: Da Container in einem benutzerdefinierten Netzwerk isoliert sind, können sie nicht mit Containern in anderen Netzwerken kommunizieren, es sei denn, dies wird explizit konfiguriert.

- Netzwerksegmentierung: Benutzerdefinierte Netzwerke ermöglichen die Segmentierung von Anwendungen in separate Netzwerke, was die Sicherheit und Organisation verbessert.

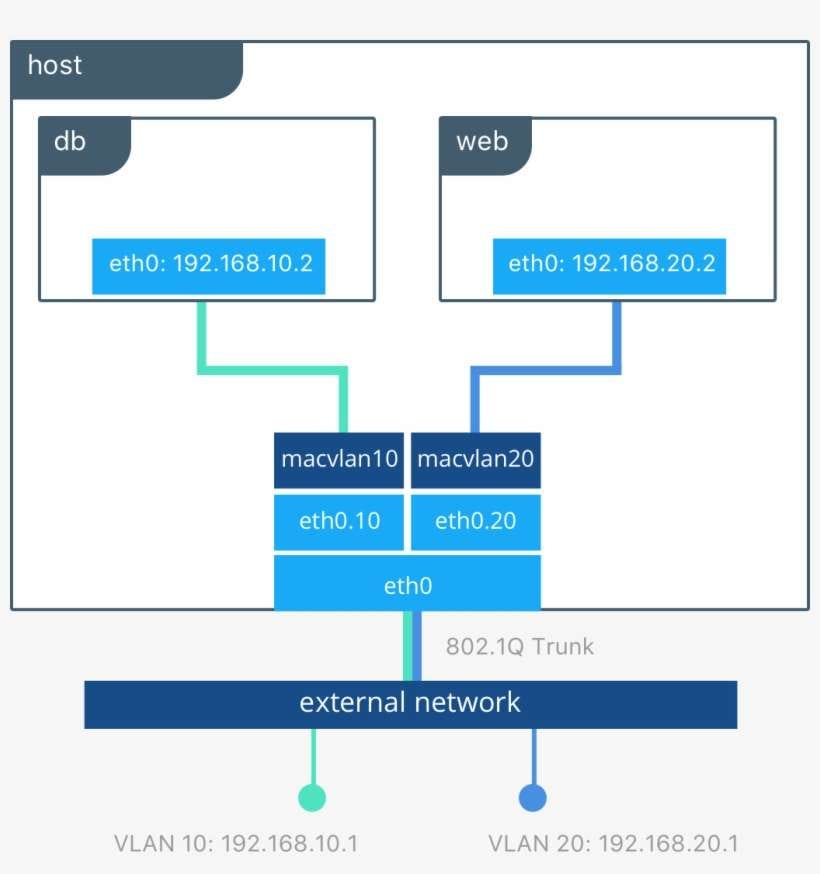

MACVLAN-Netzwerke

MACVLAN-Netzwerke bieten eine einzigartige Möglichkeit, Docker-Containern direkten Zugriff auf das physische Netzwerk zu gewähren. Dies wird erreicht, indem jedem Container eine eigene MAC-Adresse zugewiesen wird, sodass er wie ein physisches Gerät im Netzwerk erscheint. Diese Netzwerke sind besonders nützlich, wenn Container in bestehenden Netzwerkumgebungen integriert werden müssen, in denen IP-Adresskonflikte vermieden werden sollen. Und wie der Name bereits verrät, lassen sich hier auch VLANs zuweisen:

Erklärung und Anwendungsfälle

MACVLAN-Netzwerke sind ideal für Szenarien, in denen Container:

- Direkten Netzwerkzugriff benötigen, ohne NAT (Network Address Translation) zu verwenden.

- In bestehenden VLANs (Virtual Local Area Networks) integriert werden müssen.

- Von anderen Geräten im Netzwerk direkt adressierbar sein sollen, z. B. für spezielle Netzwerkdienste oder Legacy-Anwendungen.

Beispiel: Einrichtung eines MACVLAN-Netzwerks

Um ein MACVLAN-Netzwerk einzurichten, muss zunächst das physische Netzwerkinterface identifiziert werden, das als Parent-Interface für das MACVLAN-Netzwerk dienen soll. Hier ist ein Beispiel, wie man ein MACVLAN-Netzwerk erstellt und Container darin bereitstellt:

# Erstellen eines MACVLAN-Netzwerks

docker network create -d macvlan \

--subnet=192.168.1.0/24 \

--gateway=192.168.1.1 \

-o parent=eth0 my_macvlan_network

# Erstellen eines Containers im MACVLAN-Netzwerk

docker run -d --name macvlan_container --network my_macvlan_network nginx

In diesem Beispiel wird ein MACVLAN-Netzwerk namens my_macvlan_network erstellt, das das physische Netzwerkinterface eth0 als Parent-Interface verwendet. Der Container macvlan_container wird in diesem Netzwerk bereitgestellt und erhält eine IP-Adresse aus dem angegebenen Subnetz.

Vorteile und Herausforderungen

Vorteile:

- Direkte Netzwerkzugänglichkeit: Container erhalten eine eigene MAC-Adresse und sind direkt im Netzwerk sichtbar. Sie verhalten sich also wie ein normaler Rechner im Netz, benötigen jedoch nur einen Bruchteil der Ressourcen.

- Integration in bestehende Netzwerke: MACVLAN ermöglicht die nahtlose Integration von Containern in bestehende Netzwerkumgebungen.

Herausforderungen:

- Komplexität: Die Einrichtung von MACVLAN erfordert ein gewisses Maß an Netzwerkkenntnissen, insbesondere in Bezug auf die Konfiguration von VLANs und physischen Netzwerkinterfaces.

- Einschränkungen bei der Kommunikation: Container im selben MACVLAN-Netzwerk können möglicherweise nicht direkt miteinander kommunizieren, es sei denn, spezielle Konfigurationen werden vorgenommen.

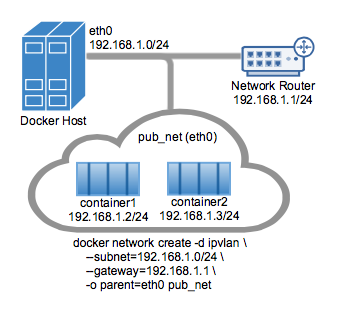

IPVLAN-Netzwerke

IPVLAN-Netzwerke bieten eine alternative Methode zur Netzwerkvirtualisierung in Docker, die ähnlich wie MACVLAN funktioniert, jedoch mit einigen entscheidenden Unterschieden. IPVLAN ermöglicht es Containern, direkt mit dem physischen Netzwerk zu kommunizieren, indem sie die IP-Adresse des Hosts teilen oder eigene IP-Adressen erhalten, je nach Modus.

Unterschiede zwischen L2 und L3

IPVLAN unterstützt zwei Betriebsmodi, die unterschiedliche Netzwerkarchitekturen ermöglichen:

L2-Modus (Layer 2): In diesem Modus teilen sich Container die MAC-Adresse des Host-Interfaces, was bedeutet, dass sie wie physische Geräte im selben Ethernet-Segment erscheinen. Dies ist nützlich, wenn Container in ein bestehendes Layer-2-Netzwerk integriert werden müssen.

L3-Modus (Layer 3): In diesem Modus erhalten Container eigene IP-Adressen, aber keine eigene MAC-Adresse. Der Host übernimmt das Routing der Pakete zu den Containern. Dieser Modus ist ideal für Umgebungen, in denen die Anzahl der verfügbaren MAC-Adressen begrenzt ist oder Layer-3-Routing erforderlich ist.

Beispiel: Implementierung von IPVLAN (L2 und L3)

Hier ist ein Beispiel, wie man ein IPVLAN-Netzwerk im L2-Modus erstellt und Container darin bereitstellt:

# Erstellen eines IPVLAN-Netzwerks im L2-Modus

docker network create -d ipvlan \

--subnet=192.168.1.0/24 \

--gateway=192.168.1.1 \

-o parent=eth0 \

-o ipvlan_mode=l2 my_ipvlan_network

# Erstellen eines Containers im IPVLAN-Netzwerk

docker run -d --name ipvlan_container --network my_ipvlan_network nginx

In diesem Beispiel wird ein IPVLAN-Netzwerk namens my_ipvlan_network erstellt, das das physische Netzwerkinterface eth0 verwendet. Der Container ipvlan_container wird in diesem Netzwerk bereitgestellt.

Vorteile und Herausforderungen

Vorteile:

- Effiziente Nutzung von Netzwerkressourcen: IPVLAN ermöglicht eine effiziente Nutzung von Netzwerkressourcen, indem es die Notwendigkeit für zusätzliche MAC-Adressen reduziert.

- Flexibilität in der Netzwerkarchitektur: Die Unterstützung von L2- und L3-Modi bietet Flexibilität bei der Integration in verschiedene Netzwerkumgebungen.

Herausforderungen:

- Komplexität der Konfiguration: Die Einrichtung von IPVLAN erfordert ein gutes Verständnis der Netzwerkarchitektur und kann komplexer sein als die Verwendung von Bridge-Netzwerken.

- Einschränkungen bei der Kommunikation: Ähnlich wie bei MACVLAN können Container im selben IPVLAN-Netzwerk möglicherweise nicht direkt miteinander kommunizieren, es sei denn, spezielle Routen werden konfiguriert.

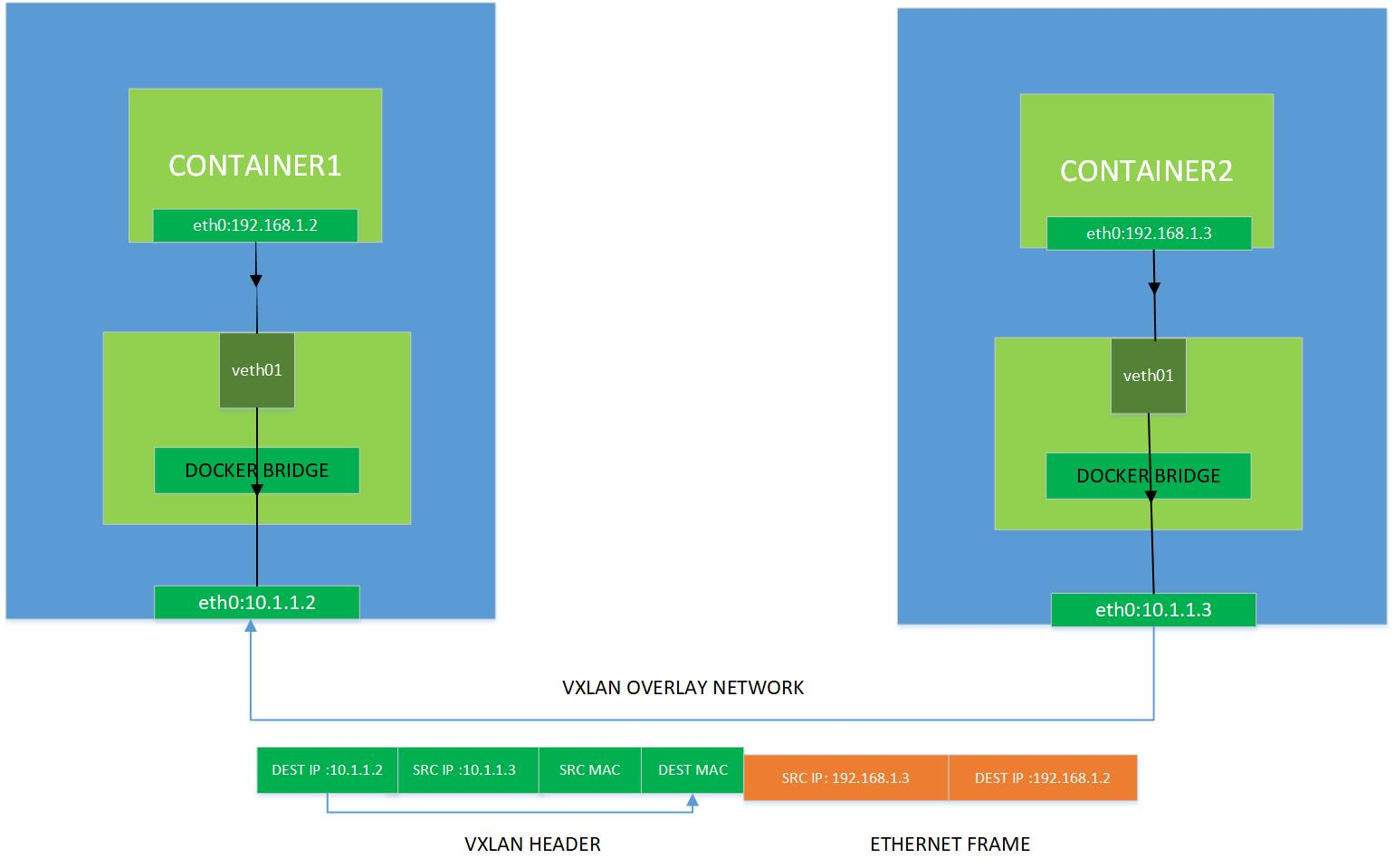

Overlay-Netzwerke

Overlay-Netzwerke sind eine leistungsstarke Funktion in Docker, die es ermöglicht, Container über mehrere Hosts hinweg zu verbinden. Diese Netzwerke sind besonders nützlich in verteilten Systemen und bei der Orchestrierung von Containern in Clustern, wie sie mit Docker Swarm oder Kubernetes verwendet werden.

Einsatz in verteilten Systemen

Overlay-Netzwerke abstrahieren die physische Netzwerkarchitektur, indem sie ein virtuelles Netzwerk über das bestehende Netzwerk legen. Dies ermöglicht die Kommunikation zwischen Containern auf verschiedenen Hosts, als ob sie sich im selben lokalen Netzwerk befinden würden. Overlay-Netzwerke sind ideal für:

- Microservices-Architekturen: Ermöglichen die Kommunikation zwischen verschiedenen Diensten, die auf unterschiedlichen Hosts laufen.

- Skalierung von Anwendungen: Unterstützen die horizontale Skalierung, indem sie es einfach machen, Container über mehrere Hosts zu verteilen.

- Sichere Kommunikation: Overlay-Netzwerke verschlüsseln den Datenverkehr zwischen Containern, was die Sicherheit in verteilten Umgebungen erhöht.

Beispiel: Nutzung eines Overlay-Netzwerks

Um ein Overlay-Netzwerk zu erstellen, muss Docker Swarm initialisiert werden, da Overlay-Netzwerke in einem Swarm-Cluster verwendet werden. Hier ist ein einfaches Beispiel:

# Swarm initialisieren

docker swarm init

# Erstellen eines Overlay-Netzwerks

docker network create -d overlay my_overlay_network

# Erstellen eines Services im Overlay-Netzwerk

docker service create --name web --network my_overlay_network nginx

# Erstellen eines weiteren Services im selben Overlay-Netzwerk

docker service create --name app --network my_overlay_network myapp

In diesem Beispiel wird ein Overlay-Netzwerk namens my_overlay_network erstellt. Zwei Services, web und app, werden in diesem Netzwerk bereitgestellt, was es ihnen ermöglicht, über verschiedene Hosts hinweg zu kommunizieren.

Vorteile und Herausforderungen

Vorteile:

- Transparente Kommunikation: Ermöglicht die nahtlose Kommunikation zwischen Containern über mehrere Hosts hinweg.

- Sicherheit: Der Datenverkehr zwischen Containern in einem Overlay-Netzwerk kann verschlüsselt werden, was die Sicherheit erhöht.

- Skalierbarkeit: Unterstützt die einfache Skalierung von Anwendungen in einem Cluster.

Herausforderungen:

- Komplexität der Einrichtung: Die Einrichtung eines Swarm-Clusters und die Verwaltung von Overlay-Netzwerken erfordert ein gewisses Maß an Fachwissen.

- Leistungsüberlegungen: Die zusätzliche Abstraktionsschicht kann zu einer leichten Erhöhung der Latenz führen, was in bestimmten Hochleistungsumgebungen berücksichtigt werden muss.

Das 'None'-Netzwerk

Das 'None'-Netzwerk in Docker ist ein spezieller Netzwerkmodus, der die Netzwerkkonnektivität für Container vollständig deaktiviert. Es bietet eine isolierte Umgebung, in der Container keine Netzwerkverbindungen herstellen können, weder zu anderen Containern noch zu externen Netzwerken. Dieser Modus ist besonders nützlich in Szenarien, in denen Netzwerkzugriff nicht erforderlich oder sogar unerwünscht ist.

Wann und warum es verwendet wird

Das 'None'-Netzwerk wird in speziellen Anwendungsfällen eingesetzt, bei denen die Isolation von Containern eine hohe Priorität hat. Zu den häufigsten Einsatzszenarien gehören:

- Sicherheitskritische Anwendungen: Anwendungen, die keine Netzwerkverbindungen benötigen und bei denen zusätzliche Sicherheitsmaßnahmen erforderlich sind, um potenzielle Angriffsvektoren zu minimieren.

- Ressourcenbeschränkte Umgebungen: Szenarien, in denen die Netzwerkkonnektivität überflüssig ist und die Ressourcen des Hosts geschont werden sollen.

- Testumgebungen: Testfälle, bei denen die Auswirkungen von Netzwerkisolation auf die Anwendung untersucht werden sollen.

Beispiel: Nutzung des 'None'-Netzwerks

Hier ist ein einfaches Beispiel, wie man einen Container im 'None'-Netzwerkmodus erstellt:

# Erstellen eines Containers im 'None'-Netzwerk

docker run -d --name isolated_container --network none busybox sleep 3600

In diesem Beispiel wird ein Container namens isolated_container erstellt, der im 'None'-Netzwerkmodus läuft. Der Container verwendet das busybox-Image und führt den Befehl sleep aus, um für eine bestimmte Zeit aktiv zu bleiben. Während dieser Zeit hat der Container keine Netzwerkkonnektivität.

Vorteile und Herausforderungen

Vorteile:

- Maximale Isolation: Der Container ist vollständig vom Netzwerk isoliert, was die Sicherheit erhöht.

- Einfache Konfiguration: Die Verwendung des 'None'-Netzwerks erfordert keine zusätzliche Konfiguration oder Verwaltung von Netzwerkressourcen.

Herausforderungen:

- Eingeschränkte Funktionalität: Da der Container keine Netzwerkverbindungen herstellen kann, ist seine Funktionalität auf lokale Prozesse beschränkt.

- Begrenzte Anwendungsfälle: Der Einsatz des 'None'-Netzwerks ist auf spezifische Szenarien beschränkt, in denen keine Netzwerkkonnektivität erforderlich ist oder sein darf. Dies kann bei der Untersuchung von Malware nützlich sein.

Sicherheitsaspekte in Docker-Netzwerken

Sicherheit ist ein zentraler Aspekt bei der Verwaltung von Docker-Umgebungen, insbesondere wenn es um die Netzwerkkonnektivität geht. Docker bietet verschiedene Mechanismen, um die Sicherheit von Netzwerken zu gewährleisten und potenzielle Angriffsvektoren zu minimieren. In diesem Abschnitt werden wir Best Practices und Empfehlungen zur Sicherung von Docker-Netzwerken untersuchen.

Best Practices und Empfehlungen

Netzwerksegmentierung:

- Verwende benutzerdefinierte Netzwerke, um Anwendungen zu segmentieren und die Kommunikation zwischen Containern zu kontrollieren. Dies hilft, die Angriffsfläche zu reduzieren und die Sicherheit zu erhöhen.

Minimierung von Berechtigungen:

- Erteile Containern nur die notwendigen Berechtigungen und Zugriffsrechte. Verwende das Prinzip der geringsten Privilegien, um das Risiko von Sicherheitsverletzungen zu verringern.

Verschlüsselung des Datenverkehrs:

- Nutze Overlay-Netzwerke, die die Verschlüsselung des Datenverkehrs zwischen Containern unterstützen, um die Vertraulichkeit und Integrität der Daten zu gewährleisten.

Sicherheitsrichtlinien für Firewalls:

- Implementiere strikte Firewall-Regeln, um den ein- und ausgehenden Datenverkehr zu kontrollieren. Dies kann durch die Konfiguration von iptables oder anderen Firewall-Lösungen erreicht werden.

Regelmäßige Sicherheitsupdates:

- Halte Docker und alle Container-Images auf dem neuesten Stand, indem du regelmäßig Sicherheitsupdates und Patches anwendest. Dies schützt vor bekannten Sicherheitslücken und Schwachstellen. Watchtower kann hier viel Arbeit abnehmen.

Überwachung und Protokollierung:

- Implementiere Überwachungs- und Protokollierungslösungen, um verdächtige Aktivitäten in Docker-Netzwerken zu erkennen und darauf zu reagieren. Tools wie Docker Logging Driver oder externe Überwachungslösungen können dabei helfen. Auch wazuh bringt hier passende Module mit.

Verwendung von Netzwerk-Plugins:

- Erwäge den Einsatz von Docker-Netzwerk-Plugins, die zusätzliche Sicherheitsfunktionen bieten, wie z. B. Netzwerksegmentierung, Verschlüsselung und Zugriffskontrolle.

Zusammenfassung der wichtigsten Punkte

- Bridge-Netzwerke sind ideal für einfache Szenarien, in denen Container auf demselben Host miteinander kommunizieren müssen.

- Benutzerdefinierte Bridge-Netzwerke bieten erweiterte Kontrolle und Isolation, was sie für komplexere Anwendungen geeignet macht.

- MACVLAN- und IPVLAN-Netzwerke ermöglichen Containern direkten Zugriff auf das physische Netzwerk, was sie ideal für spezielle Netzwerkarchitekturen macht.

- Overlay-Netzwerke sind entscheidend für verteilte Systeme, da sie die Kommunikation zwischen Containern über mehrere Hosts hinweg ermöglichen.

- Das 'None'-Netzwerk bietet maximale Isolation, indem es die Netzwerkkonnektivität vollständig deaktiviert.

Zukünftige Entwicklungen in Docker-Netzwerken

Die Welt der Containerisierung entwickelt sich ständig weiter, und Docker-Netzwerke sind keine Ausnahme. Zukünftige Entwicklungen könnten Folgendes umfassen:

- Erweiterte Sicherheitsfunktionen: Verbesserte Verschlüsselung und Authentifizierungsmechanismen zur weiteren Sicherung von Container-Netzwerken.

- Optimierung der Netzwerkleistung: Neue Technologien und Protokolle, die die Latenz verringern und die Effizienz von Netzwerkkommunikation erhöhen.

- Integration mit Cloud-Native Technologien: Bessere Unterstützung und Integration mit Cloud-Diensten und -Plattformen, um hybride und Multi-Cloud-Strategien zu unterstützen.

Fazit

Docker-Netzwerke sind ein wesentlicher Bestandteil der Container-Orchestrierung und bieten eine Vielzahl von Möglichkeiten, um Anwendungen effizient und sicher zu betreiben. In diesem Artikel haben ich die verschiedenen Netzwerktypen untersucht, die Docker bietet, darunter Bridge-, benutzerdefinierte Bridge-, MACVLAN-, IPVLAN-, Overlay- und 'None'-Netzwerke. Jeder dieser Netzwerktypen hat spezifische Anwendungsfälle und Vorteile, die es ermöglichen, Docker-Umgebungen flexibel und ressourcenschonend zu gestalten.

Docker-Netzwerke bieten eine robuste Grundlage für den Aufbau moderner, verteilter Anwendungen. Durch das Verständnis und die effektive Nutzung dieser Netzwerke können Organisationen ihre IT-Infrastruktur optimieren und die Flexibilität und Sicherheit ihrer Anwendungen erhöhen.