Daten-Leak per Smartphone

OneplusAnalyticsJobService beim Ausspionieren erwischt.

Vor ein paar Wochen habe ich ein altes Oneplus Smartphone wiederbelebt, da ich eigentlich nur eine kleine Fernbedienung für OBS benötigte. Es dauerte nicht lange, da schlug mein SIEM Alarm, ausgelöst durch IPS-Meldungen, dass sich ein Device nicht an geltende Regeln in meinem Netz halten würde.

Heimnetz

In meinem Netz verteile ich IP-Adressen per DHCP. Hier gebe ich auch vor, welcher Nameserver verwendet werden soll.

Das alte Smartphone hat sich auch teilweise an die Vorgaben gehalten. Dennoch gab es Alarme, wie diesen:

ET POLICY possible OnePlus phone data leakage DNSund

ET POLICY OnePlus phone data leakageAnalyse

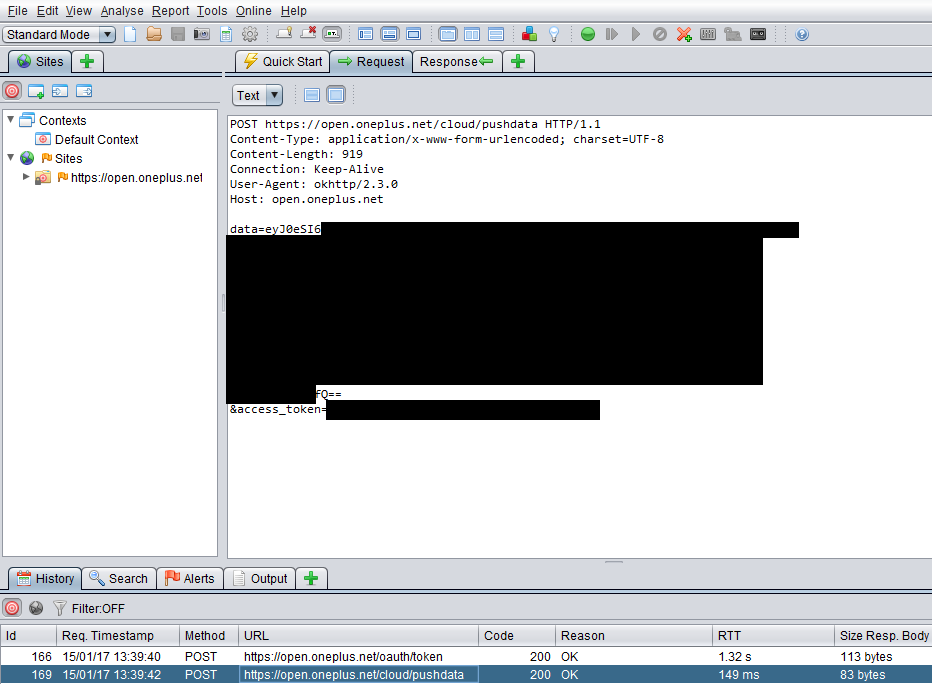

Mir fiel auf, dass das Telefon nicht meinen Nameserver nutzte, wie ich vorgegeben hatte, sondern einen eigenen, der in China lokalisiert ist. Dort wurde nach einer IP für den Hostnamen open.oneplus.net gefragt.

In den Daten, die dann nach China transportiert wurden, befanden sich Informationen, wann das Phone angeschaltet wurde, wie es entsperrt wurde, welche App geöffnet wurde, ob das Telefon an ein Netzteil angeschlossen wurde...

Und das immer im Zusammenhang mit der IMEI, der Seriennummer, Telefonnummer, WLAN-Verbindung, LTE-Provider, der MAC-Adresse etc.

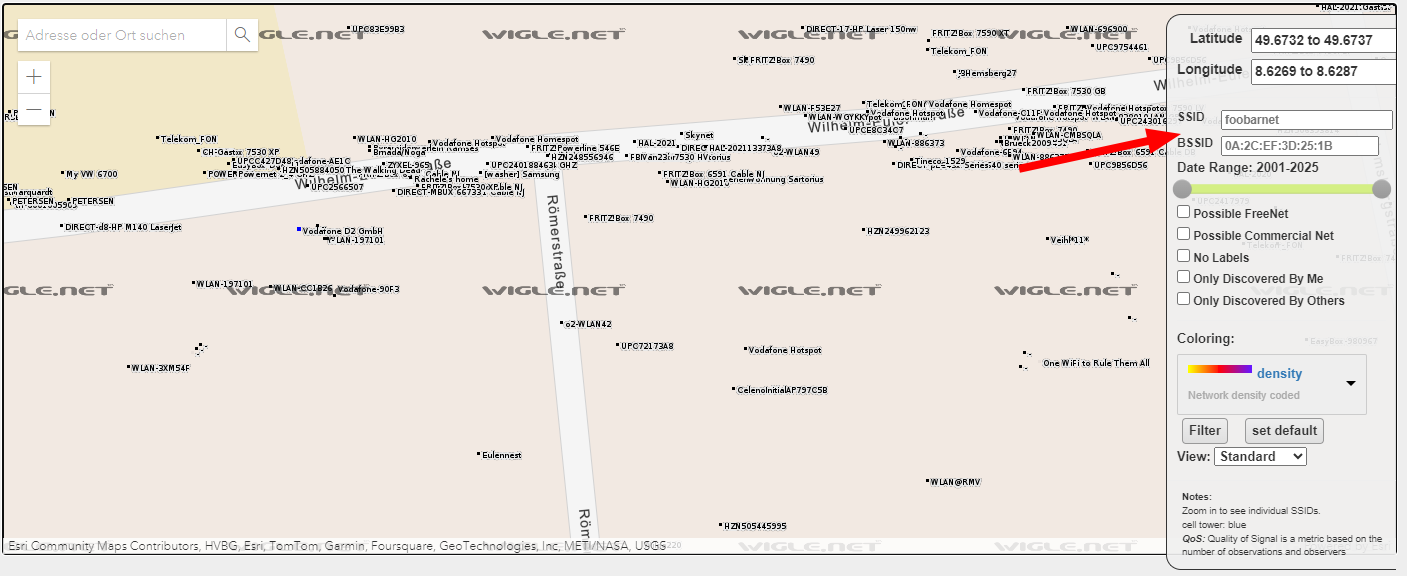

Mit diesen Informationen kann man leicht den Standort eines Smartphone-Besitzers ausfindig machen, da man sie nur auf einer Webseite eingeben müsste:

Ergebnis

Auf dem Telefon läuft ein Dienst namens OneplusAnalyticsJobService, welcher etwa 15MB pro Tag in Anspruch genommen hat. Im weiteren Verlauf meiner Analysen wurde ich auf eine Webseite von Christopher Moore aufmerksam, der offensichtlich das gleiche Verhalten beobachtet hat.

Da er diesen Vorfall sehr gut dokumentiert hat, erspare ich mir eine Wiederholung.

Mit diesen Informationen wird also nicht die Softwarefunktion auf Fehler untersucht, sondern ganz klar individuelle Personen durch ihre Telefonnummern und Verhaltensmuster ausgespäht.

Mir sind in meinem Haushalt noch weitere Geräte aufgefallen, die sich nicht an geltende Regeln halten wollen. Darunter Komponenten meiner Solaranlage.

Lösung

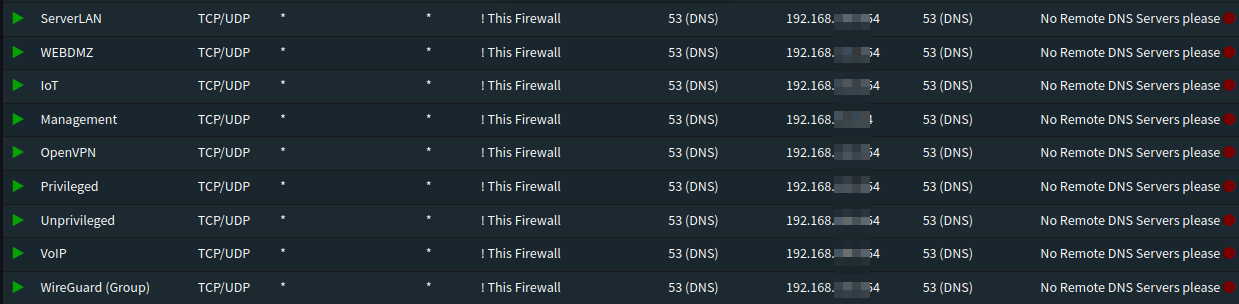

Um die Geräte dazu zu zwingen, meinen Nameserver zu nutzen, damit ich dort detailiertere Informationen über die Kommunikation erhalten und gegebenenfalls unterbinden kann, habe ich folgende NAT-Regeln auf meiner Firewall hinzugefügt:

Diese bewirken, dass jeder, der nicht meinen Nameserver wie angegeben nutzt, auf ihn umgeleitet wird. Es ist also nun egal, ob man versucht den Nameserver von Google 8.8.8.8 zu nutzen... letztlich erhält man die Antwort von meinem Nameserver 😇.

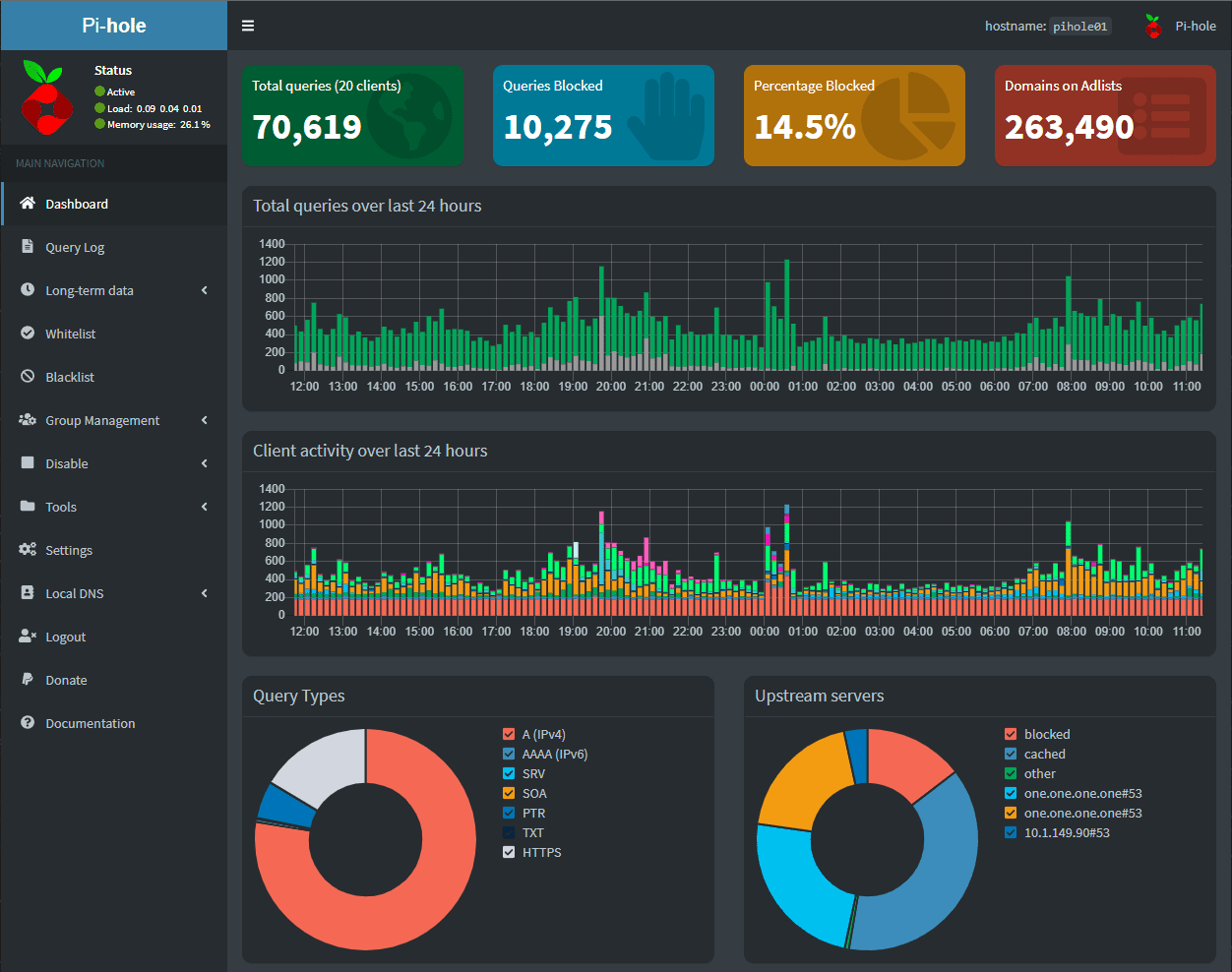

Und das hat natürlich auch den Vorteil, dass man so gleich all die Werbung und Telemetrie-Daten von Microsoft und Co. blockieren kann. Ich nutze hierfür Pi-Hole, das auf meinem Server in einem Docker-Container läuft:

Wenn man weitere Listen hinzufügen möchte, sind dies nützliche Anlaufstellen:

Fazit

Security ist natürlich auch ein wenig meine Passion. Aber was machen all die Leute, die sich einfach ein schönes Telefon von Samsung aus Korea kaufen, weil man damit seine handschriftlichen und sonstige Dokumente so schön zentral bearbeiten/unterschreiben kann?

Das diese Dokumente und Unterschriften dann irgendwo gespeichert und inzwischen sogar mit einer lokalen KI analysiert werden, ist den meisten Nutzern offensichtlich nicht bewusst.