Bessere Alternativen zu US-Big-Tech

Warum Ihre digitale Unabhängigkeit wichtig ist

Wenn man Menschen vorschlägt, ihre digitalen Gewohnheiten zu ändern und auf datenschutzfreundliche Alternativen umzusteigen, erntet man oft ein müdes Lächeln. Die Reaktionen sind fast immer dieselben: "Warum sollte ich mir die Mühe überhaupt machen? Die haben doch eh schon alles von mir. Außerdem macht das doch jeder so. Und wie soll das im Alltag funktionieren, wenn alle meine Bekannten bei WhatsApp sind und Windows mit Outlook nutzen?"

Diese Einwände sind absolut verständlich. Es fühlt sich an, als stünde man allein vor einem übermächtigen Berg. Aber genau diese Resignation ist der größte Erfolg und das wichtigste Werkzeug der Tech-Giganten. Sie wollen, dass wir genau so denken. Lassen Sie uns diese drei Mythen einmal entzaubern - denn es geht hier nicht um Technik-Paranoia, sondern schlichtweg um Ihre persönliche Freiheit und Kontrolle über Ihr eigenes Leben.

1. Der Irrtum: "Die haben doch eh schon alles von mir."

Zu sagen, "Die haben eh schon alles, es ist ohnehin zu spät", ist so, als würde man sagen: "Ich habe mich die letzten Jahre ungesund ernährt, jetzt brauche ich auch nicht mehr damit aufzuhören." Ja, Konzerne wie Meta, Microsoft oder Google haben eine Vergangenheit von Ihnen gespeichert. Aber Daten "verderben" schnell. Für diese Unternehmen ist nicht primär interessant, wer Sie vor fünf Jahren waren. Sie wollen wissen, was Sie jetzt gerade tun, wie viel Geld Sie morgen zur Verfügung haben, welche Schwächen Sie heute haben und welche Krankheit Sie übermorgen googeln.

Wer heute aufhört, jeden seiner Klicks preiszugeben, trocknet sein digitales Profil aus. Algorithmen brauchen einen ständigen, frischen Datenstrom, um Ihre Kaufkraft zu bewerten, Ihre politischen Ansichten zu manipulieren oder künftig vielleicht Ihre Versicherungsbeiträge und Kreditwürdigkeit zu berechnen. Jeder Tag, an dem Sie souverän entscheiden, wem Sie Ihre Daten geben, ist ein spürbarer Gewinn für Ihre Selbstbestimmung.

2. Die Falle: "Außerdem machen das doch alle so."

"Alle machen das so" war früher auch das Argument dafür, ohne Gurt Auto zu fahren oder in Flugzeugen und Restaurants zu rauchen. Nur weil eine schlechte oder gefährliche Gewohnheit die gesellschaftliche Norm ist, wird sie dadurch nicht harmlos. Würden Sie Ihre Haustürschlüssel samt Tagebuch bei einer wildfremden, rein profitorientierten Firma in den USA abgeben, nur weil Ihre Nachbarn das auch tun? In der digitalen Welt machen wir genau das. Die Masse akzeptiert AGBs blind - bis der Tag kommt, an dem das System zuschlägt. Sei es durch ein massives Datenleck, Hackerangriffe oder eine unbegründete, automatische Kontosperrung durch Microsoft, die plötzlich all Ihre Familienfotos, gekauften Spiele und wichtigen Dokumente für immer vernichtet. Digitale Souveränität bedeutet, sich nicht blind vom Herdentrieb in eine riskante Abhängigkeit treiben zu lassen.

3. Die Angst: "Alle meine Bekannten sind bei WhatsApp und nutzen Windows."

Hier unterliegen fast alle dem großen Alles-oder-Nichts-Trugschluss. Niemand verlangt von Ihnen, von heute auf morgen zum digitalen Eremiten zu werden, sich von Ihren Freunden zu isolieren und Ihr Smartphone in den Fluss zu werfen! Digitale Souveränität ist kein Schalter, den man umlegt, sondern ein Weg.

Sie müssen WhatsApp nicht sofort löschen. Installieren Sie einfach eine sichere Alternative wie Signal zusätzlich. Sie werden überrascht sein, wie viele Ihrer Kontakte bereits dort sind. Beginnen Sie einfach damit, die wirklich wichtigen, privaten und intimen Gespräche dorthin zu verlagern. Nutzen Sie für Ihren Arzt, Ihre Bank und Ihre wichtigsten Logins in Zukunft eine sichere, werbefreie E-Mail-Alternative, während Sie das alte Outlook-Postfach nur noch für Newsletter und Belangloses auslaufen lassen.

Es geht nicht um den harten Entzug. Es geht darum, zweispurig zu fahren, sich nicht mehr erpressbar zu machen ("Ihr OneDrive-Speicher von 5GB ist fast voll. Erweitern sie ihren Speicher für nur 2€ pro Monat." - obwohl mein Laptop 2TB Storage hat?) und sich ein zweites, sicheres Standbein aufzubauen. Sie haben ein Recht darauf, dass Ihr Computer wieder Ihnen gehört und Ihr Smartphone Ihr Verhalten nicht gegen Sie verwendet.

Der folgende Artikel zeigt Ihnen, wie das geht - und Sie werden sehen: Die Alternativen sind heutzutage nicht nur sicherer, sondern oft auch schneller, werbefrei und extrem einfach zu bedienen. Es ist Ihr digitales Leben. Holen wir uns die Schlüssel zurück.

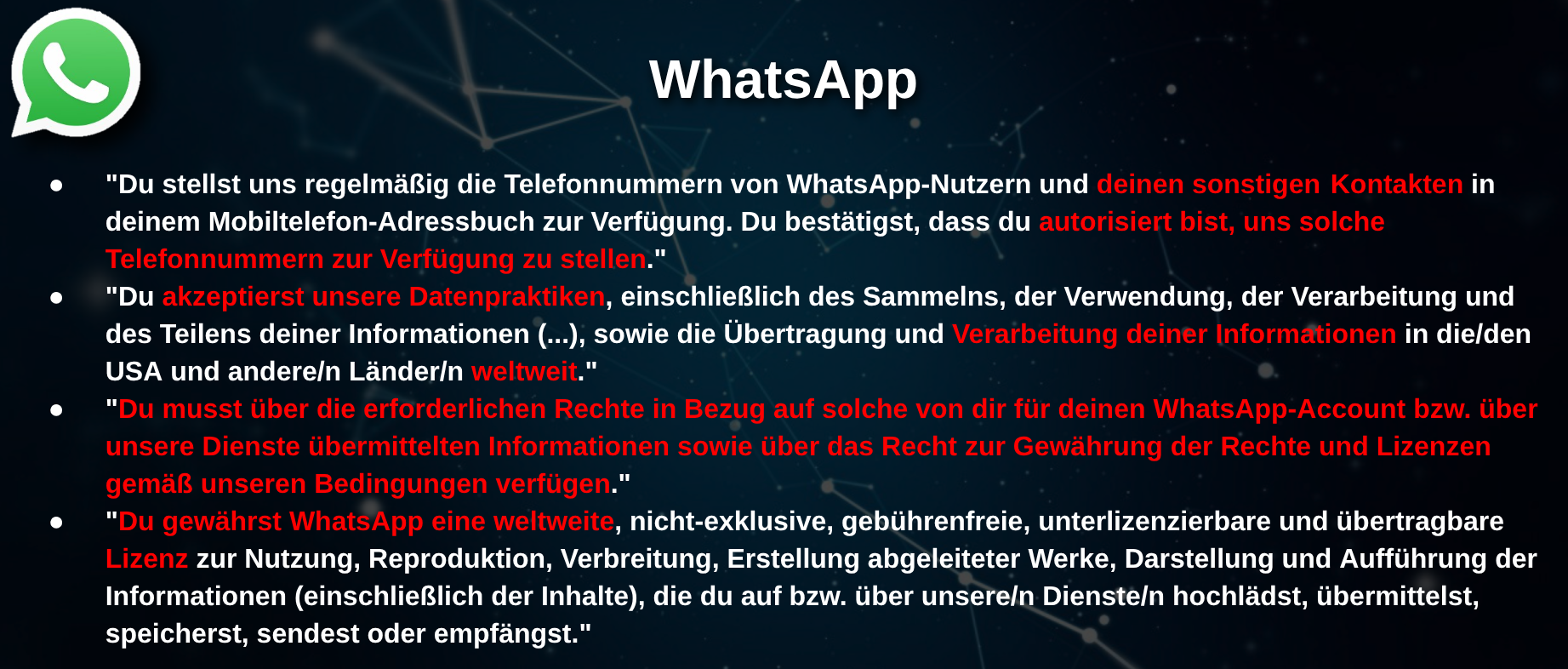

Die AGBs sind bereits deutlich genug:

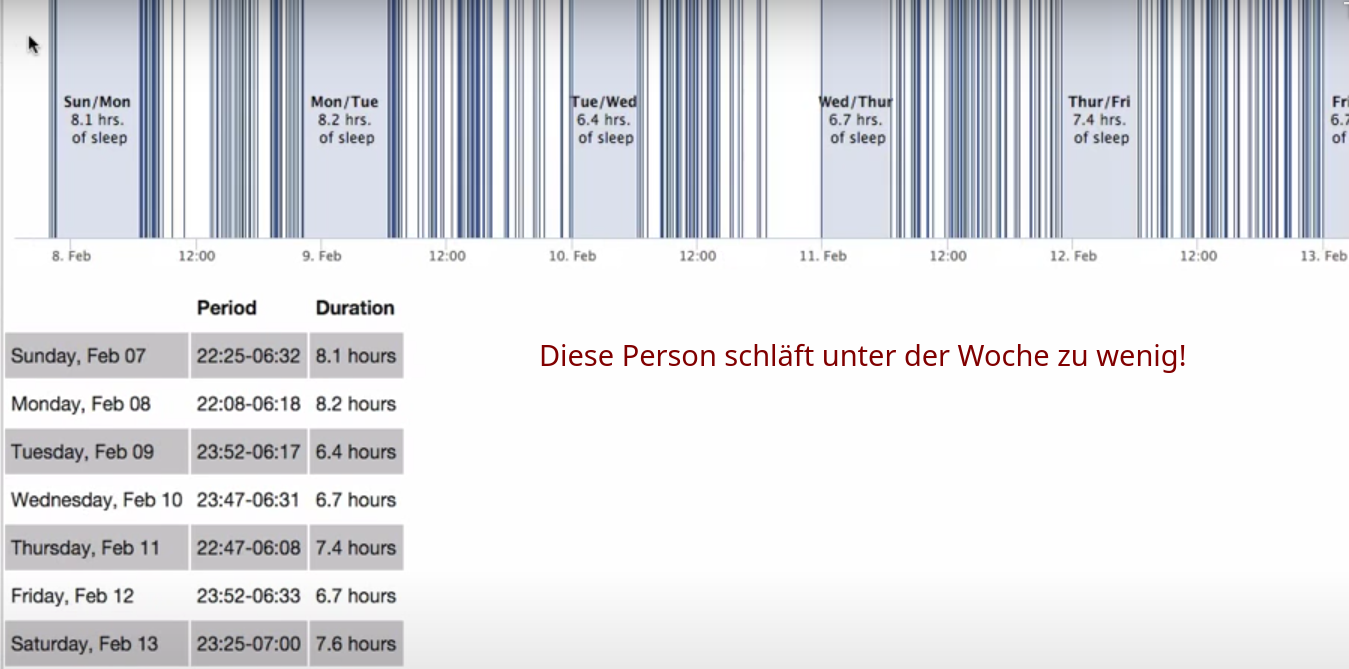

Auch ohne Zugriff auf den Nachrichteninhalt ermöglicht die Analyse von Metadaten (Wer, Wann, Wo, Wie lange) präzise Rückschlüsse auf die Lebensumstände ("Pattern of Life"). Durch das Monitoring des "Online"- und "Zuletzt online"-Status lassen sich Schlafzyklen und Tagesabläufe rekonstruieren, wie Sicherheitsforscher in einer Studie demonstrierten.

Software-Tools können automatisch protokollieren, wann zwei Kontakte gleichzeitig online sind, woraus sich mit hoher Wahrscheinlichkeit private Beziehungen oder Affären ableiten lassen, selbst wenn diese Personen nie öffentlich interagieren.

Die Gruppenzugehörigkeit ist ein weiterer kritischer Vektor. Da Metadaten enthüllen, in welchen Gruppen sich ein Nutzer befindet, können Rückschlüsse auf politische Gesinnung, Krankheiten (Selbsthilfegruppen) oder religiöse Zugehörigkeit gezogen werden. Ein Bericht von ProPublica zeigt, dass diese Metadaten für Strafverfolgungsbehörden oft wertvoller sind als der eigentliche Inhalt, da sie Netzwerke kartografieren. Legt man die Aktivitäten der Nutzer übereinander, kann man genau sehen, wer zur gleichen Zeit "aufwacht" - also der gleichen Gruppe angehört.

Metadaten fungieren als digitaler Fingerabdruck des Verhaltens. Die Kombination aus Standortdaten (IP-Adresse) und Kommunikationsfrequenz erlaubt die Identifikation von Arbeitsorten, Wohnadressen und geheimen Treffpunkten, ohne dass jemals ein Wort gelesen werden muss.

Wen es interessiert, was man bereits aus Meta-Daten gewinnen kann, dem sei der Vortrag von David Kriesel angeraten.

Zugriffsmöglichkeiten für Geheimdienste

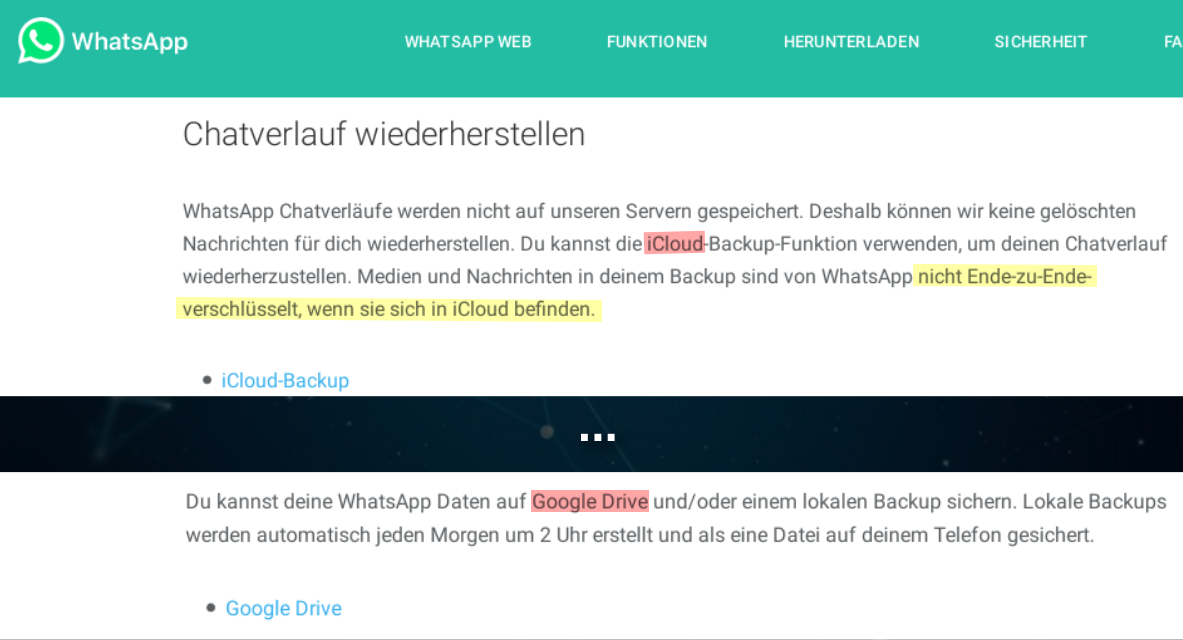

Der primäre Weg für Nachrichtendienste (wie FBI, BND, NSA), Zugriff auf Klartext-Inhalte von WhatsApp zu erhalten, ist das Umgehen der App-Verschlüsselung durch Cloud-Backups. Ein geleaktes FBI-Dokument, veröffentlicht von Property of the People, klassifiziert WhatsApp als einen der diensteanbieterfreundlichsten Messenger für die Datenherausgabe.

Der Mechanismus funktioniert wie folgt: Da Nutzer Backups standardmäßig unverschlüsselt (bzw. mit vom Provider verwalteten Schlüsseln) in der Apple iCloud oder Google Drive speichern, fordern Behörden die Daten nicht bei WhatsApp (Meta) an, sondern beim Cloud-Provider (Apple/Google). Diese Anbieter besitzen den Generalschlüssel für ihre Cloud-Speicher und können die msgstore.db (die Chat-Datenbank) entschlüsselt an Behörden übergeben. Dies bestätigt ein Bericht des Rolling Stone, der das Dokument analysierte.

Solange der Nutzer die optionale "Ende-zu-Ende-verschlüsselte Sicherung" nicht manuell in den Tiefe der Einstellungen aktiviert, ist die Verschlüsselung von WhatsApp für staatliche Akteure mit richterlichem Beschluss faktisch wirkungslos, da die Historie extern im Klartext rekonstruierbar ist.

Quelle-Telekommunikationsüberwachung (Quellen-TKÜ)

Für High-Value-Targets nutzen Nachrichtendienste Staatstrojaner (wie Pegasus der NSO Group), die direkt auf dem Endgerät ansetzen. Diese Software nutzt Sicherheitslücken (Zero-Click-Exploits), um die Kontrolle über das Betriebssystem zu übernehmen. Da die Nachricht auf dem Bildschirm des Absenders und Empfängers zwangsläufig entschlüsselt angezeigt werden muss, kann die Spyware den Text direkt aus dem Speicher lesen oder Screenshots anfertigen, bevor die Verschlüsselung greift ("Quellen-TKÜ"). Dokumentiert wurde dies umfassend durch das Citizen Lab der University of Toronto.

Es ist davon auszugehen, dass Nachrichtendienste neben kommerzieller Spyware auch proprietäre Zero-Day-Exploits vorhalten, um Zugriff auf Endgeräte zu erlangen, wenn Cloud-Backups deaktiviert sind.

Betrachtet man alle Probleme von WhatsApp, wäre es der größte Fehler zu Telegram zu wechseln, wie ich hier beschrieben habe.

Die Lösung

Signal oder Matrix. Signal ist sicherlich die beste Kombination aus Privatsphäre und Bequemlichkeit. Matrix hat durch seine dezentrale Architektur mehr Vorteile, ist aber schwieriger zu verwalten.

Outlook

Sicherlich haben es die meisten Windowsnutzer bereits gehört, dass Outlook alle Zugangsdaten zu den privaten Postfächern nach Redmont kopiert in Form von [Nutzername]/[Klartext-Passwort]/[Mailserver - z.B. @t-online-de]. Viele Firmen haben daher die Nutzung von Outlook untersagt, weil die Weitergabe von Passwörtern gegen den Arbeitsvertrag verstößt und möglicherweise eine sofortige Abmahnung nach sich zieht. Ein Verstoß läßt sich vom Arbeitgeber leicht nachweisen, wenn er auf dem Firmen-Mailserver plötzlich nicht mehr die Laptops beim Postabruf im Logfile sieht, sondern in 120 Sekunden-Intervallen IP-Adressen aus Redmont beobachtetmit validen Passwörtern beobachtet. Diesen Nachweis des Diebstahls von Zugangsdaten durch Microsoft habe ich bereits auf meinem Mailserver erbracht und genau dokumentiert:

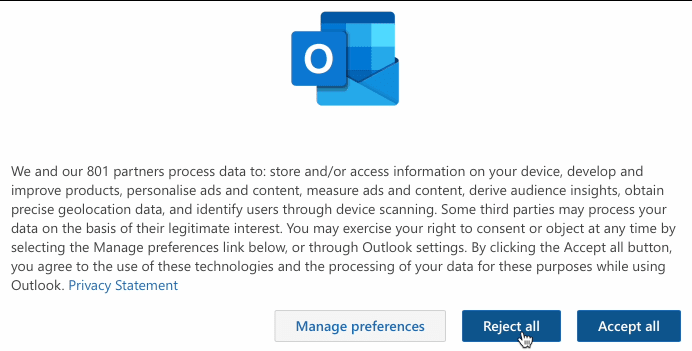

Da Microsoft nun alle t-online/gmx/web.de-Mails des Outlook-Nutzers mitlesen und mit seiner KI analysieren kann, werden diese Daten für derzeit 801 Partner/Kunden aufbereitet, damit diese gezielt die Gewohnheiten auswerten können.

Laut Microsoft kann man zwar der Verarbeitung durch den Konzern selbst nicht widersprechen, aber man kann wenigstens die Weitergabe einschränken:

Microsoft ist dabei kein Einzelfall. Auch E-Mail-Programme des Anbieters Edison, darunter Edison Mail+ und „E-Mail - Schnelle Mail“, übermittelten nachweislich Zugangsdaten an Amazon. In der Folge kam es zu erfolgreichen Login-Versuchen mit gültigen Anmeldedaten von Servern mit Standort USA auf untersuchte Mailserver. Der Vorgang erfüllt aus meiner Sicht den Tatbestand der unzulässigen Datenweitergabe und wird gegenüber den Nutzern nicht transparent gemacht.

Die Lösung

📬 Thunderbird

- Open-Source, lokales Mailprogramm ohne Telemetrie oder Datenweitergabe.

- E-Mail, Kalender, Kontakte in einer App.

- Verschlüsselung (OpenPGP/S/MIME) lässt sich einrichten.

- Sehr anpassbar, aktiv gepflegt und etabliert.

🦅 BetterBird

- Auf Thunderbird basierender Fork mit Verbesserungen, stabiler und datenschutzfreundlich.

- Kein Tracking, viele Datenschutz-Verbesserungen gegenüber Thunderbird.

Diese Clients speichern deine E-Mails lokal oder auf deinem eigenen Server und senden keine Nutzerdaten an Dritte - anders als viele Cloud-Clients.

Sichere Mail-Provider mit eigener App/Desktop-Client

Wenn du auch den Anbieter wechseln willst (nicht nur den Client):

🔒 Proton Mail

- Ende-zu-Ende-verschlüsselt, basierend in der Schweiz mit starken Datenschutzgesetzen.

- Hat native Desktop-Apps für Windows.

🛡️ Tutanota (Tuta)

- Automatische End-to-End-Verschlüsselung von E-Mails, Kalender und Kontakten.

- Server in Europa, keine Datenweitergabe, werbefrei.

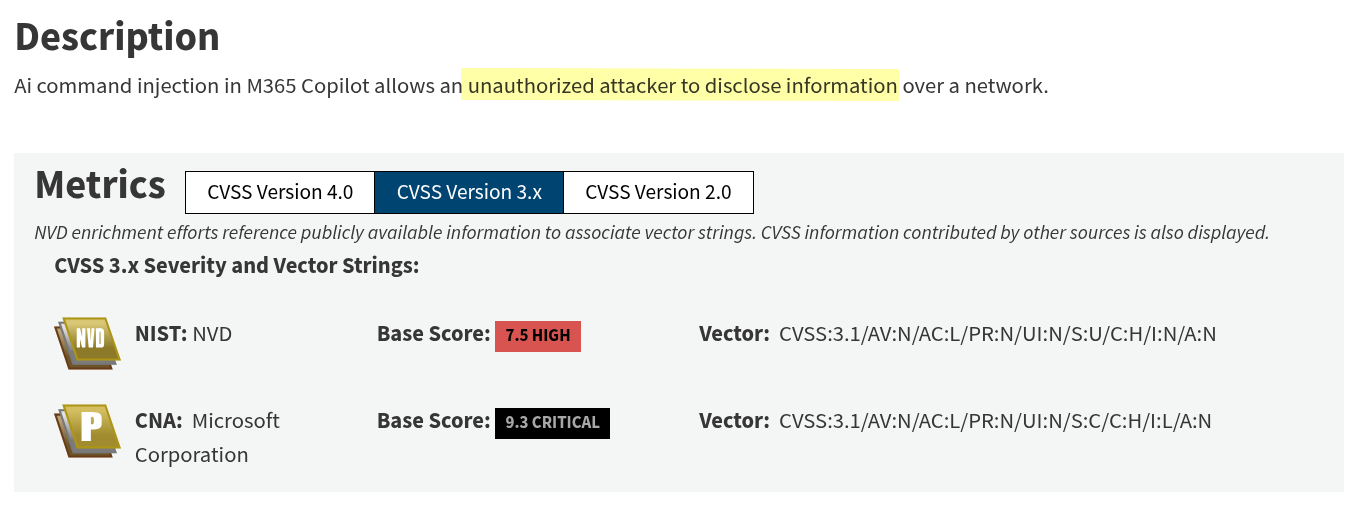

Copilot

Natürlich nutzen wir KI inzwischen im Alltag. Aber ist das wirklich so gefährlich? Welches Risiko besteht da überhaupt? In den AGBs der KI-Anbieter steht explizit, dass die Daten, die eine KI durch die Eingaben eines Users erhält, gespeichert werden und für weiteres Training verwendet werden. Schlecht also, wenn ein fremder User Fragen stellt, die mittels der eigenen privaten Informationen beantwortet werden könnten.

Es handelt sich dabei natürlich nicht um ein Problem, das auf Microsoft beschränkt ist. Auch ChatGPT machte sich einen Namen mit der Veröffentlichung privater Chats.

Das grundsätzliche Problem

Cloud-Dienste sind bequem, aber man gibt dabei zwangsläufig die Kontrolle über seine Daten ab. Wer Daten aus der Hand gibt, darf nicht erwarten, dass Dritte sie dauerhaft vertraulich behandeln. Kommt es zu politischen oder rechtlichen Veränderungen - etwa in den USA oder Deutschland -, können nicht nur künftig entstehende Daten, sondern auch bereits gespeicherte Daten nachträglich ausgewertet oder genutzt werden. Datensammlung wirkt immer rückwärts.

Die Lösung

Self-Hosting ist natürlich immer ein möglicher Ausweg. Bei KI ist das jedoch vor allem eine Kostenfrage. Unternehmen können solche Systeme vergleichsweise problemlos betreiben, für Privatanwender ist es technisch zwar machbar, finanziell aber oft nicht sinnvoll. Eine Grafikkarte mit 24 GB VRAM kostet schnell über 1.000 Euro - und das pro Gerät. Da liegt es nahe, die Hardware zentral zu nutzen und die Investition nur einmal zu tätigen. Das Ergebnis ist meist ein Linux-Server im Keller. Die nächste Frage lautet dann: Wer administriert das Ganze?

In der Praxis bleibt man also bei der Cloud. Der entscheidende Punkt ist immerhin, dass man bewusst steuern kann, welche eigenen Daten man preisgibt (siehe Video im Abschnitt „WhatsApp“).

Über diese Alternativen sollte man aber ernsthaft nachdenken:

Windows

Installiert man Windows, gehört einem sein Rechner in gleichem Maße, wie ein Hotelzimmer, in dem Kameras installiert sind. Der mit viel Rechenleistung ausgestattete Rechner wird so eher zu einem Terminal, mit dem man seine Dateien editiert, die jedoch auf einem Rechner in Redmont liegen. Macht man dann etwas, was nicht im Sinne von Microsoft ist, wird das Konto einfach gesperrt und es gibt keine Möglichkeit mehr an seine Daten heranzukommen.

Plötzlich ist der Cloudzwang ein Problem, wenn man z.B. nicht mehr an seine Diplomarbeit kommt, die man übermorgen abgeben soll (wie es einem meiner Bekannten passiert ist).

Windows-11 gilt aus Datenschützersicht als toxische Mischung aus Cloud-Zwang, Alltags-Überwachung und US-Zugriff - und das selbst dann, wenn Rechner physisch in der EU stehen. Die Kombination aus Recall, aggressiver Cloud-Integration und automatisierten Inhalts-Scans kann im Extremfall zu Kontensperrungen, Datenverlust und Strafanzeigen führen.

Brennpunkte aus Sicht von Datenschützern

| Kritikpunkt / Feature | Was technisch passiert | Datenschutz-Risiko | Nachweise |

|---|---|---|---|

| US-Zugriff auf EU-Daten | Microsoft unterliegt dem US CLOUD Act und muss Daten z.B. an das FBI herausgeben - auch wenn diese ausschließlich in EU-Rechenzentren liegen. | Keine sichere Zone: US-Behörden können im Zweifel auf EU-Daten zugreifen. | https://www.convotis.com/news/microsoft-zugriff-eu-daten/ |

| EU-Datengrenze / EU Data Boundary | Datenverarbeitung soll laut Microsoft überwiegend innerhalb der EU erfolgen. | Fassade statt Souveränität: US-Recht hebelt Standortversprechen aus. | Fachartikel und Stellungnahmen von Datenschützern. |

| Cloud-Zwang & Microsoft-Konto | Windows 11 drängt Nutzer zu Microsoft-Konto, OneDrive und Online-Diensten. | Digitale Abhängigkeit: Konto-Sperren gefährden Zugriff auf Daten und Lizenzen. | https://borncity.com/blog/2021/12/31/microsoft-kontensperre-wegen-onedrive-inhalte-und-aktivierter-staatsanwalt/ |

| Telemetrie generell | Diagnose- und Nutzungsdaten werden standardmäßig übertragen. | Gläserner Nutzer: Umfang und Kontrolle der Datenerhebung sind begrenzt. | Datenschutzanalysen und Konfigurationsratgeber. |

| Recall (Bildschirm-Protokollierung) | Laufende Screenshots werden lokal gespeichert und indexiert. | Forensikmaschine: Lückenlose Aktivitätsrekonstruktion möglich. | https://winfuture.de/news,145956.html |

| Recall & Telemetrie (Verdacht) | Metadaten zu Nutzung und Fehlern können an Microsoft übertragen werden. | Ungewisse Zukunft: Heute lokal, morgen Telemetrie. | Analysen und Diskussionen zu Recall-Architektur. |

| KI-gestützte Inhalts-Scans in der Cloud | Automatische Analyse von Cloud-Inhalten auf Missbrauch. | Fehlalarme mit Folgen: Sperren und Ermittlungen möglich. | Dokumentierte Fallberichte. |

| Kontensperrung durch Foto-Scans | Automatische KI-Analyse führte zu Konto-Sperren. | Totalverlust: Komplettes Microsoft-Ökosystem blockiert. | https://pcspezialist.de/blog/2022/11/25/microsoft-konto-gesperrt/ |

| Werbung & KI-Bevormundung in Windows 11 | Werbung, KI-Features und aggressive Voreinstellungen. | OS als Plattform: Fokus auf Monetarisierung statt Neutralität. | Nutzer- und Medienanalysen. |

Auch die Inhalte der Festplatten sind nicht sicher

Wie unlängst veröffentlicht wurde, speichert Microsoft die Schlüssel zur Entschlüsselung der Festplatte in ihrer Cloud. Wird dann eine Anfrage zur Herausgabe der privaten Daten eines Nutzers gestellt, gibt Microsoft die Daten über den Nutzer heraus. Und alles was dann noch auf dem Laptop liegen könnte, kann durch diese Firmenpraktiken ebenfalls leicht beschafft werden. In nur einem halben Jahr wurden so fast 10.000 Nutzer aus Deutschland verfolgt.

Wer jetzt denkt "OK. Dann lieber Apple." verbessert den Zustand keineswegs. Abgesehen von den deutlich höheren Kosten unterliegt man den gleichen rechtlichen Folgen (US Cloud-Act/Storage-Act/Patriot-Act/FISA).

Die Lösung

Linux (z.B. Kubuntu oder CachyOS) ist inzwischen leichter zu installieren und zu benutzen als Windows. Es ist sicherer und für jede Aufgabe gibt es ein kostenloses Programm. Es laufen sogar Spiele besser als unter Windows. Aber ein Arbeitsgerät ist ja eigentlich keine Spielkonsole. Wenn es um Spiele geht, waren diese schon immer besser auf einer Spielekonsole, weil man sich nicht (wie unter Windows) mit Treiberinstallationen herumärgern muss.

Diese Seite befindet sich noch im Aufbau...