Zentrales Logging und Alerting

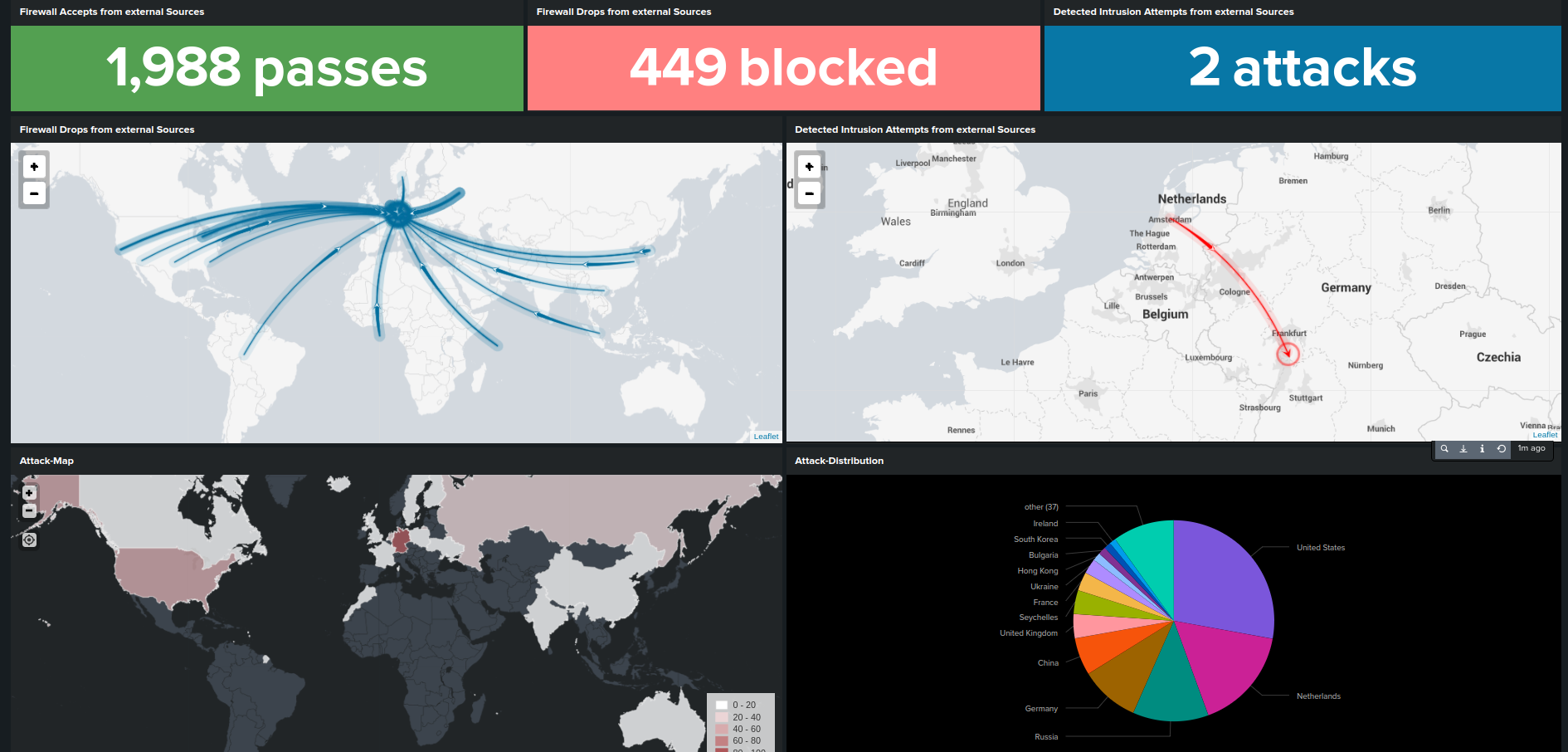

Es ist schon eine Herausforderung alle Systeme im Blick zu behalten. Firewalls, IPS, Webserver, Mailserver, Health-Monitoring, Hausautomation, IoT Devices und die Netzinfrastruktur selbst. Gerade die Server, die ich im Internet gemietet habe dürfen auf keinen Fall Angreifern in die Hände fallen. Hier warnt mich mein SIEM über seltsame Vorkommnisse.

In einer Ära, in der Technologie allgegenwärtig ist, ist die Verwaltung einer Vielzahl von Systemen und Geräten zu einer komplexen Aufgabe geworden. Die nahtlose Integration von Komponenten wie Firewalls, Homeautomation, IoT-Geräten, Cloudserver, Webserver, Mailserver, Router und Switches erfordert nicht nur präzises Fachwissen, sondern auch eine intelligente Herangehensweise an Überwachung und Alarmierung. In diesem Blog-Post werfe ich einen tieferen Blick auf die Art und Weise, wie all diese Systeme miteinander agieren, ihre Logs an ein zentrales SIEM-System (aktuell splunk, demnächst wazuh) senden und wie dieses SIEM dazu dient, Alarme sogar proaktiv an mein Smartphone zu senden.

Die Rolle des SIEM: Zentralisierung und Korrelation von Logs

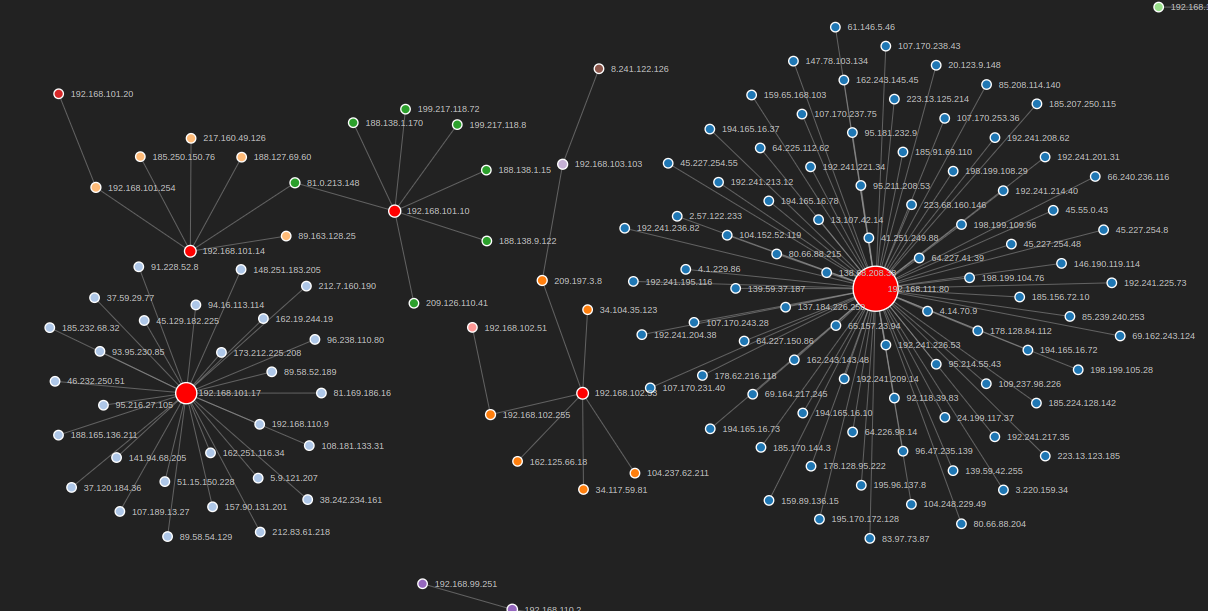

Security Information and Event Management (SIEM) ist die Kommandozentrale in diesem komplexen Gefüge. Es sammelt und korreliert die Logs und Ereignisse von verschiedenen Systemen und Geräten in Echtzeit. Dies ermöglicht eine ganzheitliche Sicht auf alle Aktivitäten, sowohl auf Netzwerkebene als auch auf Anwendungsebene. Die SIEM-Plattform analysiert diese Datenströme und erkennt Muster, die auf potenzielle Bedrohungen hinweisen können.

Die Schönheit des SIEMs liegt in seiner Fähigkeit, disparate Datenquellen zu einem zusammenhängenden Bild zu verknüpfen. Die Firewall meldet verdächtige Verbindungsversuche, der Webserver zeichnet ungewöhnliche Zugriffsanfragen auf, die IoT-Geräte senden Informationen über ihre Aktivitäten, und auch der Mailserver trägt zur Gesamterkenntnis bei. Indem diese Daten im SIEM zusammenfließen, kann es Zusammenhänge herstellen und Anomalien erkennen, die für menschliche Analysen schwer zu erkennen wären.

Beispiel 1

Auf meinen Mailserver erfolgen fast pausenlos Versuche sich einzuloggen. Von überall auf der Welt gehen Anfragen ein. Zum Glück haben die User starke Passwörter vergeben, sodaß die Flut an Loginfailures geradezu schon Normalität ist.

Nach Stunden von Anmeldefehlern erfolgt nun ein erfolgreicher Login und der User holt seine Post ab. War das nun legitim?

Wenn von einer einzigen IP tausende von Anmeldefehlern erzeugt werden, die dann von einem erfolgreichen Login abgeschlossen werden, handelte es sich vielleicht eher um eine Brute-Force-Attack, bei der ein Angreifer versucht ein Passwort zu erraten.

Hier von Hand in den Logfiles zu schauen, welcher Absender bereits wieviele Fehlversuche hat, ist schlicht unmöglich. Und so erzeugt das SIEM dafür genau einen Alarm, daß es vielleicht einen erfolgreichen, unberechtigten Zugriff gegeben hat

Beispiel 2

Jemand möchte auf meine Webseite zugreifen. Das Anfragepaket trifft zuerst auf die Firewall vor meiner Cloud im Internet. Die Firewall läßt das Paket passieren, denn schließlich soll die Webseite ja erreicht werden. Als nächstes wandert das Paket durch das IPS (Intrusion-Prevention-System) und AV (Anti-Virus). Hier wird vielleicht nichts festgestellt, weil es sich um eine ganz neue Angriffsform handelt. Und so landet das Paket in der DMZ beim Webserver. Der sieht die Anfrage und liefert die entsprechende Webseite aus. Ein Prozess auf dem Webserver startet, wie zum Beispiel, wenn ich mich per ssh einlogge.

ALARM!

Jeder der oben genannten Vorgänge für sich allein genommen ist OK. Aber dass durch das Surfen auf meiner Webseite auf dem Server ein neuer Dienst gestartet wird? Diese gesamte Ereigniskette wird nun zu einem Alarm zusammengefasst.

Ohne SIEM

Ein Analyst muss nun also nicht mehr schauen wann der Dienst gestartet wurde um dann in den Logfiles des Servers finden, dass es der Webservice war, der den neuen Dienst gestartet hat und dann über die Firewall-Logs zurückanalysieren bis die Quelle des Angriffs gefunden werden kann. Nein. Im SIEM handelt es sich um genau einen Alarm, der die ganze Ereigniskette aufzeigt.

Wo liegt die Ünterstützungsleistung eines SIEM

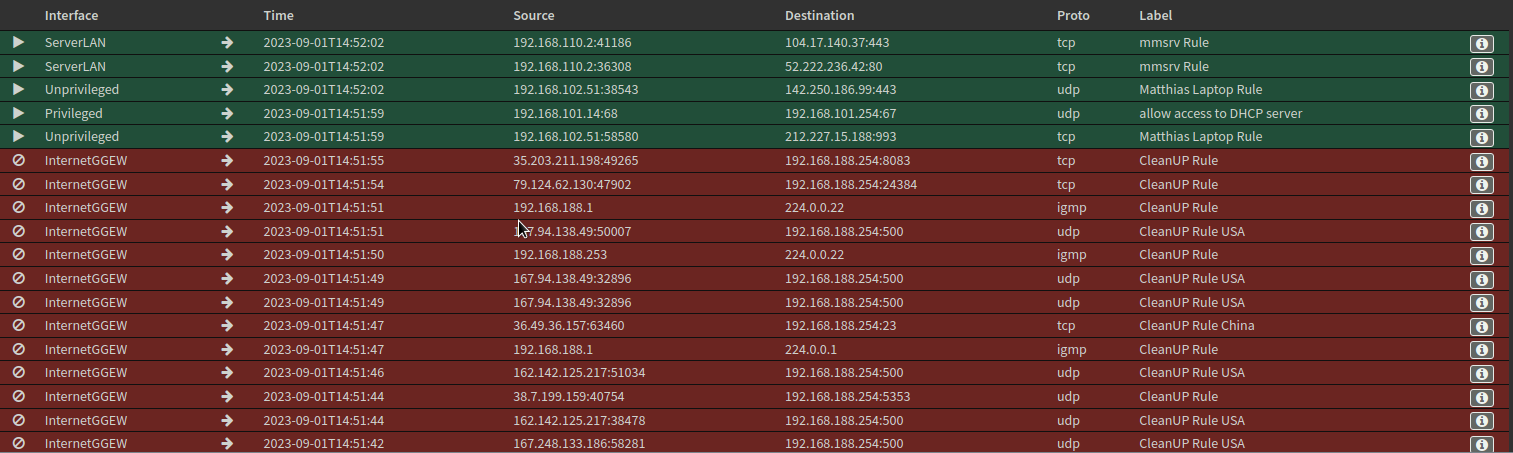

Dass unter den vielen Scan-Alarmen auf der Firewall eine Anfrage an den Webserver durchkommt ist ja gewollt. Also die roten (geblockten) Pakete interessieren uns garnicht mehr, denn hier hat die Firewall korrekt gearbeitet. Wir suchen also die Anomalie unter den grünen (erlaubten) Paketen.

Wie eingangs erwähnt, könnte es sich auch um eine völlig neue Angriffsform handeln, die einem IPS oder dem AV noch nicht bekannt ist. Dann wäre auch hier wieder der Angriff unter den grünen Paketen zu suchen. Die roten Pakete haben es ja schließlich nicht bis zum Webserver geschafft.

Auch die Serverlogs sind interessant. Einer meiner Server hält z.B. Topologiezeichnungen in meiner Wiki aktuell. Dazu kopiert er diese aus meinem Heimnetz in meine Cloud. Natürlich wird nun auf meinem Server ein Dienst gestartet, der die Datei entgegennimmt. Welcher gestartete Dienst stellt nun ein Problem dar?

Diese Analyse wird auch UBA (User-Behaviour-Analysis) genannt. Dabei muss es sich aber nicht zwangsläufig um einen User handeln. Auch der Webservice könnte als ein User angesehen werden. Was macht der so den ganzen Tag? Macht er gerade etwas, was er sonst nicht um diese Zeit macht?

Mein neues SIEM (wazuh) passt hier hoffentlich besser in meine Umgebung. Wenn eine Eventkette zu einem Alarm geführt hat, kann wazuh aktiv eingreifen und die Kommunikation unterbinden. Dies ist auf dem Server möglich, aber auch auf der OPNsense-Firewall.

Angriffe auf meine Systeme teilen sich in folgende Kategorien auf:

"Potential Corporate Privacy Violation" bezeichnet Traffic, der sich nicht an meine Vorgaben hält. Zum Beispiel wenn Passwörter unverschlüsselt übertragen werden oder Ähnliches. Das möchte ich schon wissen, auch wenn es sich manchmal nicht verhindern läßt. Das Management-Interface meiner Switches im Managementsegment wird nur per http angeboten. Wenn ich aus dem privilegierten Segment darauf zugreife, dann wird es natürlich von der OPNsense entdeckt und an das SIEM gemeldet.

Passive Monitoring

Doch schon allein durch Zuhören und Erkennen der Dienste, die ich anbiete, kann mich das SIEM darüber aufklären, welche Schwachstellen vorhanden sind. Wenn es also erkennt, ein alter Apache Webserver liefert die Webseiten aus, werde ich informiert, daß hier Updates angeraten wären. Oder in meinem Heimnetz surft ein alter Chrome-Browser...

Ein Agent auf den zu überwachenden Rechnern liefert ein sehr detailreiches Bild. So kann wazuh einem sogar erklären, worin genau die Schwachstelle besteht und mit welchen Schritten man sie beheben kann.

Echtzeit-Alarmierung auf mein Smartphone: Die Macht der Proaktivität

Das SIEM ist nicht nur ein passiver Daten-Aggregator. Es hat die Fähigkeit, auf erkannte Muster und Anomalien in Echtzeit zu reagieren, wie wir bereits gesehen haben. Hier kommt zusätzlich die Bedeutung der Alarmierung ins Spiel. Wenn das SIEM verdächtige Aktivitäten identifiziert, die auf mögliche Angriffe oder Sicherheitsverletzungen hindeuten, kann es automatisch Warnungen und Benachrichtigungen generieren.

Die Benachrichtigungen werden nicht nur auf dem Dashboard angezeigt, sondern auch an mein Smartphone geschickt. Dies schafft ein höheres Maß an Proaktivität, da ich unmittelbar über potenzielle Bedrohungen informiert werde. Ich kann sofort Maßnahmen ergreifen, um auf die Situation zu reagieren, sei es durch das Blockieren von verdächtigen Verbindungen, das Aufsetzen von zusätzlichen Sicherheitsmaßnahmen oder das Überprüfen der Aktivitäten auf den betroffenen Geräten selbst.

Man kann schon in der Übersicht sehen, dass die meisten Angriffe auf meinen Webserver erfolgen (rechts im Bild) gefolgt von meiner Nextcloud und meinem Mailserver. Die Systeme, die auf ungewöhnlichen Ports laufen, werden eher selten entdeckt.

Effizienz und Sicherheit in Harmonie

Die Integration von OPNsense Firewall, Homeautomation, Cloudservern, Webservern, Mailservern und IoT-Geräten in eine umfassende Überwachungs- und Alarmierungsstruktur schafft eine effiziente und sichere Umgebung. Durch die Fähigkeit des SIEMs, Daten zu korrelieren und Muster zu erkennen, kann ich frühzeitig auf mögliche Bedrohungen reagieren. Die Echtzeit-Benachrichtigungen auf mein Smartphone oder die Uhr geben mir die Möglichkeit, sofortige Gegenmaßnahmen zu ergreifen und potenziellen Schäden vorzubeugen.

Fazit

In der komplexen Welt der heutigen Technologie ist die Kunst der Systemverwaltung in der Fähigkeit verwurzelt, all diese Komponenten nicht nur zu kontrollieren, sondern sie intelligent miteinander zu verknüpfen. Die Synergie von zentraler Überwachung und proaktiver Alarmierung schafft eine solide Grundlage für den Schutz meiner kleinen digitalen Welt...