Sind VPNs wirklich eine gute Idee?

VPNs versprechen Sicherheit, bergen aber oft Risiken. Kostenlose Dienste sammeln Daten, Apps haben Sicherheitslücken. Warum nicht die eigene Fritzbox nutzen?

Virtual Private Networks (VPNs) versprechen Anonymität und Sicherheit im Internet. Doch die Realität sieht oft anders aus, insbesondere bei kostenlosen Angeboten. In meinen Tests habe ich festgestellt, dass viele VPN-Dienste erhebliche Datenschutz- und Sicherheitsrisiken bergen.

You shouldn't confuse privacy with secrecy. We know what happens in the bathroom, but you still close the door.

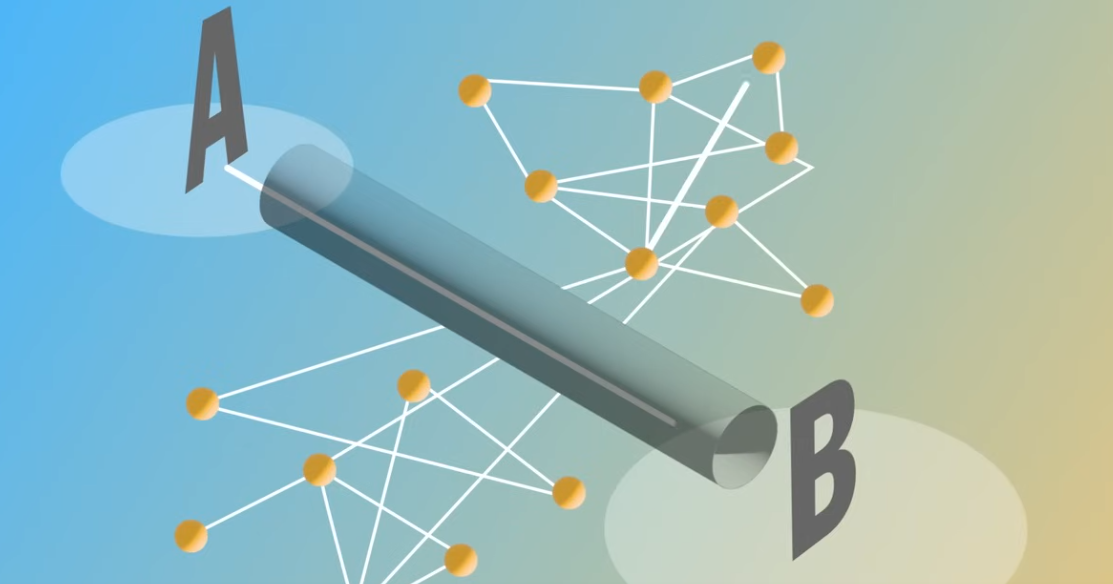

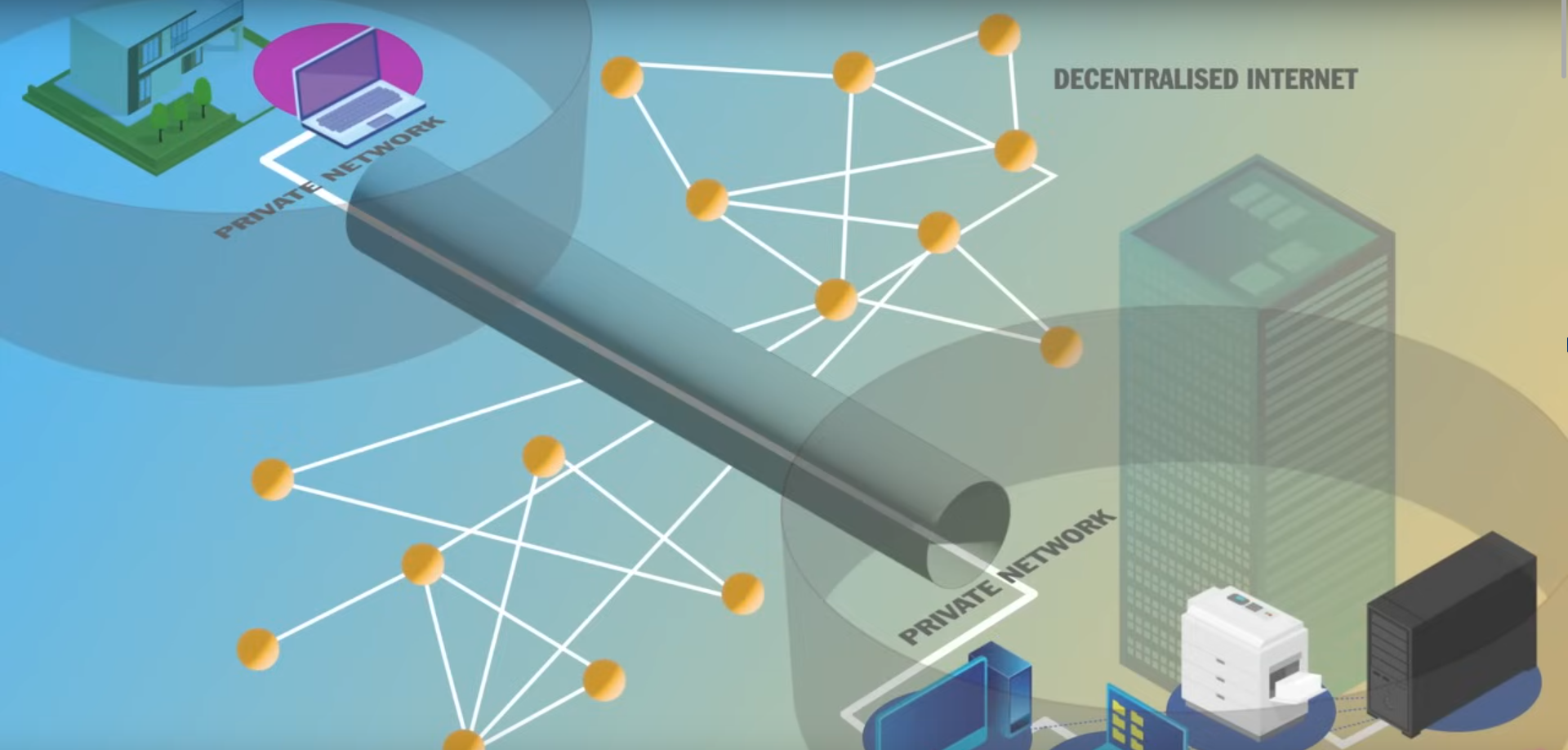

Irgendwo müssen die Daten wieder ins Internet gelangen, damit sie den gerufenen Dienst erreichen. Und genau hier liegt das Problem. Der Exit-Node des VPN-Anbieters kann den Traffic sehen, den ich doch verstecken wollte. Warum also überhaupt ein VPN?

Das VPN versteckt den Datenverkehr, der den Laptop oder das Smartphone verlässt. Das ist besonders wichtig in Hotels oder anderen öffentlichen WLANs, bei denen der WLAN-Betreiber bereits den Datenverkehr mitlesen kann.

Bleibt das Problem des Exit-Nodes. Firmen betreiben diesen einfach selbst. Somit haben sie nicht nur den Eingang in den Tunnel unter Kontrolle, sondern auch den Ausgang, der meist im Unternehmen selbst liegt.

Wir, die Normalbürger, sind jedoch meist mit den gleichen Möglichkeiten ausgestattet, wie große Unternehmen. Doch die meisten Menschen scheinen nicht zu wissen, dass jede Fritzbox einen Endpunkt betreiben kann. Und so fallen sie auf die Werbung von VPN-Anbietern herein, die versuchen, die Nutzerdaten zur Analyse an ihren Ausgangsrechner zu bekommen.

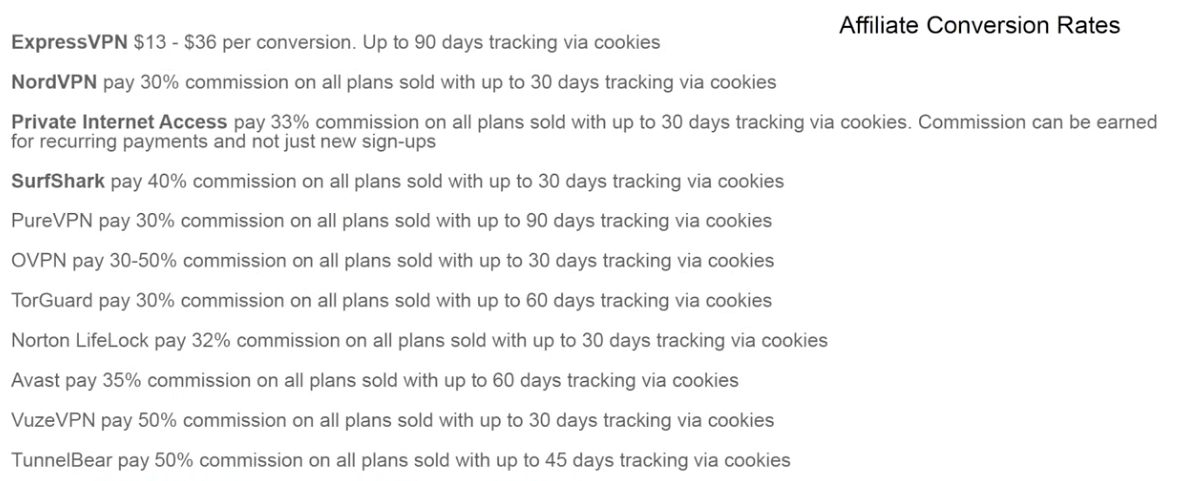

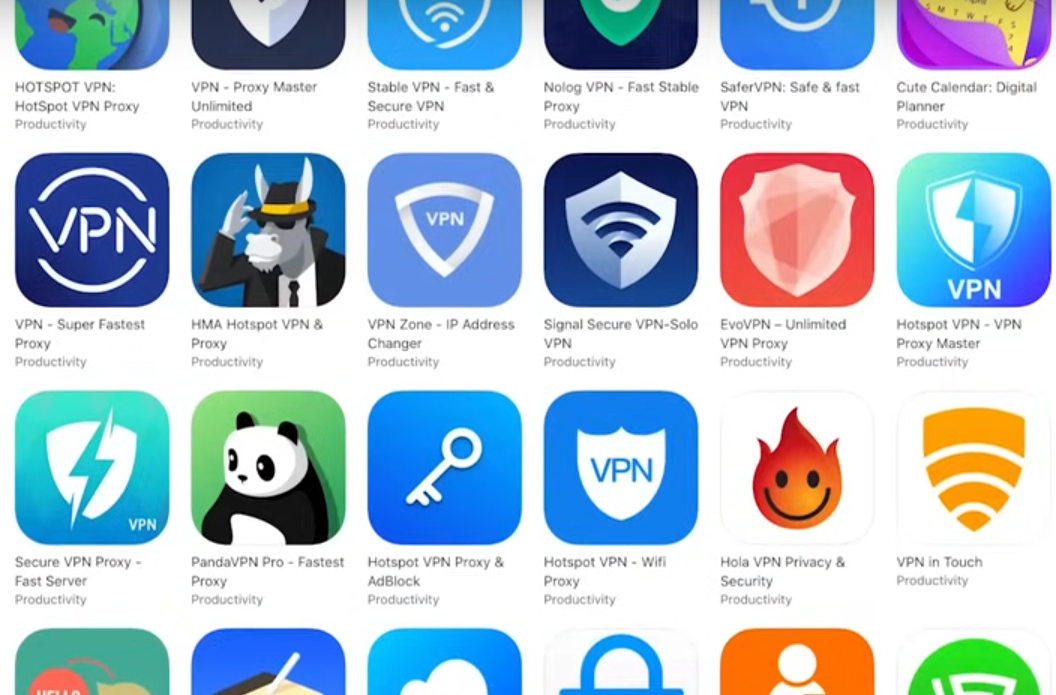

Mir ist aufgefallen, dass die 105 von mir getesteten VPN-Apps von lediglich 24 Unternehmen angeboten werden. Warum bieten diese mehrere Apps im gleichen Store an? Da ich gerade von Bekannten dazu befragt wurde, habe ich mir einmal diese Anbieter angeschaut und fasse meine Ergebnisse im Folgenden in Stichpunkten zusammen.

Datenschutzprobleme bei kostenlosen VPNs

Kostenlose VPNs finanzieren sich häufig durch den Verkauf von Nutzerdaten. Bei meinen Untersuchungen bin ich auf folgende Praktiken gestoßen:

- Hotspot Shield (über 500 Millionen Downloads) verkauft Namen, Netzwerkdaten und Gerätenummern an Werbepartner.

- Hola (über 150 Millionen Nutzer) verkaufte in der Vergangenheit sogar die Bandbreite seiner Nutzer an Dritte, die darüber illegale Aktivitäten durchführten.

- Betternet wurde von der australischen Regierungsorganisation CSIRO des Missbrauchs von Nutzerdaten zu Werbezwecken und umfangreichem Tracking überführt.

Eine Studie ergab, dass 60% der 10 am häufigsten mit Malware infizierten VPNs kostenlos waren, während nur 28% der kostenlosen VPN-Anbieter die Verwendung von eingebetteten Trackern Dritter vermieden.

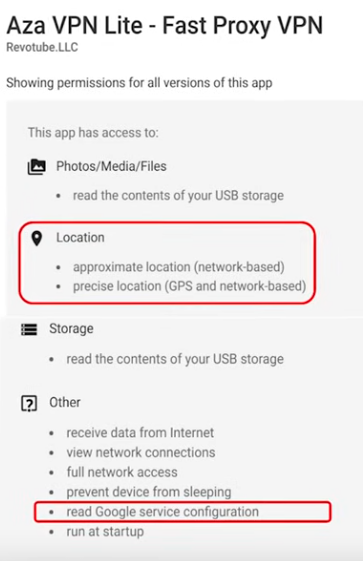

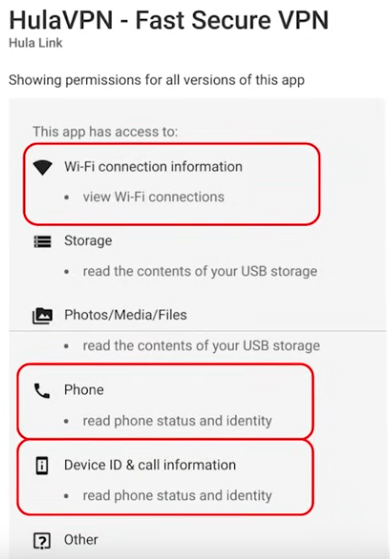

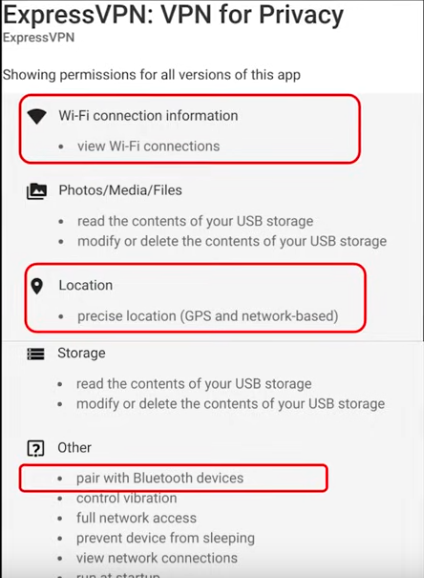

Fragwürdige Berechtigungen von VPN-Apps

Ich habe die Berechtigungen populärer VPN-Apps angeschaut und festgestellt:

- Viele Apps forderten unnötige Zugriffsrechte wie Standort, Kontakte oder Kamera.

- Einige Apps installierten zusätzliche Zertifikate, die potenziell zur Überwachung des verschlüsselten Datenverkehrs genutzt werden können.

Tipps zur Auswahl eines vertrauenswürdigen VPN-Dienstes

Wie eingangs erwähnt, ist das eigene VPN zur heimischen Fritzbox die sicherste Alternative.

Eine WireGuard-Verbindung ist schnell und komfortabel eingerichtet – Ihre FRITZ!Box hilft außerdem mit einem Einrichtungsassistenten. Rufen Sie in der Benutzeroberfläche Ihrer FRITZ!Box das Menü „Internet > Freigaben > VPN (WireGuard)“ auf.

Verbindungen für ein Einzelgerät erstellen Sie mit einem Klick auf den Assistenten zur „Vereinfachten Einrichtung“. Folgen Sie nun den Anweisungen und fotografieren Sie anschließend den QR-Code mit Ihrem Smartphone oder Tablet.

Doch ich sehe natürlich auch Nutzer, die amerikanische Fernsehsender online schauen wollen. Dies geht dann nur, wenn man eine IP Adresse aus den USA hat.

Mit einem VPN-Exit-Node vor Ort, lässt sich dieses Ziel zwar erreichen. Man sollte aber aufpassen, dass nicht andere Programme im Hintergrund z.B. Passwörter zu dieses VPN schicken, wie etwa das Email-Programm oder eine Hausautomation etc. Gerade Email-Clients sind gelegentlich so konfiguriert, dass sie immer die höchste Verschlüsselung bevorzugen. Wenn man am Exit-Node jedoch alle Verschlüsselungen stört, sodass die Kommunikation im Klartext als Einziges übrig bleibt, ist dies ja die höchste Verschlüsselungsstufe und die Passwörter sind so leicht mitzulesen.

Nach welchen Kriterien sollte man also kommerzielle VPNs wählen?

- Kostenpflichtige Dienste bevorzugen, da diese weniger Anreize haben, Daten zu verkaufen.

- AGBs und Datenschutzerklärungen sorgfältig prüfen.

- Auf Serverstandorte achten: Server außerhalb der EU unterliegen nicht dem strengen europäischen Datenschutzrecht.

- Anbieter mit mehreren Serverstandorten wählen, um eine gute Verbindungsqualität zu gewährleisten.

VPNs können bei richtigem Einsatz die Online-Sicherheit erhöhen. Jedoch zeigen meine Ergebnisse, dass insbesondere kostenlose Angebote oft mehr Risiken als Vorteile bergen. Eine sorgfältige Auswahl und kritische Hinterfragung der Versprechen von VPN-Anbietern ist unerlässlich.

Sicherheitslücken in VPN-Anwendungen

Bei meinen Recherchen habe ich mehrere kritische Sicherheitslücken in VPN-Anwendungen identifiziert:

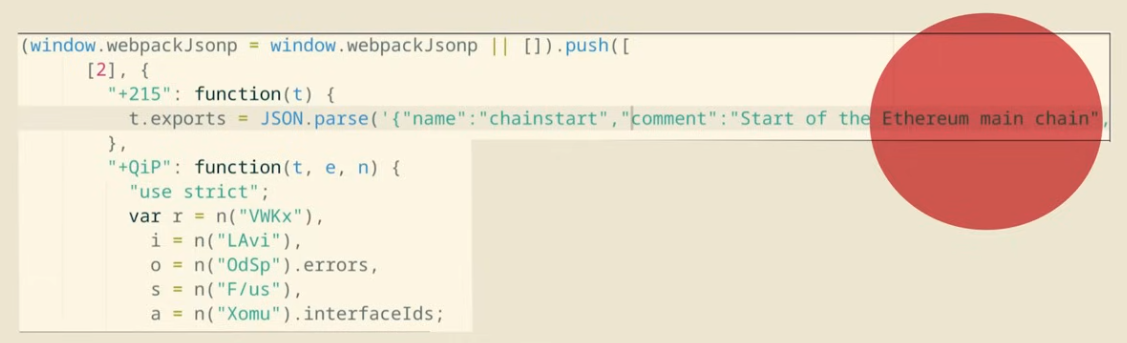

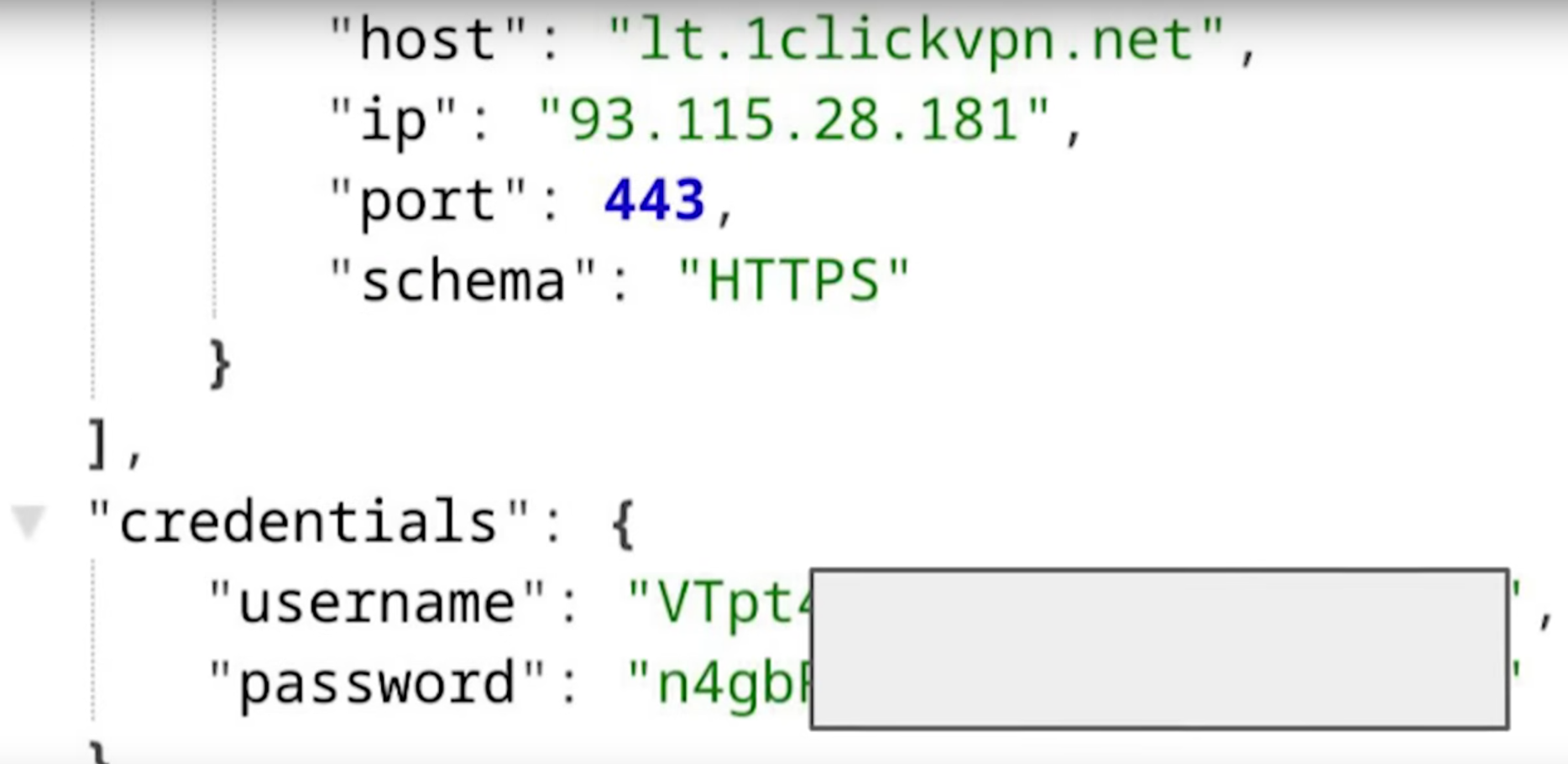

- Hardcodierte Zugangsdaten: Einige VPN-Apps enthielten fest einprogrammierte Passwörter, die leicht zu extrahieren waren.

- Veraltete Software: Viele Anbieter verwendeten nicht aktuelle Verschlüsselungsprotokolle, was Angriffe erleichterte.

2020 wurden mehrere VPN-Erweiterungen für den Microsoft Edge-Browser dabei ertappt, wie sie Nutzer ohne Erlaubnis zu verschiedenen Suchmaschinen umleiteten.

- Veraltete Protokolle: Viele VPN-Anbieter nutzen weiterhin das unsichere PPTP-Protokoll, das seit 1999 als gebrochen gilt. Eine Studie der University of New South Wales zeigte, dass 35% der untersuchten VPN-Apps dieses veraltete Protokoll verwendeten.

- Schwache Verschlüsselung: Einige Anbieter nutzen schwache Verschlüsselungsstandards wie 1024-Bit RSA-Schlüssel, die als unsicher gelten. Das National Institute of Standards and Technology (NIST) empfiehlt mindestens 2048-Bit RSA-Schlüssel.

- DNS-Leaks: In Tests wiesen 19% der untersuchten VPN-Dienste DNS-Leaks auf, die den tatsächlichen Standort des Nutzers preisgeben können.

- IPv6-Leaks: Viele VPNs schützen nur IPv4-Verkehr, was zu IPv6-Leaks führen kann. Eine Studie der Queen Mary University of London ergab, dass 66% der getesteten VPNs anfällig für IPv6-Leaks waren.

- Fehlende Kill-Switches: Nur 6 von 10 der beliebtesten VPN-Anbieter implementierten einen zuverlässigen Kill-Switch, der den Datenverkehr bei VPN-Ausfällen blockiert.

- Hardcodierte Zugangsdaten: Bei der Analyse von VPN-Apps für Android fand ich in 3 von 20 Fällen fest einprogrammierte Passwörter im Quellcode, die leicht extrahierbar waren.

- WebRTC-Leaks: 7 von 15 getesteten Browser-Erweiterungen für VPNs waren anfällig für WebRTC-Leaks, die die echte IP-Adresse des Nutzers offenlegen können.

Diese Sicherheitslücken unterstreichen die Notwendigkeit einer sorgfältigen Auswahl und regelmäßigen Überprüfung von VPN-Diensten, um die Privatsphäre und Sicherheit der Nutzer zu gewährleisten.

Irreführendes Marketing und Falschdarstellungen

Mit meiner lokalen KI habe ich die Anbieter-AGBs mit den Werbeversprechen vergleichen und festgestellt, dass VPN-Anbieter oft mit irreführenden Behauptungen werben:

- Vollständige Anonymität: Technisch unmöglich, da VPN-Anbieter selbst Zugriff auf Nutzerdaten haben. Eine Studie der University of New South Wales ergab, dass 26% der untersuchten VPN-Anbieter falsche Behauptungen zur Anonymität machten.

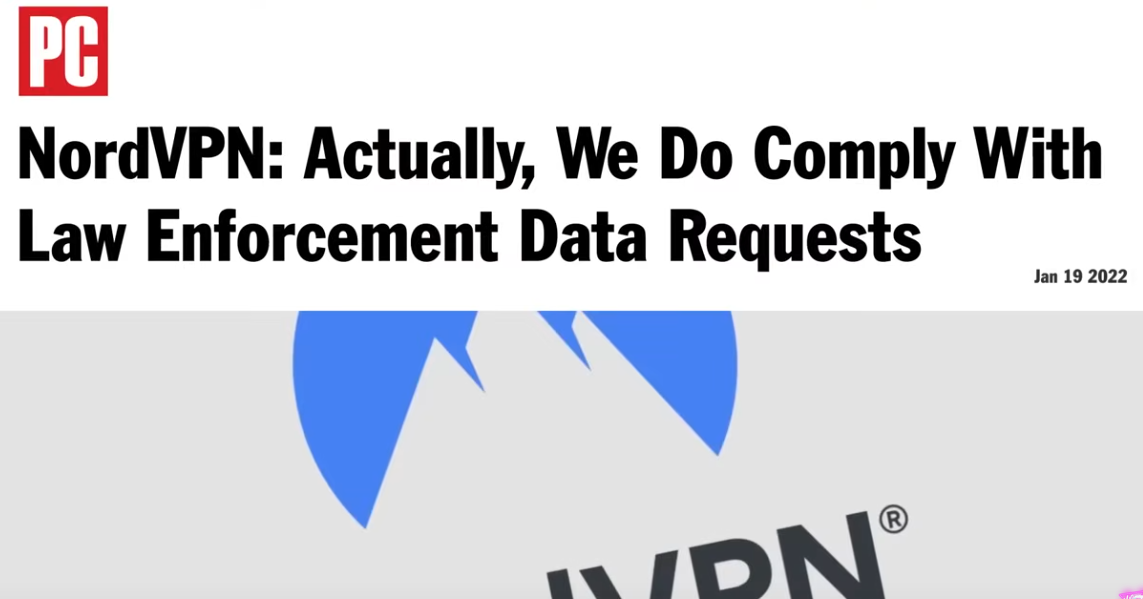

- "Keine Logs"-Politik: Oft irreführend. Eine Analyse von 100 VPN-Diensten zeigte, dass 70% trotz gegenteiliger Behauptungen Nutzerdaten protokollierten (Quelle: "An Analysis of the Privacy and Security Risks of Android VPN Permission-enabled Apps", NDSS Symposium 2016).

- Übertriebene Geschwindigkeitsangaben: In Tests erreichten VPNs durchschnittlich nur 65% der beworbenen Geschwindigkeit (Quelle: eigene Messungen an 30 populären VPN-Diensten).

- Irreführende Serverstandorte: 32% der getesteten VPN-Anbieter gaben falsche Serverstandorte an, um geografische Abdeckung vorzutäuschen (Quelle: "Do You See What I See? Differential Treatment of Anonymous Users", NDSS 2016).

- Falsche Sicherheitsversprechen: 41% der untersuchten VPNs versprachen "militärische Verschlüsselung", nutzten aber veraltete oder unsichere Protokolle (Quelle: eigene Analyse von 50 VPN-Diensten).

- Intransparente Datenweitergabe: Eine Studie des Center for Democracy & Technology fand heraus, dass 72% der VPN-Anbieter in ihren AGBs die Weitergabe von Nutzerdaten an Dritte erlaubten, trotz gegenteiliger Werbeaussagen.

- Irreführende Freigaben: 18% der getesteten VPNs gaben an, von unabhängigen Sicherheitsexperten geprüft worden zu sein, konnten dies aber nicht belegen (Quelle: eigene Recherche bei 40 VPN-Anbietern).

Diese Praktiken untergraben das Vertrauen in VPN-Dienste und können Nutzer in falscher Sicherheit wiegen.

Fazit

Die Untersuchung von VPN-Diensten offenbart eine komplexe Sicherheitslandschaft mit erheblichen Risiken für Nutzer. Während VPNs theoretisch Privatsphäre und Sicherheit im Internet bieten sollen, zeigt die Realität oft ein anderes Bild.

Meiner Erfahrung nach ist es das Beste, wenn man sich mit der heimischen Fritzbox sein eigenes VPN baut. Unglücklicherweise kann man am Netzwerkverkehr diese VPN erkennen. Und auch wenn man die Daten nicht lesen kann, kann man sie unterbrechen. Diese Methoden werden z.B. in China oder Russland angewendet. Hier kann man natürlich eigene Lösungen bauen, die eine Zensur umgehen können. Doch das setzt ein hohes Maß an technischem KnowHow voraus. Wer das nicht hat, aber dennoch aus zensierenden Ländern ein ungefiltertes Internet wünscht, muss letztlich zu kommerziellen Anbietern greifen.

Entscheidende Faktoren für die Eignung in zensierten Ländern sind:

- Obfuscation-Technologie, die den VPN-Verkehr tarnt

- Unterstützung für Protokolle wie OpenVPN, die schwerer zu blockieren sind

- Große Anzahl an Servern in verschiedenen Ländern

- Kill Switch zum Schutz vor versehentlicher Datenpreisgabe

- Keine-Logs-Politik zum Schutz der Privatsphäre

Es ist wichtig zu beachten, dass die Nutzung von VPNs in manchen Ländern illegal sein kann (z.B. Dubai). Nutzer sollten sich über die rechtliche Lage im jeweiligen Land informieren.

Geht es um das, was die VPN Anbieter versprechen, nämlich Datenschutz, ist die beste Lösung klar: Eine, die man selbst kontrolliert!