Security

In vielen Firmen macht das Management die Vorgaben, wie IT-Security erreicht wird. Selten werden dazu die Experten befragt, die über Jahre die Schwachstellen im Unternehmen identifiziert haben.

Die Führungskräfte kennen meist die Sicherheitskomponenten, mit denen Angriffe abgewehrt werden können. Doch häufig werden sie überschätzt oder falsch eingesetzt. Angeblich schützt eine Firewall vor ungewünschtem Traffic. Oder ein SIEM bemerkt Angriffe auf das Unternehmen. Beispiele? Gerne!

Soll ICMP geloggt werden?

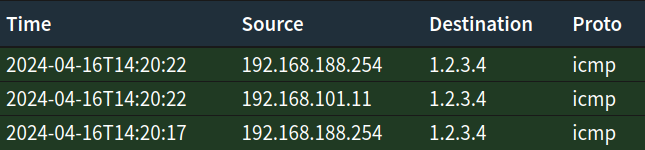

Will man wirklich jeden Ping im Logfile haben? Jeder Laptop, der regelmäßig prüft, ob das Internet noch erreichbar ist? Soll auf der Firewall Ping überhaupt erlaubt werden? Schauen wir mal in ein Firewall-Log:

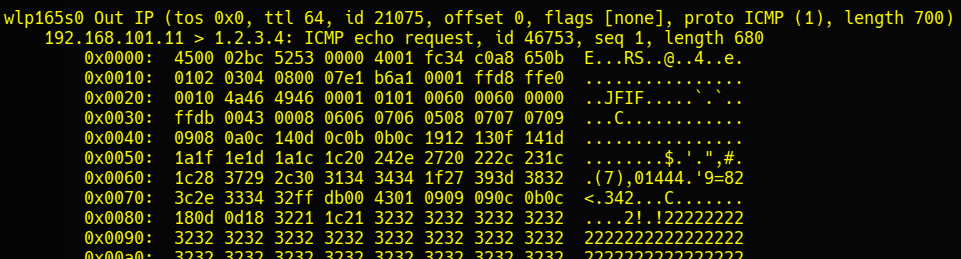

Welchen Nutzen bringt dieser Logeintrag? Nun. Falls ein Kunde anruft, kann man ihm sagen, dass sein Ping erlaubt wurde. Doch schaut man genauer hin, sieht man folgendes:

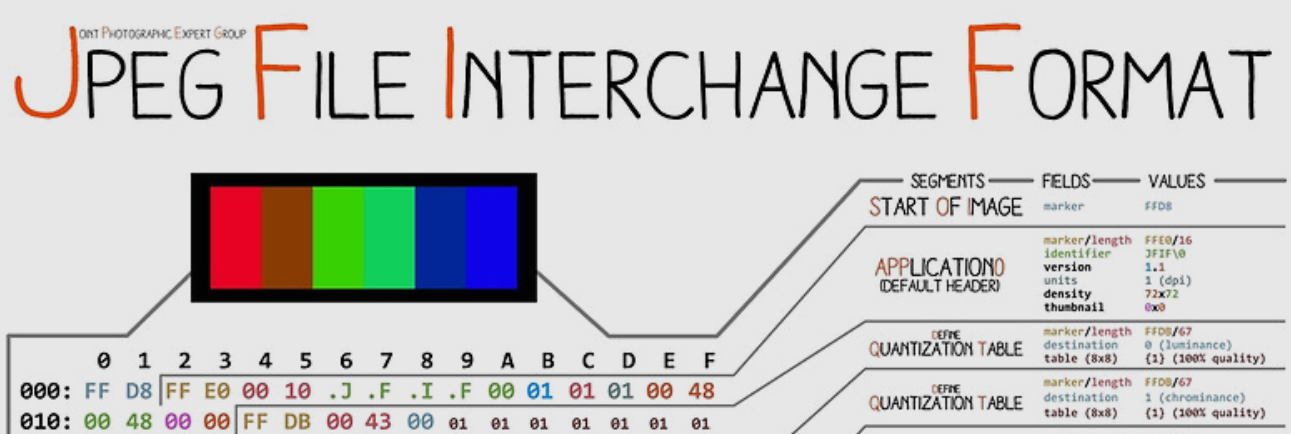

Und spätestens hier sollten alle Alarmglocken zu hören sein. Denn hier überträgt jemand ganz offensichtlich Bildmaterial! Einem erfahrenen Analysten fällt hier sofort JFIF im Datenfeld des Ping-Paketes auf.

Schauen wir uns dazu an, wie ein JPEG-Bild aussieht:

Möglicherweise ist ein Rechner bereits infiltriert und der Angreifer steuert den Desktop. Dass also mutmaßlich ein Ping stattgefunden hat wird nun an ein SIEM für die Analyse im SOC weitergeleitet.

Es wird schnell klar, dass diese Informationen für die Herstellung von Sicherheit nicht ausreichend sein können.

Soll DNS geloggt werden?

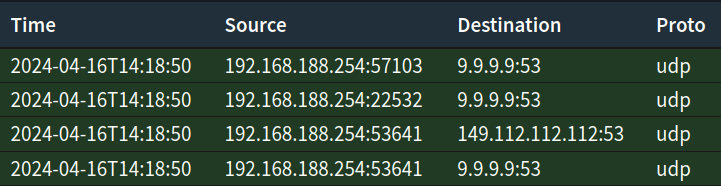

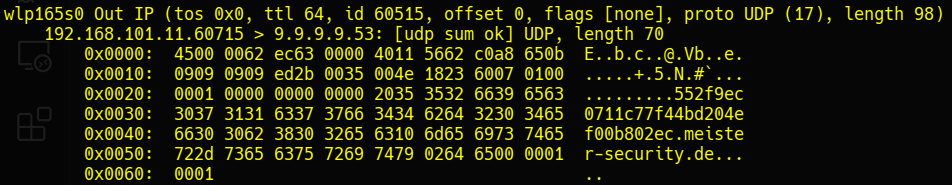

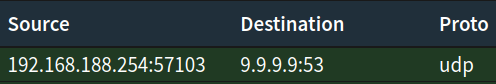

DNS ist eines der wichtigsten Protokolle im Internet. Ohne Namensauflösung könnte man in seinem Browser keine URLs, wie zum Beispiel www.google.de eingeben. Doch wie sieht das auf einer Firewall aus? Schauen wir auch hier wieder in einen Logauszug:

Auch hier sehen wir, dass die Namensauflösung funktioniert hat. Die Firewall hat eine Namensauflösung Richtung 9.9.9.9 durchgelassen (grün).

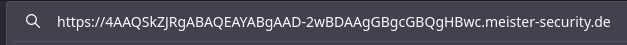

Was hat diesen Logeintrag jedoch erzeugt? Schauen wir mal auf das Kabel:

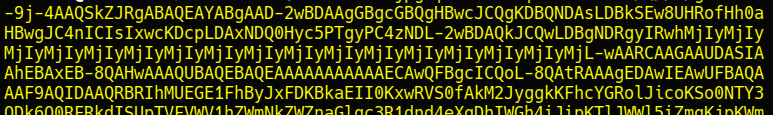

Sieht so aus, als habe jemand einen seltsamen Host bei meister-security.de versucht aufzulösen. Da der Nameserver (9.9.9.9) diesen Host sicherlich nicht kennt, leitet er die Frage an denjenigen weiter, der die Hosts bei meister-security.de kennen sollte. Und das ist natürlich mein Nameserver. Ich kann also diese seltsame Zeichenkette auf meinem Nameserver sehen. Daher analysiere ich kurz, was da gefragt wurde. Insgesamt kamen mehrere Pakete an. Alle Zeichen aneinandergereiht ergeben folgendes:

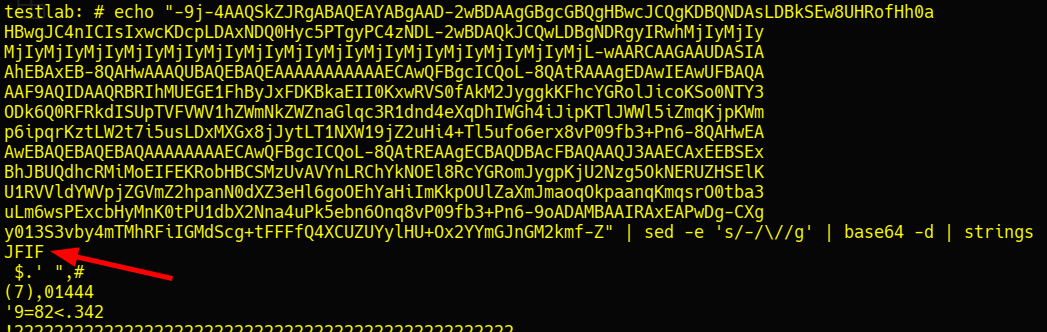

Das Gleichheitszeichen am Ende verrät base64. Allerdings ist - kein erlaubtes Zeichen. Die Zeichen + und / werden oft durch - (Minus, ASCII 2Dhex) und _ (Unterstrich, ASCII 5Fhex) ersetzt. Doch was bedeutet das nun alles? Schauen wir doch einmal nach und wandeln diesen String in lesbare Zeichen um:

Und da fällt uns der gleiche Bilderstrom auf, den wir oben bereits via ICMP kennengelernt haben.

Auch hier senden wir wieder die Firewall-Logs an das SIEM, damit die Analysten im SOC den Datenabfluss erkennen können.

Doch kann aus diesen Logs die Gefahr erkannt werden? Klares NEIN!

Sollte man HTTPs auf der Firewall loggen?

Das ist schon spannender. Dazu sollte man wissen, wie in einem Unternehmen im Internet gesurft wird.

Meistens kommuniziert der Rechner nicht direkt mit einem Server im Internet. Vielmehr beauftragt dieser einen Proxy in seinem Auftrag eine Webseite zu holen. Zwischen Rechner und Proxy steht dann eine Firewall, wie auch zwischen Proxy und Server im Internet.

Stellen wir uns für eine Weile vor, ein Benutzer ruft folgende URL auf:

Und dabei ist es natürlich egal, ob der Browser den Proxy beauftragt, oder ein Virus. Denn der Proxy wird nun versuchen die Webseite zu beschaffen. Doch dazu muss er einen Nameserver fragen, wie die IP-Adresse des zu rufenden Servers lautet.

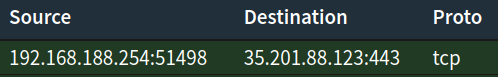

Spätestens hier erkennen wir bereits, daß ich auf meinem Nameserver wieder an die gleiche Zeichenkette gelange, wie auch im obigen Beispiel. Auf der Firewall sieht das dann so aus:

Moderne Firewalls werten die SNI im TLS-Protokoll aus. Darin kann der Servername erkannt werden. Doch unglücklicherweise kommt es in unserem Beispiel garnicht erst zur Kommunikation mit einem Webserver, da uns der Datenabfluss per DNS bereits genügte.

Was lernen wir daraus?

Angriffe erfolgen nicht mehr von aussen. Es ist heute vielmehr der Datenfluss von innen, der genauestens untersucht werden sollte. Es braucht zur Analyse unbedingt die Inhalte und nicht wie früher die Metadaten aus den Firewall-Logs.

Proxies werden oft dafür eingesetzt, um zu prüfen ob der verwendete Browser in der Firma verwendet werden darf. Eine Eigenschaft, die sich von Malware leicht immitieren lässt. Auch Seiten, wie Amazon oder Youtube lassen sich so sperren. Aber ob hier auch auf Tunnel untersucht wird?

Intrusion-Prevention-Systeme könnten solche Tunnel, wie ich sie oben vorgestellt habe, erkennen. Doch der Betrieb erfordert erfahrenes Personal und größeren Pflegeaufwand, der sich entsprechend auf die Personalstärke auswirkt.

Damit ein IPS in den Datenverkehr schauen kann, muss verschlüsselter Traffic zunächst aufgebrochen werden. So genannte SSL-Inspection erfodert entsprechenden Aufwand bei der Erstellung der nötigen Zertifikate, denn der meiste Traffic wird verschlüsselt per HTTPs übertragen.

Am Besten ist es, wenn man schon auf den Hosts, die man schützen will, Agents installiert hat, die einem genau sagen können, was passiert.

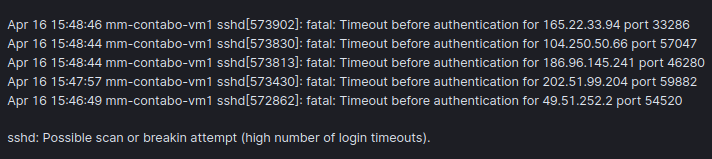

Habe ich früher auf der Firewall lediglich gesehen, dass der Port 22 oft erlaubt wurde, sehe ich in den Meldungen der Agents deutlich mehr Inhalt:

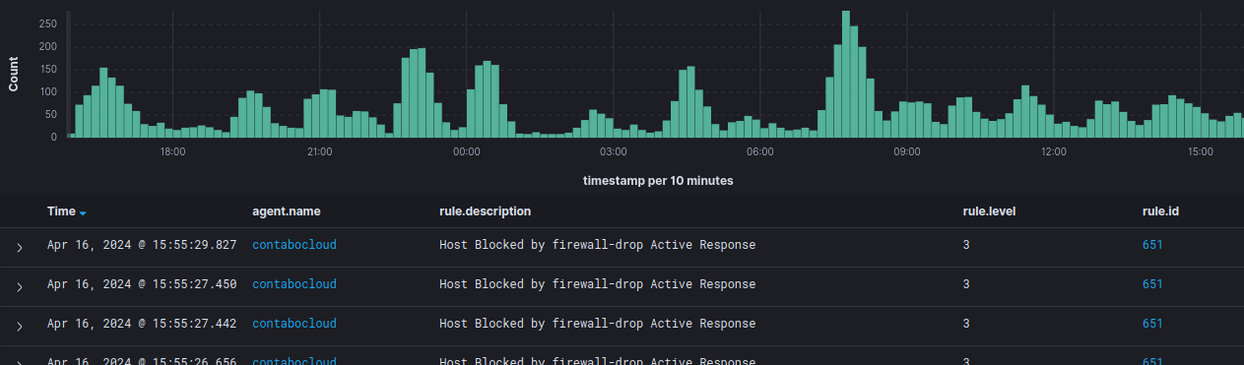

Und diese Timeouts entstehen dadurch, dass mein SIEM durch automatisches Anlegen einer Firewall-Regel den Angreifer blockiert, noch bevor seine Anmeldung abgeschlossen ist:

Es ist also durchaus möglich, den Schutz seiner Systeme zu erhöhen. Dazu sollte man auf jeden Fall das Wissen seiner Experten auf dem aktuellsten Stand halten. Sei es durch Schulungen oder einfach nur durch das Gestatten einer Trainingsumgebung und der Zeit sich dort weiterzubilden.

Fazit

Die Werkzeuge der Angreifer entwickeln sich extrem schnell weiter. Gerade jetzt, da die Blackhats KI für sich entdeckt haben. Ich kenne viele Security-Experten, die für ihre Sache brennen und sich privat auf dem neuesten Stand halten, da die Firmen, für die sie arbeiten, die Notwendigkeit hierfür nicht erkennen.

Oft werden die Prozesse von Personen gestaltet, die selbst nie eine Analyse durchgeführt haben. Das ist verständlich, denn Nerds haben selten eine Affinität zu Dokumentation. Eine Verbesserung wäre, gerade in Deutschland, sich von Experten beraten zu lassen, die selbst die Hand an der Konsole haben und nicht vom kostengünstigsten Consulting-Unternehmen, das die Ausschreibung gewonnen hat, weil es mit dem billigsten Angebot überzeugen konnte...