OSINT

OSINT (Open Source Intelligence) bezeichnet die Sammlung und Analyse von Informationen aus öffentlich zugänglichen Quellen, um Erkenntnisse über Personen, Organisationen oder Ereignisse zu gewinnen. Dies umfasst die Auswertung von Daten aus sozialen Medien, Nachrichtenartikeln, öffentlichen Aufzeichnungen und anderen frei verfügbaren Informationsquellen.

Wo wird das genutzt?

Z.B. Identifizierung von russischen Soldaten in der Ukraine

OSINT-Analysten haben Fotos und Videos von russischen Soldaten in der Ukraine in sozialen Medien analysiert, um ihre Identität und Einheit zu bestimmen. Dabei gerieten auch deren Familienangehörige in Gefahr.

Eine Bewerbung...

Es ist inzwischen mehr als zehn Jahre her, da sollte ich als Beisitzer an einem Bewerbungsgespräch teilnehmen. Der Bewerber machte einen fachlich fitten Eindruck auf mich und konnte fast alle technischen Fragen lösen. Vielleicht nicht auf die schnellste Weise. Aber das kommt mit der Erfahrung.

... nimmt eine drastische Wendung...

Als Überraschung, auch für mich, warf der Social-Media-Beauftragte des Unternehmens verschiedene Bilder an die Wand, ähnlich diesem hier:

Es folgten einige, noch unangenehmere Bilder, die andere Leute wohl noch später am Abend von ihm gemacht hatten...

... und Ende

Und so kam dann die Frage, die kommen musste: "Glauben sie, dass sie für eine Firma, die im öffentlichen Fokus steht, ein geeigneter Repräsentant sind?"

Das Internet vergisst nicht

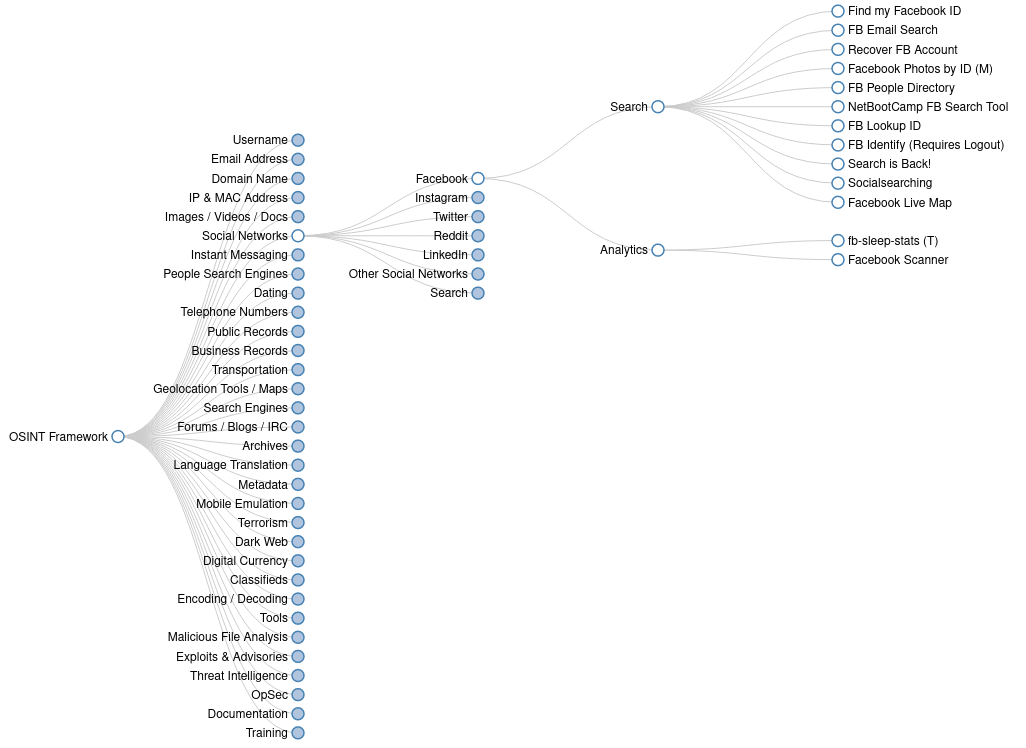

Traurig. Denn fachlich hatte es der nette junge Mann wirklich drauf. Aber woher kamen all diese Informationen? Das osintframework ist auf jeden Fall ein guter Start, wenn man sich erinnert, dass WhatsApp einst zu Facebook gehört hat und die Tools das heute noch im Namen tragen:

Vieles davon ist kinderleicht. Man muss nur wissen, welche Tools es gibt. Ein altes Beispiel, dass ich vor ca. acht Jahren gerne herangezogen habe, zeigt in weniger als fünf Minuten, wie schnell man an Informationen gelangen kann, über die die jungen Leute und selbst der BND Mitarbeiter in diesem Video scheinbar nicht nachgedacht haben:

Doch der Hasenbau führt noch viel tiefer. David Kriesel hat auf dem 33c3 einen bemerkenswerten Vortrag über Meta-Daten gehalten. Er bemüht sich dabei sehr um Neutralität. Dennoch kann man ab einem gewissen Punkt gut erkennen, wofür sich die Daten noch nutzen lassen (wer, wann, was mit wem? [ab ca. 12:00 bis 18:30]).

Google?

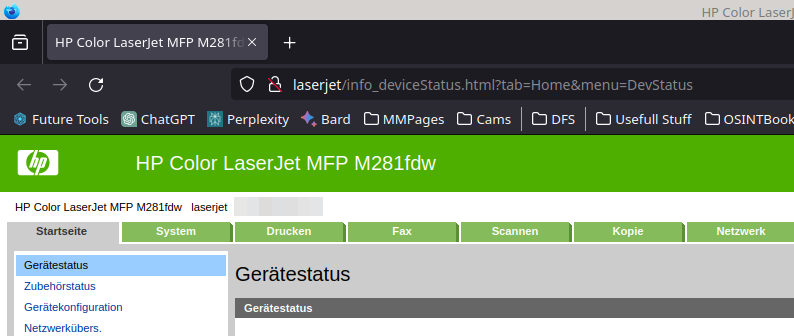

Ich habe zuhause einen Netzwerk-Drucker. Wenn ich die Konfigurationsseite mit dem Browser aufrufe, sehe ich folgendes:

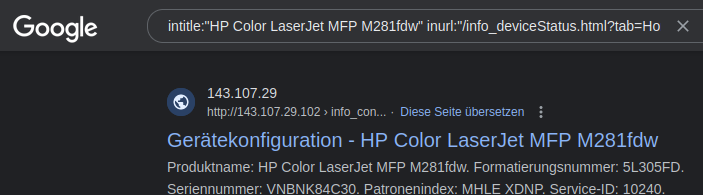

Schaut man sich kurz den Quelltext der Seite an, erkennt man verschiedene Eigenschaften, wie den Titel (der natürlich auch im Tab zu sehen ist) und die URL der Statusseite. Mit diesen Informationen kann ich Google bereits füttern:

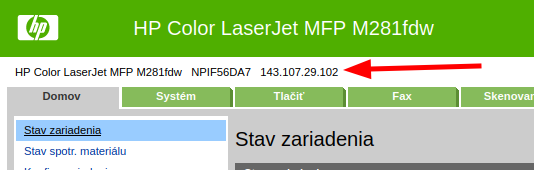

Und so finde ich Personen oder gar Firmen, die ihren Drucker im Internet erreichbar gemacht haben (wahrscheinlich unbewusst oder auf der Fritzbox UPnP nicht abgeschaltet).

Von hier kann ich nun z.B. das Fax benutzen. Oder falls es sich um eine Firma handelt, könnte ich mal schauen, was alles eingescannt wurde...

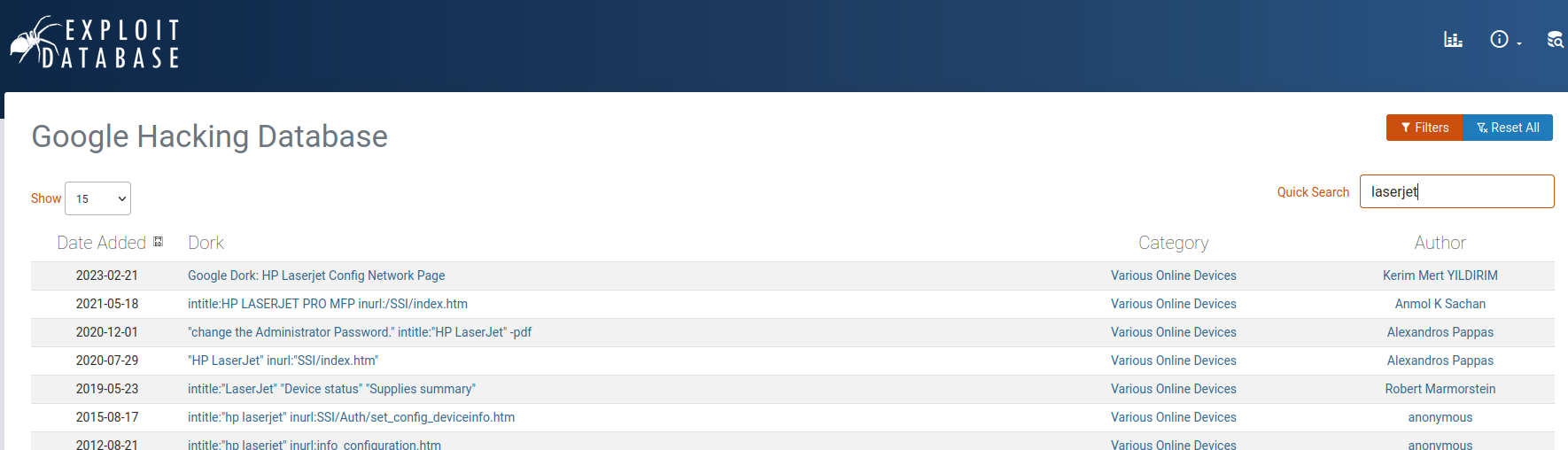

Diese, und viele weitere Google-Suchparameter, finden sich in in der Exploit-DB:

Manche Internetnutzer schließen auch eine große Festplatte an ihre Fritzbox an, damit sie im Haus ihre Filme schauen können. Tolles Feature, oder?

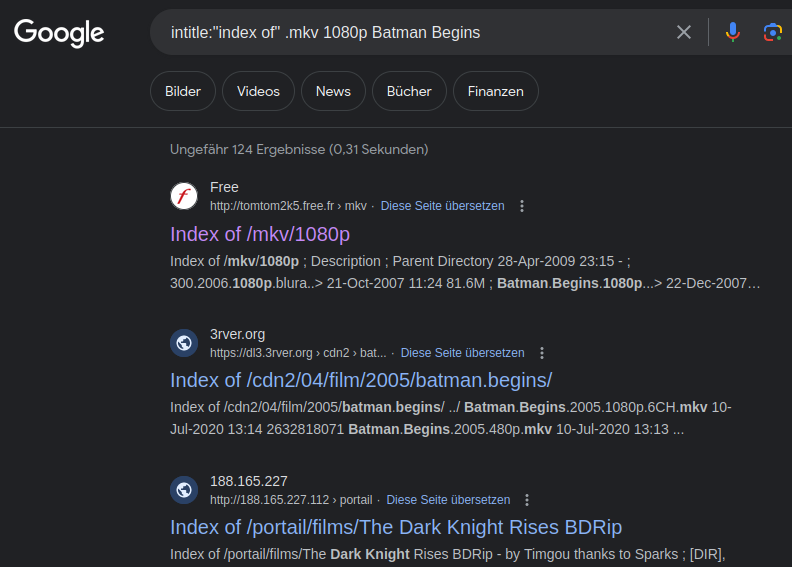

Wie sieht eine Seite mit all den Filmen im Browser aus? Nun. Ganz oben auf der Seite steht immer "Index of" gefolgt vom Verzeichnisnamen. Wenn man das Prinzip solch einer speziellen Suche verstanden hat, suche ich als Test einmal nach "Batman Begins" in Full-HD. Also 1080p in einem MKV-File, damit die verschiedenen Audio-Spuren enthalten sind.

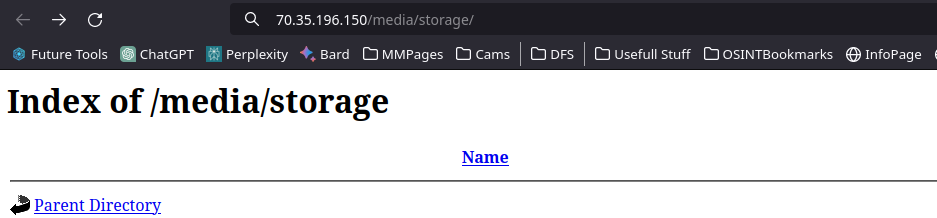

Eine der vielen Ergebnisse ist diese IP, die morgen wohl wieder woanders liegen wird:

Ungewollte Freigaben im Internet sind ganz offensichtlich kein guter Zustand. Wenn man so seine Filme vielleicht auch am Arbeitsplatz in der Nachtschicht sehen könnte, kann das auch jeder andere.

Kann man auch WhatsApp-Medien finden? Dazu schaue ich bei WhatsApp selbst:

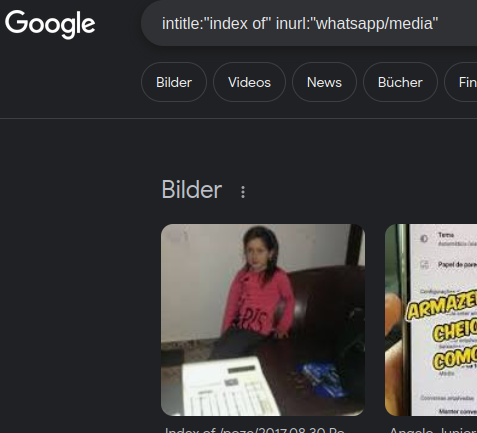

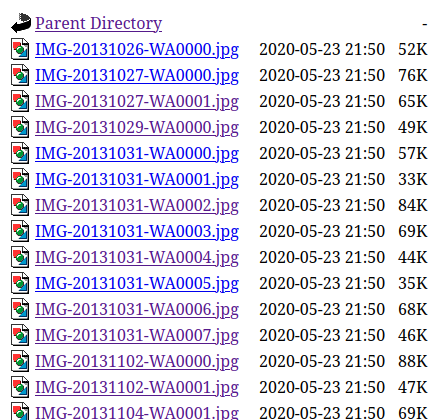

Vielleicht synchronisiert jemand seine Dateien nicht nur wie üblich ins GoogleDrive, sondern zusätzlich in einen Netzordner. Wenn wir nun wissen, wie der Ordner heißt (WhatsApp/Media nämlich), können wir ja mal danach suchen:

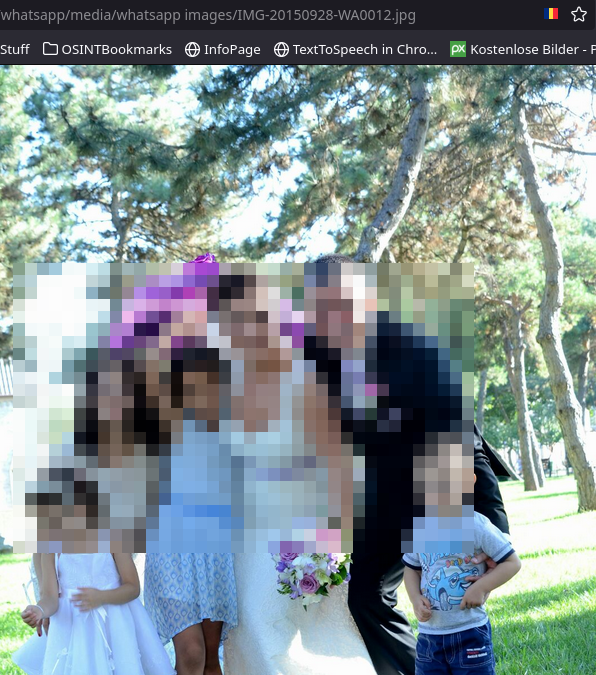

Mal auf eine beliebige Datei geklickt... Das war so sicherlich nicht geplant.

Was lernen wir daraus?

Ein Angreifer sucht selten nach einer Person. Vielmehr nach Ressourcen. Und die lassen sich häufig leicht finden.

Fazit

Man begegnet mir oft mit: "Was will man auf meinem Rechner schon finden? Ich mache nicht einmal Onlinebanking damit."

Ich halte dem entgegen: "Einem Angreifer genügt es meist schon, den Rechner oder den USB-Stick im Drucker nutzen zu können. Er kann darauf illegale Dateien oder Missbrauchsvideos ablegen und im Darknet zum Kauf anbieten. Der Besitzer des Rechners/Webcam/Drucker weiß davon meist nichts..."

... und wer hat dann den juristischen Ärger, wenn bei Ermittlungen der private Internetanschluss in den Fokus gerät?