OSINT: Censys mit GPT

Census ermöglicht die Identifikation von Sicherheitslücken im Internet durch flexible Suchabfragen und KI.

Ich habe vor einiger Zeit die Möglichkeiten der Internetsuchmaschine Census im Detail erkundet. Dabei habe ich sowohl die grundlegenden Funktionen als auch die fortgeschrittenen Suchmöglichkeiten mit Hilfe von Census GPT betrachtet. Mein Ziel war es, auszuprobieren, wie man mit diesem Tool offene Datenbanken, Kameras, Honey Pots und andere interessante Geräte im Internet aufspüren kann.

Die Vielseitigkeit von Census

Ich habe festgestellt, dass Census eine Fülle von Informationen bietet, die über einfache Portscans hinausgehen. Durch die Integration von Abfragen der Whois-Datenbank und dem Filtern nach bestimmten Diensten und Protokollen, wie z.B. RDP, ist es mir möglich gewesen, eine Vielzahl von Geräten und Diensten im Internet aufzuspüren. Die Möglichkeiten reichen von der Identifizierung von offenen Kameras bis hin zu exponierten Remote-Desktop-Verbindungen.

Census GPT – Einfache Abfragen mit künstlicher Intelligenz

Besonders beeindruckend fand ich die Integration von Census GPT. Durch die Eingabe von natürlichsprachlichen Fragen, wie z.B. "zeige mir Kameras ohne 401-Fehlercode in Deutschland", konnte ich problemlos komplexe Suchanfragen generieren, ohne die detaillierte Syntax von Census-Abfragen zu beherrschen. Census GPT hat die Erstellung von Suchabfragen erheblich vereinfacht.

Ich habe die Abfrage von Census GPT verwendet, um nach deutschen Hosts mit offenen RDP zu suchen. Dies zeigt die Fähigkeit des Tools, geografische und protokollspezifische Filter anzuwenden.

show me cameras without a 401 unauthorized status code in Germany

Interaktive Funde im Internet

Bei der Suche bin ich auf zahlreiche offene Geräte gestoßen, die frei im Internet zugänglich waren. Darunter waren interaktive BusyBox-Shells, die über Telnet erreichbar waren, und andere Geräte mit offenen Bannern und Prompts.

Ich habe versucht, nach BusyBox-Shells über Telnet zu suchen:

telnet banner:*BusyBox*

Dabei bin ich auf Router in China mit offenem Banner gestoßen. Ich habe diese Geräte nicht angefasst, da dies zu unvorhergesehenen Problemen führen könnte.

Tarpits und Honey Pots

Ich habe auch Tarpits und Honey Pots mithilfe von Census erkundet. Tarpits sind Geräte, die als kritische Infrastruktur getarnt sind und Angreifer anlocken sollen. Honey Pots sind bekannt dafür, als Lockvögel zu dienen und Angriffe zu protokollieren.

Ich habe nach Tarpits gesucht, indem ich Labels wie "tarpit" verwendet habe und mir dann die zugehörigen Zertifikate angeschaut. Dadurch konnte ich zahlreiche Instanzen in Cloud-Umgebungen von Amazon, Akamai und Google Cloud Platform finden. Bei der Untersuchung von Honey Pots konnte ich sehen, dass Census seine Erkennungsregeln aktualisiert hat und spezifische Produkte wie Conpot (Industrial Control Systems), Elastic Honey, und Gas Pot identifizieren kann.

labels: "tarpit"

labels: "honeypot"

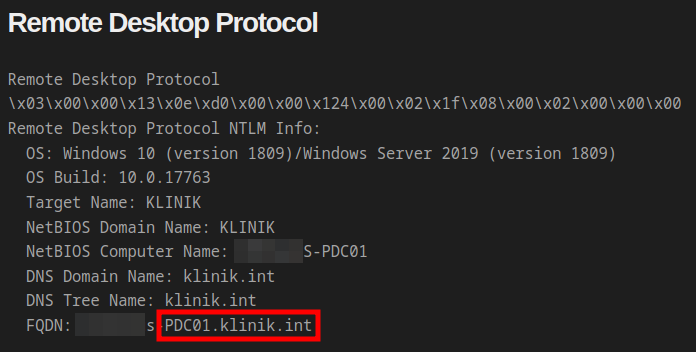

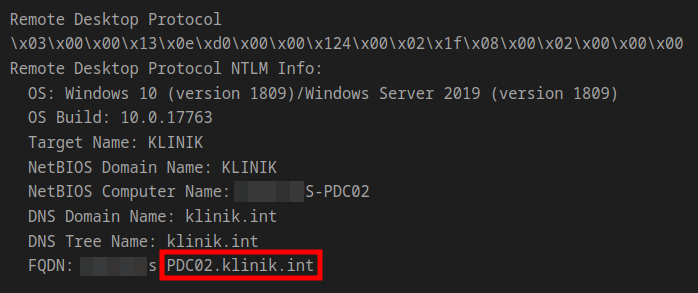

Offene RDP-Verbindungen

Trotz der bekannten Risiken habe ich feststellen müssen, dass auch 2024 noch ungesicherte RDP-Verbindungen im Internet zugänglich sind. Bei meinen Tests habe ich nach Hosts mit "Klinik" im Whois-Organisationsnamen und offenem RDP-Dienst gesucht und musste feststellen, dass auch in Deutschland Kliniken mit ungesicherten RDP-Verbindungen existieren. Dies zeigt die anhaltende Notwendigkeit, Sicherheitspraktiken zu verbessern.

services.service_name: "RDP" AND whois.organization.name:*Klinik*

So findet man dann auch die passenden Ergebnisse:

Welche Klinik jedoch ihre primären Domain-Controller ins Internet stellt, und dann auch noch alle Windows-Dienste erreichbar macht, zeigt mir, dass es mit der Digitalisierung in Deutschland noch gewisse Defizite gibt.

Kameras und andere Geräte im Internet

Im Laufe meiner Recherchen habe ich mich auch mit verschiedenen Arten von Kameras beschäftigt. Ich habe nach Kameras gesucht, die keine 401-Fehlermeldung zurückgeben, und dabei interessante Funde gemacht. Ich habe nach Mobotix-Kameras ohne 401-Fehler gesucht:

services.response.http.title: "camera" AND NOT services.response.http.status_code: 401 AND services.response.http.vendor:"Mobotix"

Dabei habe ich Kameras in der Schweiz, Italien und Deutschland gefunden. Viele dieser Kameras waren über ihren Browser frei einsehbar, und man konnte die Live-Bilder und teils sogar die Audio-Übertragung verfolgen.

Zusätzlich habe ich auch auf digitale Beschilderungen und deren Funktionalität untersucht. Ich war sogar in der Lage, auf die SD-Karte von einigen Geräten zuzugreifen. Ich konnte mir dort Screenshots und Logs der Geräte ansehen und in den Konfigurationseinstellungen der Geräte navigieren.

Fazit

Die Recherche mit Census hat mir gezeigt, wie mächtig dieses Tool für die Sicherheitsforschung ist. Durch die Kombination aus flexiblen Suchabfragen, der Möglichkeit, Metadaten und Zertifikate auszuwerten, sowie der Integration von künstlicher Intelligenz ermöglicht Census die Identifikation einer Vielzahl von potenziellen Sicherheitslücken im Internet. Census ist daher ein wertvolles Werkzeug, um zu ermitteln, ob die eigene Firma vielleicht einen ungewollten Zugang bietet.