DNS-Privatsphäre: Schutz vor Ausspähung

DNS-Anfragen verschlüsseln und die Privatsphäre im Netz erhöhen.

Als DNS-Anfragen noch unverschlüsselt übertragen wurden, waren sie ein Einfallstor für Datensammler. Durch die Verschlüsselung von DNS-Abfragen wird verhindert, dass Dritte die Internetaktivitäten ausspionieren. Dieser Artikel zeigt, wie man DNS-Anfragen auf seiner pfsense/OPNsense verschlüsselt, um die Privatsphäre im Netz zu erhöhen und zu verhindern, dass ISPs oder Regierungen die Aktivitäten verfolgen.

DNS: Das Telefonbuch des Internets

DNS steht für Domain Name System und fungiert als eine Art Telefonbuch für das Internet. Computer kommunizieren über IP-Adressen, aber Menschen nutzen Namen wie www.quadnine.net. DNS übersetzt diese Namen in IP-Adressen. Dieser Prozess beinhaltet das Abfragen verschiedener autoritativer Nameserver, um herauszufinden, welcher Server für die IP-Adresse der gewünschten Website zuständig ist. Um die Anfrage zu beschleunigen, wird diese Aufgabe oft an einen lokalen DNS Recursive Resolver ausgelagert. Allerdings bedeutet dies auch, dass alle besuchten URLs an diesen Resolver gesendet werden, wodurch potenziell die gesamten Internetaktivitäten für Dritte sichtbar werden.

Das Datenschutzproblem mit unverschlüsselten DNS-Anfragen

Standardmäßig werden DNS-Anfragen oft vom Internetdienstanbieter (ISP) verarbeitet. ISPs sind dafür bekannt, Daten zu sammeln und zu verkaufen. Selbst wenn die meisten Internetaktivitäten verschlüsselt sind, stellt DNS ein großes Sicherheitsrisiko dar. Wer die DNS-Anfragen verwaltet, kann ein Profil der besuchten Websites erstellen. Kritische Infrastrukturen wie ISPs und Regierungen können diese Informationen nutzen, um zu überwachen, welche Websites besucht werden, was im schlimmsten Fall die eigene Freiheit gefährden kann, wenn man Webseiten aufruft, die in dem jeweiligen Land illegal sind.

Eigene DNS-Lösung mit Unbound

Eine Möglichkeit, dieses Problem zu umgehen, besteht darin, einen eigenen DNS-Resolver zu betreiben. Mit der Open-Source-Router-Software pfSense und dem Dienst Unbound kann man einen rekursiven Resolver einrichten. Dies ermöglicht es, DNS-Abfragen direkt an autorisierende Server zu senden und den Resolver des ISPs zu umgehen.

Dieser Ansatz hat jedoch zwei Nachteile:

- Die autoritativen Server sehen, wer die Abfragen sendet.

- Die Verbindung von einem rekursiven Resolver zu diesen Servern ist nicht verschlüsselt und kann leicht abgefangen werden.

Kombination aus lokalem Resolver und Upstream-Resolver

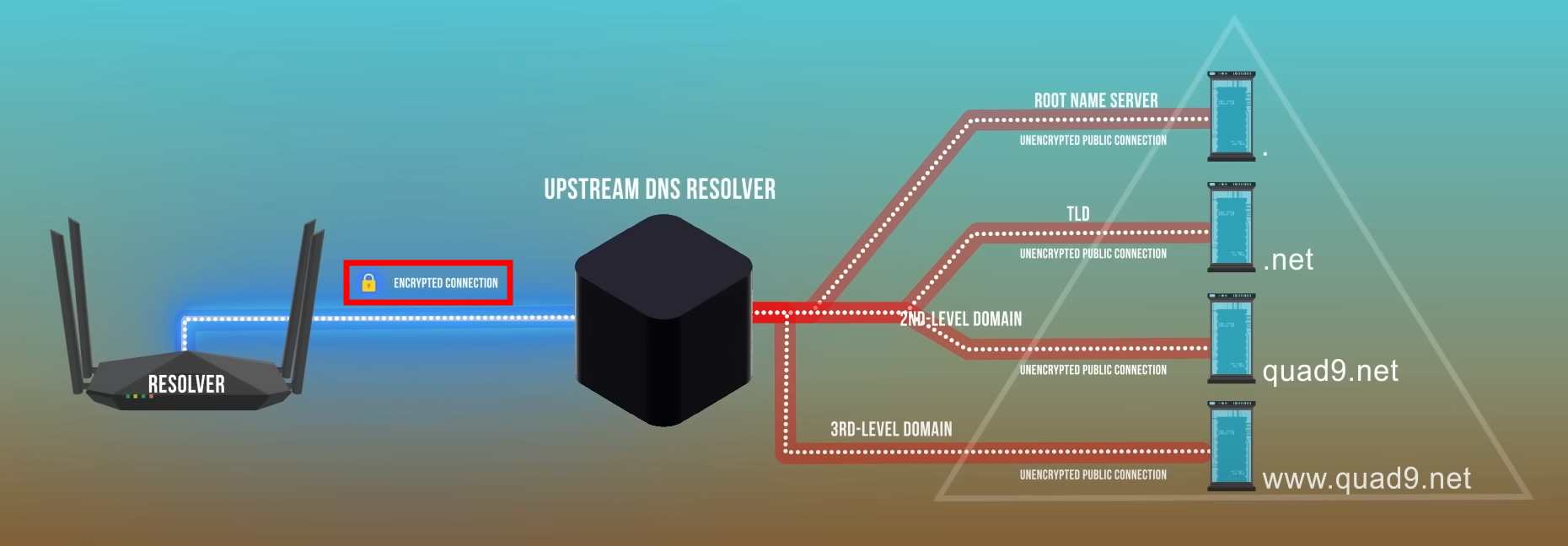

Eine bessere Lösung ist die Kombination eines lokalen DNS-Resolvers mit einem Upstream-Resolver. Hierbei wird Unbound als Weiterleitung (Forwarder) konfiguriert. Anstatt dass Unbound die gesamte rekursive Arbeit erledigt, werden die Abfragen an einen datenschutzorientierten Upstream-DNS-Resolver weitergeleitet, z.B. Quad9.

Vorteile von Quad9

Quad9 ist eine gemeinnützige Organisation mit Sitz in der Schweiz, die sich dem Schutz der Privatsphäre und der Sicherheit im Internet verschrieben hat. Aufgrund der strengen Schweizer Datenschutzgesetze werden keine personenbezogenen Daten verkauft, wiederverwendet oder weitergegeben. Quad9 bietet auch clientseitige Verschlüsselung an.

Verschlüsselungsprotokolle: DNS über TLS und DNS über HTTPS

Die Verbindung zwischen dem eigenen Gerät und einem Upstream-DNS-Resolver wie Quad9 kann verschlüsselt werden. Hierfür stehen zwei Protokolle zur Verfügung:

- DNS over TLS (DoT)

- DNS over HTTPS (DoH)

Quad9 war einer der ersten großen öffentlichen Resolver, der standardbasierte Verschlüsselung anbietet. Die Verschlüsselung des DNS-Verkehrs von den Geräten ist entscheidend, um zu verhindern, dass der ISP die Aktivitäten ausspioniert. Quad9 mischt die DNS-Anfragen mit Millionen anderen Anfragen und sendet sie unverschlüsselt an autorisierende Server. Dadurch wird es für Dritte erschwert, einzelne Abfragen zu identifizieren.

Einfach gesagt: Die blaue Verbindung im obigen Schaubild ist zwar einem Hausanschluss zuzuordnen - kann aber so nicht mehr mitgelesen werden. Die roten Verbindungen können zwar von den Nameserver-Betreibern mitgelesen werden (und müssen gemäß Patriot-Act dann an die NSA weitergegeben werden), aber es ist nicht mehr zu erkennen, wer ürsprünglich die Anfrage stellte.

Konfiguration von Unbound und Quad9 in pfSense

Im Folgenden werden die Schritte zur Konfiguration von Unbound in pfSense als lokaler Resolver und zur Weiterleitung der Abfragen an Quad9 mit aktivierter Verschlüsselung beschrieben:

DNS-Resolver aktivieren

- Gehen Sie zu “Dienste” -> “DNS Resolver”.

- Klicken Sie auf der Registerkarte “Allgemeine Einstellungen” das Kästchen “DNS Resolver aktivieren” an.

- Bei den “Netzwerkschnittstellen” sollte ausschließlich die ausgehende Netzwerkschnittstelle WAN ausgewählt sein.

- Aktivieren Sie unter “DNS-Abfrageweiterleitung” die Option “DNS-Weiterleitung aktivieren”.

- Aktivieren Sie “SSL/TLS für ausgehende DNS-Anfragen an Weiterleitungsserver verwenden”.

Upstream-DNS-Resolver konfigurieren

- Gehen Sie zu “System” -> “Allgemeine Einstellungen”.

- Fügen Sie unter “DNS-Server” die folgenden IP-Adressen von Quad9 hinzu:

- 9.9.9.9

- 149.112.112.112

- 2620:fe::fe (IPv6)

- Fügen Sie die Hostnamen “dns.quad9.net” neben jeder der hinzugefügten DNS-Serveradressen hinzu.

- Lassen Sie das Gateway auf “Keine” oder ignorieren Sie diese Option, falls sie nicht vorhanden ist.

Anmerkung

Es ist wichtig zu beachten, dass nicht alle ISPs IPv6 anbieten, aber es schadet nicht, die IPv6-Adresse hinzuzufügen, insbesondere wenn sie als letzte aufgeführt ist. Man sollte es auch vermeiden, weitere Nameserver hinzuzufügen. Sollte dieser Mal schneller antworten, könnten weitere Anfragen wieder beim ISP mitlesbar werden.

In einem Video von NBTV erklärt der CEO von quad9, wieDNS funktioniert und wie man es sicher auf einer pfsense konfiguriert:

Fazit

Die beschriebene Konfiguration ist ein wichtiger Schritt zur Verbesserung der Online-Privatsphäre. DNS-Anfragen können eine wertvolle Informationsquelle über Internetgewohnheiten sein. Durch die Verschlüsselung und die Verwendung eines datenschutzorientierten DNS-Resolvers wie Quad9 können diese Daten geschützt und die Privatsphäre im Internet erhöht werden. So wird sichergestellt, dass die eigenen Aktivitäten nicht ständig überwacht werden.